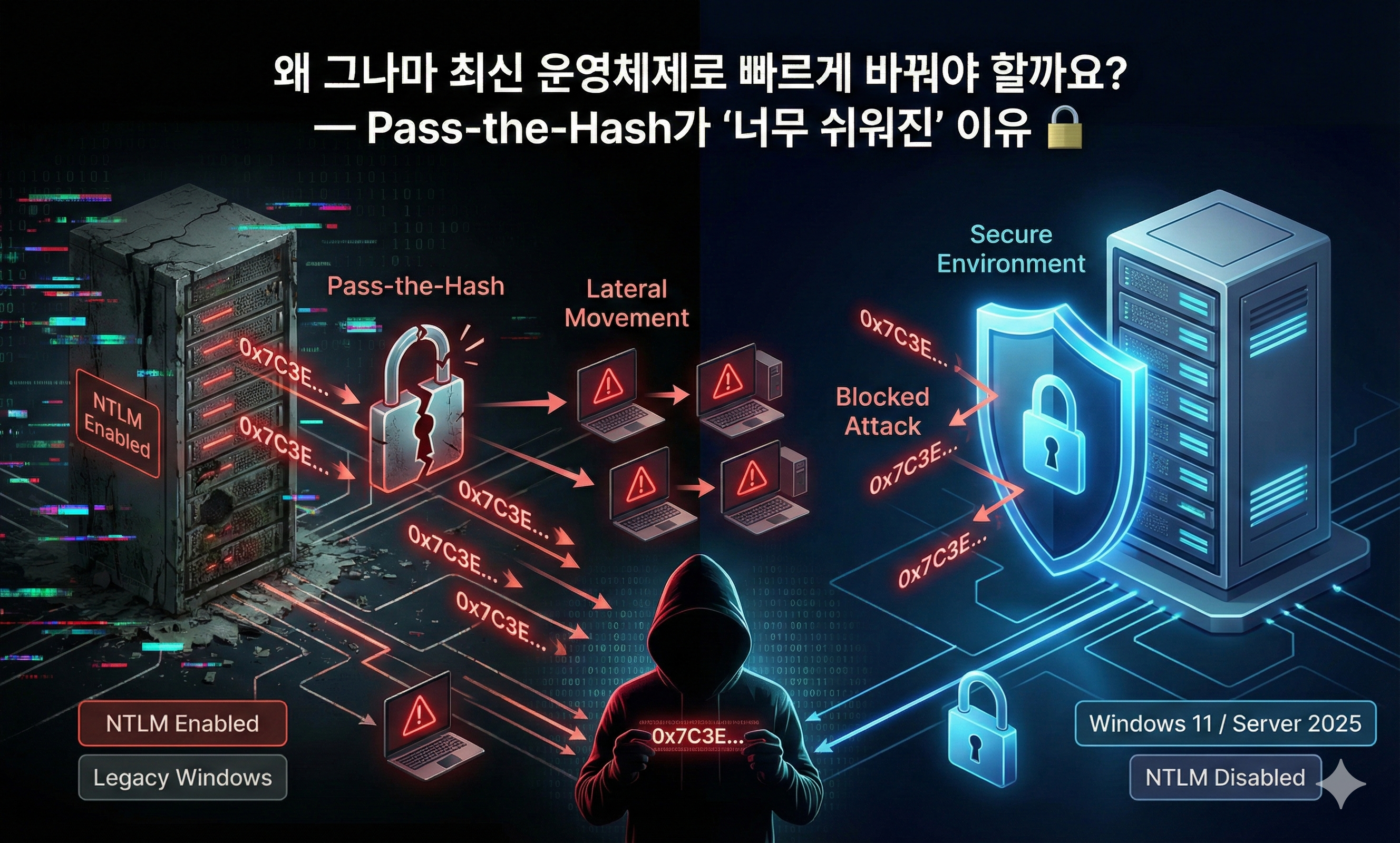

왜 그나마 최신 운영체제로 빠르게 바꿔야 할까요? — Pass-the-Hash가 ‘너무 쉬워진’ 이유 🔐

한 줄 요약

🧨 요즘 해킹이 쉬워진 이유는

‘뚫는 기술’이 좋아진 데에 그치지 않고,

🔓 한 번만 들어오면 내부에서 옆으로 이동하기가 너무 쉬워졌기 때문입니다.

그 핵심에 Pass-the-Hash(PtH) 와 NTLM 환경이 있습니다.

- NTLM: 오래된 Windows 인증 방식. 해시(비밀번호에서 나온 값)로 인증 가능

- Pass-the-Hash(PtH): 비밀번호를 몰라도 탈취한 해시만으로 로그인하는 공격

- 측면 이동(Lateral Movement): 한 시스템을 발판 삼아 내부 다른 서버·PC로 이동하는 공격

- 핵심 결론: 요즘 해킹의 본질은 쉬운 외부 침입과 더불어 내부 확산입니다.

Executive Summary ✨

왜 요즘 기업·기관 내부 해킹은 이렇게 쉬워졌을까?

많은 조직이 이렇게 묻습니다.

“외부 보안도 하고, 백신도 있고,

왜 사고는 계속 커질까?”

답은 의외로 단순합니다.

👉 한 번만 계정이나 PC가 뚫리면, 내부에서 이동하기가 너무 쉽기 때문입니다.

그 이유는 다음 세 가지가 동시에 작동하고 있기 때문입니다.

- NTLM 인증 환경이 여전히 널리 남아 있고

- Pass-the-Hash로 ‘비밀번호 없이’ 로그인이 가능하며

- 내부 서버·PC 간 신뢰 관계가 과도하게 열려 있기 때문입니다

이 구조에서는,

- 공격자가 고급 취약점을 쓰지 않아도

- 랜섬웨어를 바로 실행하지 않아도

👉 “훔친 자격증명 하나로 내부를 옮겨 다닐 수 있습니다.”

그래서 지금의 보안 문제는

“막을 수 있느냐”보다

“얼마나 빨리 확산을 감지하고 멈출 수 있느냐”의 문제가 되었습니다.

1️⃣ 요즘 해킹의 본질

외부 침입만큼 위험한 ‘내부 측면 이동’

과거 해킹의 중심은 외부 침입이었습니다.

- 방화벽을 뚫었는가?

- 웹 취약점을 악용했는가?

지금은 다릅니다.

요즘 사고의 대부분은

‘이미 내부에 들어온 상태에서 얼마나 빠르게 퍼졌는가’로 갈립니다.

전형적인 실제 공격 흐름

- 피싱 메일, 취약한 웹 페이지, 원격 계정 하나로 PC 1대 침해

- 그 PC에서 NTLM 해시 탈취

- 탈취한 해시로 다른 서버·PC 인증

- 동일한 방식으로 내부 서버를 하나씩 장악

- 결국 도메인 전체, 중요 시스템까지 확산

이때 가장 자주 활용되는 기술이

바로 Pass-the-Hash입니다.

2️⃣ Pass-the-Hash는 왜 이렇게 위험할까?

Pass-the-Hash가 위험한 이유는 명확합니다.

비밀번호를 바꾸지 않는 한,

해시는 ‘재사용 가능한 열쇠’가 되기 때문입니다.

NTLM 인증의 구조적 한계

NTLM 환경에서는,

- “비밀번호를 아느냐?”가 아니라

- “이 해시 값을 가지고 있느냐?” 가 인증의 기준이 됩니다.

그래서 공격자는,

- 키 입력 없이

- MFA를 직접 깨지 않아도

- 탈취한 해시만으로

👉 내부 시스템에 접근할 수 있습니다.

이것이 PtH가

‘일회성 취약점’이 아니라

구조적으로 반복되는 공격 방식인 이유입니다.

3️⃣ 그래서 내부 측면 이동이 폭발적으로 쉬워진다

Pass-the-Hash는 단독 공격이 아닙니다.

내부 구조와 결합될 때 파괴력이 커집니다.

내부 확산을 가속하는 흔한 조건

- 공통 로컬 관리자 비밀번호 사용

- 관리자 계정의 일반 서버 상시 로그인

- NTLM fallback 기본 허용

- 서버 간 과도한 접근 권한

- NTLM 사용 여부에 대한 가시성 부재

이 환경에서는,

“한 대가 뚫리면,

그 다음은 거의 저항 없이 이동”하게 됩니다.

4️⃣ 그래서 ‘운영체제 업그레이드’가 중요해진다

여기서 많은 조직이 묻습니다.

“업그레이드 말고 다른 방법은 없나요?”

업그레이드는 가장 강력한 근본 대책입니다.

왜냐하면 Pass-the-Hash는

운영체제의 인증 구조와 기본값에서 출발하기 때문입니다.

5️⃣ 최신 OS가 주는 현실적인 차이

✅ Windows Server 2025 / Windows 11(22H2 이상)

최신 Windows는 명확한 방향을 갖고 있습니다.

- ❌ NTLMv1 제거

- ⚠️ NTLM 자체를 deprecated

- 🔒 Credential Guard / LSA 보호 기본 강화

- 👀 NTLM 사용을 감사 → 차단할 수 있는 정책·로그 성숙

즉,

“해시는 훔치기 어렵게 만들고,

설령 훔쳐도 쓰기 어렵게 만든다”는 방향입니다.

6️⃣ 하지만 “업그레이드가 당장 불가능한 환경”도 존재한다

현실적으로 다음과 같은 환경이 있습니다.

- 레거시 장비·업무 시스템

- 인증 구조를 바꾸기 어려운 기간계

- 즉시 교체가 불가능한 공공·제조·의료 환경

이 경우에도 손을 놓을 수는 없습니다.

7️⃣ 현실적인 해법

NTLM Disable + 탐지·대응 병행 전략

① 가능한 곳부터 NTLM 축소

- NTLM Audit로 사용처 파악

- Kerberos 전환 가능한 구간부터 제거

- 예외는 최소화하고 명시적으로 관리

② 업그레이드가 불가능한 구간은 ‘탐지’로 보완

여기서 중요한 역할을 하는 것이

PLURA 기반의 탐지·대응 체계입니다.

8️⃣ PLURA는 Pass-the-Hash 공격을 어떻게 대응하는가?

PLURA는 “확산에 대하여도 명확한 차단”을 함께 제안합니다.

✔ 인증 로그 기반 이상 행위 탐지

- 동일 계정의 비정상적인 다수 서버 인증

- 시간·위치·호스트 맥락이 맞지 않는 인증 흐름

- NTLM 기반 인증 급증 탐지

✔ Sysmon / Windows 로그 기반 행위 분석

- LSASS 접근, 크리덴셜 덤프 시도

- 원격 서비스(SMB/RPC/WMI) 연속 사용

- 관리자 권한으로의 비정상적 이동

9️⃣ MITRE ATT&CK 관점에서의 측면 이동 대응

Pass-the-Hash는 MITRE ATT&CK의 대표적인

Lateral Movement 전술에 해당합니다.

PLURA는 다음을 중점 탐지합니다.

- T1550.002 – Pass the Hash

- T1021 – Remote Services

- T1078 – Valid Accounts

이를 통해,

“외부 침입 이후 내부에서 무슨 일이 벌어지고 있는지”를

행위 흐름 단위로 추적하고

확산 전에 차단하는 것을 목표로 합니다.

결론 🔚

우리가 지금 선택해야 할 현실적인 보안 전략

요즘 해킹이 쉬워진 이유는 단순합니다.

- 공격 도구는 AI로 쉬워졌고

- 내부 구조는 과거 그대로 남아 있으며

- 인증 기반 공격은 여전히 유효하기 때문입니다.

그래서 전략은 하나로 수렴합니다.

- 가능한 한 빠르게 최신 OS로 전환하고

- NTLM을 줄이고, 궁극적으로 Disable하며

- 업그레이드가 어려운 구간은 PLURA와 같은 탐지·대응 체계로 보완하고

- MITRE ATT&CK 관점에서 내부 측면 이동을 지속적으로 감시해야 합니다

참고로, 이 글을 작성한 제 PC 역시

Windows 11 25H2 / 최신 OS 빌드 환경에서 사용 중입니다.보안은 실천이 중요합니다.

버전 업과 패치를 미루지 않는 습관에서 시작됩니다.

🤝 2026년 병오년(丙午年), ‘붉은 말띠의 해’에는

PC와 서버의 버전업을 생활화하는 것과 함께

탐지와 대응을 전제로 한 보안 체계를

조직의 기본 목표로 삼아보면 어떨까요?