IPS의 진화와 보안 환경의 변화

🔐 침입 방지 시스템(IPS, Intrusion Prevention System)은 보안 기술의 중요한 구성 요소로, 네트워크나 호스트(서버 또는 PC 등)에서 다양한 위협을 찾아내고 이를 막는 역할을 합니다.

그러나 다음과 같은 큰 변화들이 보안 환경을 완전히 바꾸었습니다:

- 암호화 트래픽의 증가: 웹사이트와 서비스들이 HTTPS 등 암호화를 광범위하게 적용함에 따라 네트워크 상에서 평문(내용이 드러나는 데이터)으로 오가는 트래픽은 급격히 줄어들었습니다.

- 퍼블릭 클라우드의 활성화: 많은 기업이 서버와 서비스를 클라우드(예: AWS, Azure, GCP 등)로 이전하면서 보안 모델 또한 크게 변했습니다.

아래에서는 IPS 기술이 어떻게 변화하고 있으며, 오늘날 어떤 형태의 보안이 중요한지 간단히 설명해 드리겠습니다.

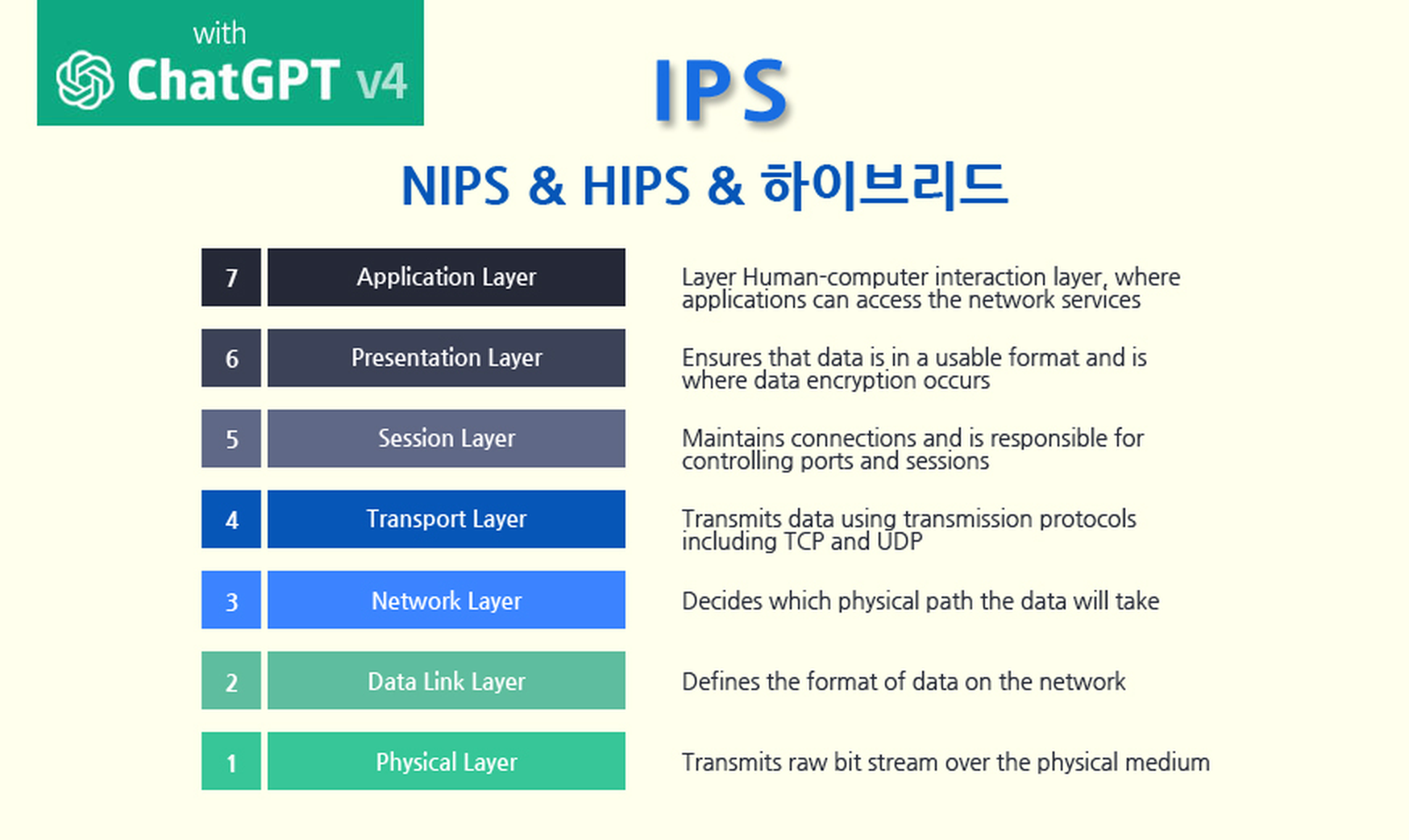

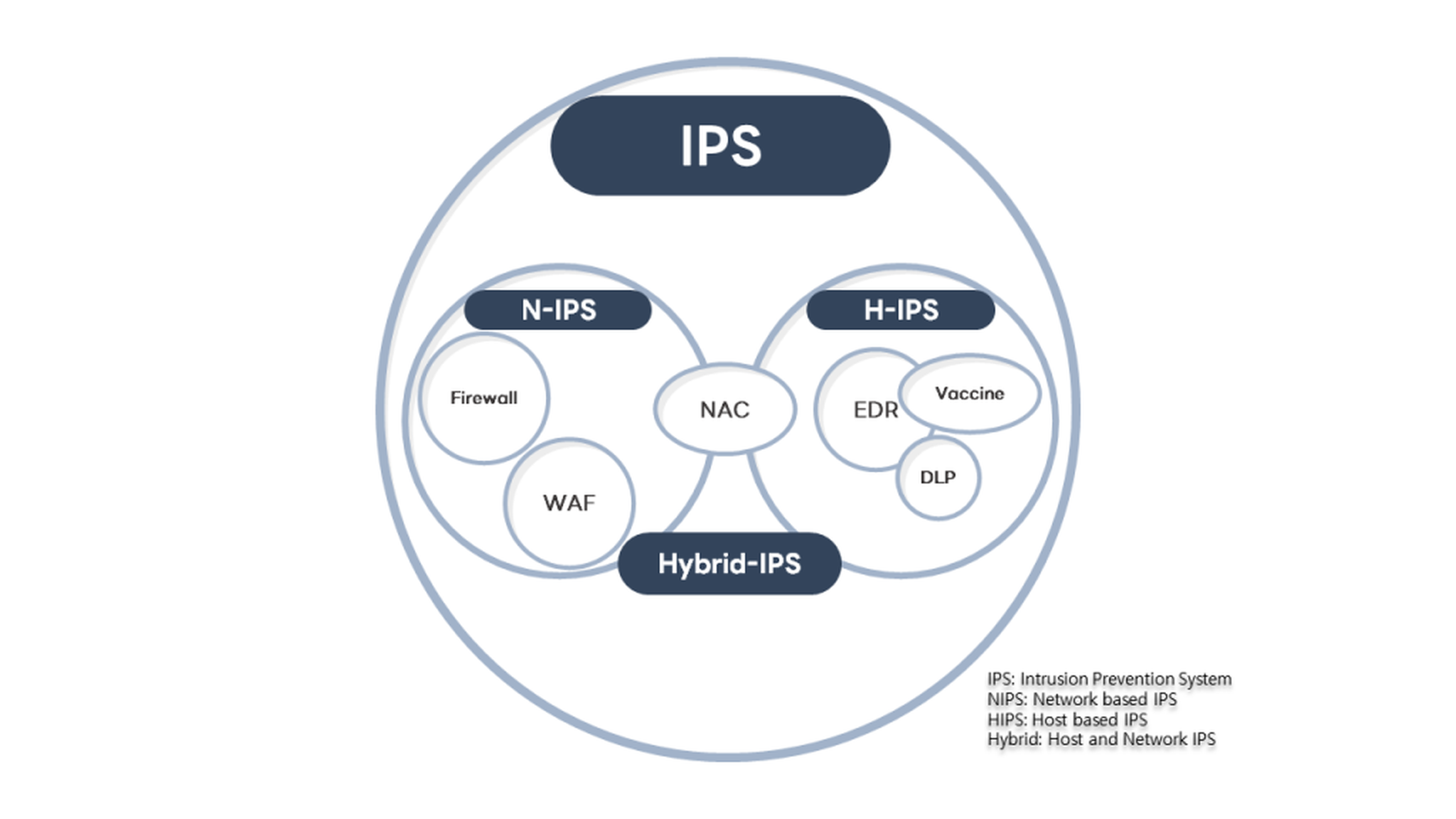

1. IPS의 종류

IPS는 크게 NIPS(Network-based IPS)와 HIPS(Host-based IPS)로 나뉩니다.

-

NIPS

- 네트워크 단에서 실시간으로 트래픽을 살펴보고, 공격 패턴을 발견하면 이를 차단합니다.

- 과거에는 사내 네트워크나 데이터센터를 보호하는 중요한 시스템이었습니다.

-

HIPS

- 개별 서버나 PC 등 ‘호스트’ 안에서 동작하며, 운영체제나 소프트웨어가 이상 행위를 하는지 감시하고 방어합니다.

- 오늘날, 클라우드나 분산 환경(컨테이너, 가상머신 등)에서 많이 사용됩니다.

2. NIPS의 퇴색

1990년대 ~ 2000년대 초반에는 네트워크 트래픽의 많은 부분이 평문으로 전송되었습니다. 이때는 NIPS가 데이터 내용을 직접 살펴보며 공격을 효율적으로 찾아낼 수 있었습니다.

하지만 최근(2010년대 이후) HTTPS(암호화된 웹 통신)와 같은 암호화 트래픽이 늘어나면서, NIPS가 패킷의 내부 내용을 보기 어려워졌습니다.

- 예전처럼 패킷을 직접 해석하여 공격 유무를 확인하기가 힘들어졌습니다.

- 암호화를 복호화(해독)하려면 비용(서버 자원, 라이선스 등)과 추가 기술이 필요합니다.

이로 인해 NIPS만으로는 최신 공격을 막기에 한계가 생겼습니다.

참고: 실제 암호화 비율은 각 서비스, 국가에 따라 차이가 있지만, 암호화 트래픽은 전체 트래픽의 99% 이상입니다.

3. Snort와 같은 프로그램의 변화

과거에는 Snort와 같은 오픈소스 기반 NIDS/NIPS(침입 탐지/침입 방지) 프로그램이 대세였습니다.

- Snort는 네트워크 트래픽 분석에 최적화된 규칙 기반 엔진으로 유명했습니다.

그러나 암호화 트래픽이 늘어난 지금은 네트워크 패킷을 직접 뜯어보는 방식만으로는 충분하지 않다는 지적이 있습니다.

- Snort 자체는 지금도 계속 유지·개발 중이지만, 전체적인 무게 중심은 호스트·엔드포인트(서버, PC) 쪽 보안, 그리고 차세대 방화벽(NGFW) 등으로 이동하고 있습니다.

4. HIPS로의 무게 중심 이동

HIPS(Host-based IPS)는 서버나 PC 안에서 실행되는 보안 프로그램으로, 운영체제나 애플리케이션 수준에서 공격 시도를 탐지하고 막습니다.

- 암호화와 무관: 데이터가 네트워크에서 암호화되더라도, 호스트 내부에서는 결국 복호화된 상태로 처리합니다. 따라서 HIPS는 실제 프로세스나 파일, 메모리 등의 변화를 보고 의심스러운 행위를 찾아낼 수 있습니다.

- 클라우드 환경: 기업들이 퍼블릭 클라우드(예: AWS, Azure, GCP 등)를 활용하면서, 각각의 클라우드 서버(호스트)에 직접 설치되는 HIPS 방식이 더 효과적이라는 평가를 받고 있습니다.

5. HIPS 중심 보안이 필요한 이유

- 암호화 트래픽 문제 극복: NIPS로는 보기 힘든 암호화된 내부 데이터 흐름도, 호스트 안에서 바로 확인할 수 있습니다.

- 분산 시스템 보호: 현대 IT 환경은 서비스가 여러 서버·컨테이너로 나뉘어 동작합니다. 이때 각각의 호스트 단에서 공격을 막을 수 있어야 전반적인 보호가 가능해집니다.

- 확장에 유리: 클라우드 환경에서 서버(호스트)가 자동으로 추가·삭제될 때, HIPS 에이전트가 함께 설치·관리되도록 구성하면 손쉽게 확장 가능합니다.

✍️ 결론 및 요약

오늘날 보안 환경은 암호화 트래픽의 광범위한 이용과 퍼블릭 클라우드의 급격한 확대라는 두 가지 큰 변화를 맞이했습니다.

- 과거: NIPS가 네트워크 단에서 평문 트래픽을 분석하며 강력한 방어 역할 수행

- 현재: 암호화가 당연해지고, 분산/클라우드 환경이 늘어나면서 호스트 단의 방어(HIPS)가 중요해짐

따라서 기존에 NIPS만 사용하던 기업들도, 이제는 HIPS를 적극 도입하거나 NIPS+HIPS를 함께 운영하는 하이브리드 방식을 고려하고 있습니다.

✅ 핵심 정리

- NIPS는 평문 기반 시대에는 유효했지만, 암호화가 일반화된 지금은 한계를 드러냄

- Snort 등 NIPS 중심 솔루션은 여전히 개발·운영 중이지만, HIPS 기술이 점차 부상 중

- 퍼블릭 클라우드에서 호스트 단 보안을 확보하기 위해 HIPS가 더 필수적이 됨

💡 PLURA-XDR: 이러한 흐름에 맞춰 호스트 기반 방어와 실시간 이상 행위 분석을 강화해, 기업의 서버와 클라우드 리소스를 안전하게 보호해 줍니다.

주의

- 본 문서에 언급된 통계 수치(예: “99% 암호화”)는 서비스·시장 상황에 따라 달라질 수 있으며, 실제와 다를 수 있습니다.

- 일부 참고 자료는 예시일 뿐, 정확한 연구 결과나 공식 보고서를 대체하지 않습니다.