「ウェブサーバーだとは思われない」セキュリティ・インフラ機器たち — WAFなしで運用すると、なぜ事故につながるのか

問題の本質 「ブラウザで接続する管理ポータルがあるなら、それはすなわちウェブサーバーです。」 しかし、多くの組織がこれを認識しないままウェブアプリケーションファイアウォール(WAF)の外側で運用しています。その結果、繰り返される最初の侵入地点となってしまいます。

1) なぜ「ウェブサーバーだと思われていないウェブサーバー」が危険なのか

名称がVPN、アカウント権限管理、コアネットワークシステムであったとしても、管理ポータルのほとんどはHTTP(S)/RESTベースです。つまり、OWASP Top 10類のデザイン上の脆弱性や認証回避、セッション奪取、ボット・総当たり攻撃の脅威をそのまま受けます。 ネットワークファイアウォールだけでは、HTTPレイヤーの攻撃ベクトルを識別・遮断することは困難です。WAFがなければ「仮想パッチ(virtual patch)」も適用できません(例:F5 TMUI RCEに対してWAFが即座に遮断ルールを配布し、被害を軽減した事例)。 (The Cloudflare Blog)

2) 私たちがよく見落とす代表的な3つの事例

2-1. SSL VPN (ウェブUI・APIが核心)

ここ数年、Ivanti Connect SecureなどのSSL VPNにおける重大な脆弱性が相次いで悪用され、初期侵入経路となりました。2025年にもリモートコード実行(CVE‑2025‑22457)が実際の攻撃に使用され、KEV(悪用が確認済みの脆弱性カタログ)に登録されました。VPN機器であっても、ウェブ管理ポータルを公開しているなら「ウェブサーバー」として扱うべきです。 (TechRadar)

2-2. LGU+ アカウント権限管理システム(APPM)

報道によると、APPM関連サーバーを巡る侵害の痕跡と運用上の課題が2025年の国政監査で提起されました。特権アカウント・パスワード管理ソリューションは本質的にウェブポータル・APIを持っており、突破された場合、ネットワーク全体への拡散リスクが非常に高くなります。したがって、WAFの配下に置き、IP制限・MFA・レート制限などを組み合わせる必要があります。 (MBC NEWS)

2-3. SKテレコム HSS(Home Subscriber Server)

政府の公式調査の結果、攻撃者はHSS管理サーバーにマルウェアを仕込んで長期間潜伏し、広範囲なUSIM/認証データの流出につながりました。主な要因は、管理領域の脆弱なセキュリティ監視・資格情報管理でした。通信キャリアのコアネットワーク自体はDIAMETERなどの非ウェブプロトコルを使用していますが、運用・管理ノードは通常ウェブベースであるため、WAF・アクセス制御・資格情報セキュリティが同時に必要です。 (Ministry of Science and ICT)

3) 「ウェブサーバーだと認識されていない」その他の資産 — 追加リスト

| 分類 | 代表例 | なぜウェブサーバーなのか / 最近のイシュー |

|---|---|---|

| ADC / VPNゲートウェイ | Citrix NetScaler ADC/Gateway | 2025年にCitrixBleed 2 (CVE‑2025‑5777)など、非認可セッション奪取・メモリオバーリード脆弱性が活発に悪用。管理/AAA・Gatewayがすべて標的。必ずWAFを前面に配置しセッション保護が必要。 (TechRadar) |

| バックアップ・DRコンソール | Commvault Command Center, Veeam B&R | 2025年にCommvault RCE(CVE‑2025‑34028)の活発な悪用警告。Veeam B&Rも過去に未認証の資格情報奪取(CVE‑2023‑27532)により、大規模ランサムウェアの初期侵入に悪用。管理ポータルは典型的なウェブサーバーです。 (Greenbone) |

| UEM/MDM(端末管理) | Ivanti EPMM(旧 MobileIron)等 | 2025年にEPMM認証回避→RCEチェーンが実際の攻撃に使用。モバイル・ノートPC管理ポータル/APIはWAF+レート制限+ボット遮断が必須。 (TechRadar) |

| 仮想化コントロールプレーン | VMware vCenter | vCenterウェブクライアントプラグインRCE(例:CVE‑2021‑21972/21985)が繰り返し悪用。運用の中枢(ハイパーバイザ制御)であるためさらに危険。WAF・mTLS・IPホワイトリストを推奨。 (Support Portal) |

| L7スイッチ/ADC管理UI | F5 BIG‑IP TMUI | TMUI RCE(CVE‑2020‑5902)が世界的に悪用された代表例。WAFが仮想パッチとして即座に遮断ルールを配布可能。 (CISA) |

ポイント: ブラウザで開く管理ポータル/REST API = ウェブサーバーです。名称が何であれ、WAFの管轄に編入してください。

4) WAFは「選択」ではなく「必須」です

WAFなしで運用される管理ポータルは、以下を防ぐことができません:

- 仮想パッチ: パッチ適用が遅れても、シグネチャ/ルールによる即時遮断で業務を停止させることなくリスクを緩和。 (The Cloudflare Blog)

- ボット/総当たり攻撃の遮断: ログイン・APIエンドポイントに対するレート制限/振る舞いベースの遮断。

- セッション・クッキー保護: セッション固定/ハイジャックの検知、JWT・ヘッダー検証。

- スキーマ/メソッドのホワイトリスト: 許可されたパス・メソッド・コンテントタイプのみを通過。

- 攻撃ペイロードの検知: インジェクション・LFI/RFI・ディレクトリトラバーサル・XSS・XXEなど、アプリケーション階層の攻撃。

- IP・地理的制御: 許可された国/ネットワークからのみアクセスするように一次遮断。

- API保護(WAAP): 管理用APIもWAFポリシーでスキーマ検査・キー/トークン検証。

必ず覚えておいてください。 管理ポータル/コンソール/ウェブUI/管理APIは、すべてWAFの後ろにあるべきです。

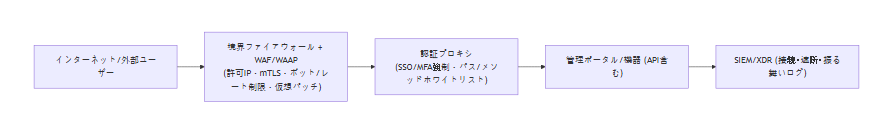

5) 標準対処アーキテクチャ (管理ポータル保護)

flowchart LR

Internet["インターネット/外部ユーザー"]

Edge["境界ファイアウォール + WAF/WAAP<br/>(許可IP · mTLS · ボット/レート制限 · 仮想パッチ)"]

AuthProxy["認証プロキシ<br/>(SSO/MFA強制 · パス/メソッドホワイトリスト)"]

Admin["管理ポータル/機器 (API含む)"]

Log["SIEM/XDR (接続・遮断・振る舞いログ)"]

Internet --> Edge --> AuthProxy --> Admin --> Log

- WAFの前段: 固定IPホワイトリストが可能であれば必ず適用。

- WAFポリシー: 「管理専用」ポジティブモデル(許可パス・メソッド・MIMEのみ通過) + レート制限。

- mTLS/Device Trust: 管理者端末証明書・端末の健全性(EDRのステータス)まで確認。

- 内部専用ポータルであっても、内部WAF(リバースプロキシ型)で保護してください。

6) 即時適用チェックリスト (運用チーム用)

| No | 点検項目 | 完了 |

|---|---|---|

| 1 | 管理ポータル・API「全数識別」: SSL VPN, APPM, HSS管理ノード, ADC, バックアップ, vCenterなど ブラウザ接続対象 をリスト化 | ☐ |

| 2 | WAFの後ろへ再配置: すべての 管理ポータル/コンソールは WAF/WAAP配下に (内部用なら内部WAF) | ☐ |

| 3 | 許可IPの最小化: 管理者固定ネットワーク/ジャンプホストのみ許可。在宅は専用固定回線+IAM承認 | ☐ |

| 4 | MFA・SSO連動: 管理者SSO・MFAをWAF・リバースプロキシレベルで強制 | ☐ |

| 5 | レート制限/ボット遮断: ログイン・/api/* エンドポイントに 分間リクエスト・同時セッション制限 を設定 | ☐ |

| 6 | 定期的な仮想パッチ運用: 新規CVE通知時に即時 WAFルール更新→検証→遮断 | ☐ |

| 7 | セッション・クッキーセキュリティ: Secure/HttpOnly/SameSite, トークン寿命, 機器バインディング | ☐ |

| 8 | ロギング・検知: 遮断イベント、認証失敗の急増、異常なメソッド/パスの検知通知 | ☐ |

| 9 | 脆弱性/構成点検: vCenter/NetScaler/バックアップコンソール/SSL VPN の 定期的パッチ適用 | ☐ |

| 10 | 緊急遮断手順: 危険の兆候時に WAFレベルでの全遮断/迂回優先順位 を確立 | ☐ |

7) 実際の事故・脆弱性が物語るもの

- SSL VPN: 2025年に Ivanti ICS RCE が実際に悪用され、KEVに登録。 エッジ機器のウェブUI が 最初の関門 となった。 (TechRadar)

- APPM(アカウント権限管理): 特権管理ポータル侵害時に全社権限奪取 へと発展する可能性。2025年 LGU+ APPM関連の問題 が公開報道として拡散。 ウェブポータル保護(=WAF) なしでは危険。 (MBC NEWS)

- HSS: 政府調査で HSS管理サーバー への長期潜伏・流出が確認された。 管理領域のセキュリティ不備 が核心的な要因であった。 (Ministry of Science and ICT)

- ADC/Gateway: 2025年 Citrix NetScaler の CitrixBleed 2 が 活発に悪用。 管理/AAA・Gatewayのすべてがウェブ上の標的。 (TechRadar)

- バックアップコンソール: 2025年 Commvault RCE活発な悪用警告。バックアップ体系が ランサムウェアの最優先ターゲット であることが再確認された。 (Greenbone)

8) 運用チップス: 「管理専用WAFポリシー」 はこのように設定してください

- 許可パスのみ:

/login,/api/admin/*,/healthzなど ホワイトリスト 形式。 - 許可メソッドのみ:

GET, POST中心、PUT/DELETE/PATCHは パス別の例外 のみ。 - コンテントタイプ:

application/json,multipart/form-dataなど 必要最小限。 - レート制限: ログイン・パスワード再設定・トークン発行は 分間/時間当たりの制限。

- ボット遮断: ヘッダー指紋・JavaScriptチャレンジ・IP評判の組み合わせ。

- セッション保護: 再利用/同時ログイン制限、長時間アイドルセッションの終了。

- mTLS: 管理者端末証明書がなければ 事前に遮断。

- 仮想パッチ: 新規CVE通知時に ルールパッケージを即時適用→監視→遮断。 (実際にWAFが緊急ルールでRCE攻撃を防いだ事例が多数) (The Cloudflare Blog)

9) 結論

- ブラウザが開けばウェブサーバー です。名称が VPN・APPM・HSS・ADC・バックアップコンソール・vCenter であっても例外ではありません。

- これらの資産を WAFの外 に置くことは、「パッチの空白」と「ボット・総当たり・API悪用」をそのまま許容することになります。

- したがって、管理ポータル/管理APIは必ずWAFの後ろ に置き、 許可IP・MFA・レート制限・仮想パッチ で 多層防御 を構成しなければなりません。

一文要約: 「管理ポータルはすべてWAFで包め。」 この基本を守るだけでも、 ほとんどの初期侵入を入念に阻止 することができます。

📖 併せて読む (事件・勧告)

- Ivanti Connect Secure RCE(CVE‑2025‑22457)悪用 の要約および警告。 (TechRadar)

- CISA KEV: Ivanti ICS脆弱性を追加(活発な悪用)。 (Cybersecurity Dive)

- [政府発表] SKT HSS侵害の最終調査結果 (管理サーバーへの長期潜伏・資格情報管理の不備)。 (Ministry of Science and ICT)

- LGU+ APPM関連の報道 (特権管理システム侵害の疑惑および運用の課題)。 (MBC NEWS)

- Citrix NetScaler「CitrixBleed 2」活発な悪用警告。 (TechRadar)

🌟 PLURA‑Blog

(参考) 本記事は 運用観点 での最小保護体系を扱っています。 脆弱性管理・資格情報セキュリティ・ログの精密分析(XDR/SIEM)を組み合わせることで、 検知・対応 の成熟度を一段階さらに引き上げることができます。