[재전송 공격] Replay Attack이란

By PLURA

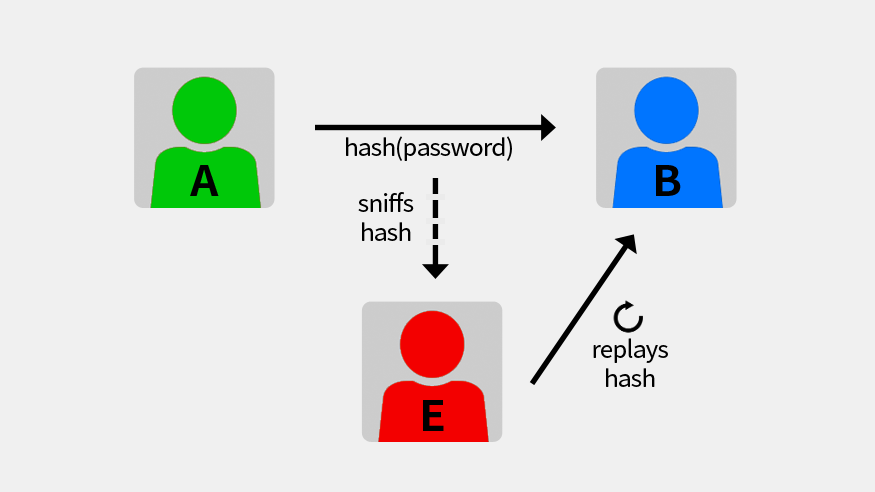

재전송 공격(Replay Attack)은 중간자 공격(Man-in-the-Middle Attack)의 하위 계층 버전 중 하나로, 이전에 캡처된 데이터를 재사용하여 시스템에 접근하거나 악용하려는 공격입니다.

프루라에서는 탐지된 공격 로그를 활용하여 실제 공격을 재현(Replay)할 수 있는 재전송 공격 기능을 제공합니다.

이는 공격이 실제 데이터 유출로 이어졌는지 확인하고 방어 전략을 수립하는 데 유용한 도구입니다.

문제점: 공격 확인의 어려움

공격이 실제로 데이터 유출로 이어졌는지 확인하는 것은 매우 어렵습니다.

특히, 일반적인 access log만 남아 있는 환경에서는 다음과 같은 한계가 존재합니다:

- POST 메소드의 Post-body가 기록되지 않음: 공격 자체를 확인할 수 없음.

- 재전송 방법의 부재: Post-body가 있어도 재전송 방법을 모름.

- 망분리 환경: Post-body와 재전송 방법을 알고 있어도 네트워크가 분리되어 실행이 어려움.

프루라의 “재전송 공격” 기능

프루라의 재전송 공격 기능은 이러한 문제를 해결하기 위한 도구로, 다음과 같은 시나리오에서 유용합니다:

1. POST 메소드의 Post-body가 없는 경우

- 남아 있는 GET 메소드 로그를 활용하여 실제 공격 형태를 확인할 수 있습니다.

2. POST 메소드의 Post-body가 있는 경우

- 재전송 공격 버튼 클릭만으로 모의 해킹을 수행할 수 있습니다.

- 이를 통해 해당 공격이 서버에서 어떻게 동작하는지 이해할 수 있습니다.

3. 망분리 환경에서의 대응

- 터미널을 열고 curl 명령어 복사 후 실행하여 모의 해킹을 진행할 수 있습니다.

재전송 공격의 활용

해킹 공격에 대해 성공 여부와 실패 원인을 이해하는 것은 복잡하고 어려운 작업입니다.

프루라의 재전송 공격 기능은 다음과 같은 장점을 제공합니다:

- 공격 재현의 간소화: Post-body를 기반으로 빠르게 공격을 재현 가능.

- 효율적 탐지: GET 메소드와 Post-body를 활용하여 공격 분석 가능.

- 망분리 환경 지원: curl 복사 기능을 통한 네트워크 분리 환경에서도 모의 해킹 수행 가능.

이 기능을 통해 보안 담당자는 업무 부담을 크게 줄이고, 해킹 대응 역량을 강화할 수 있습니다.