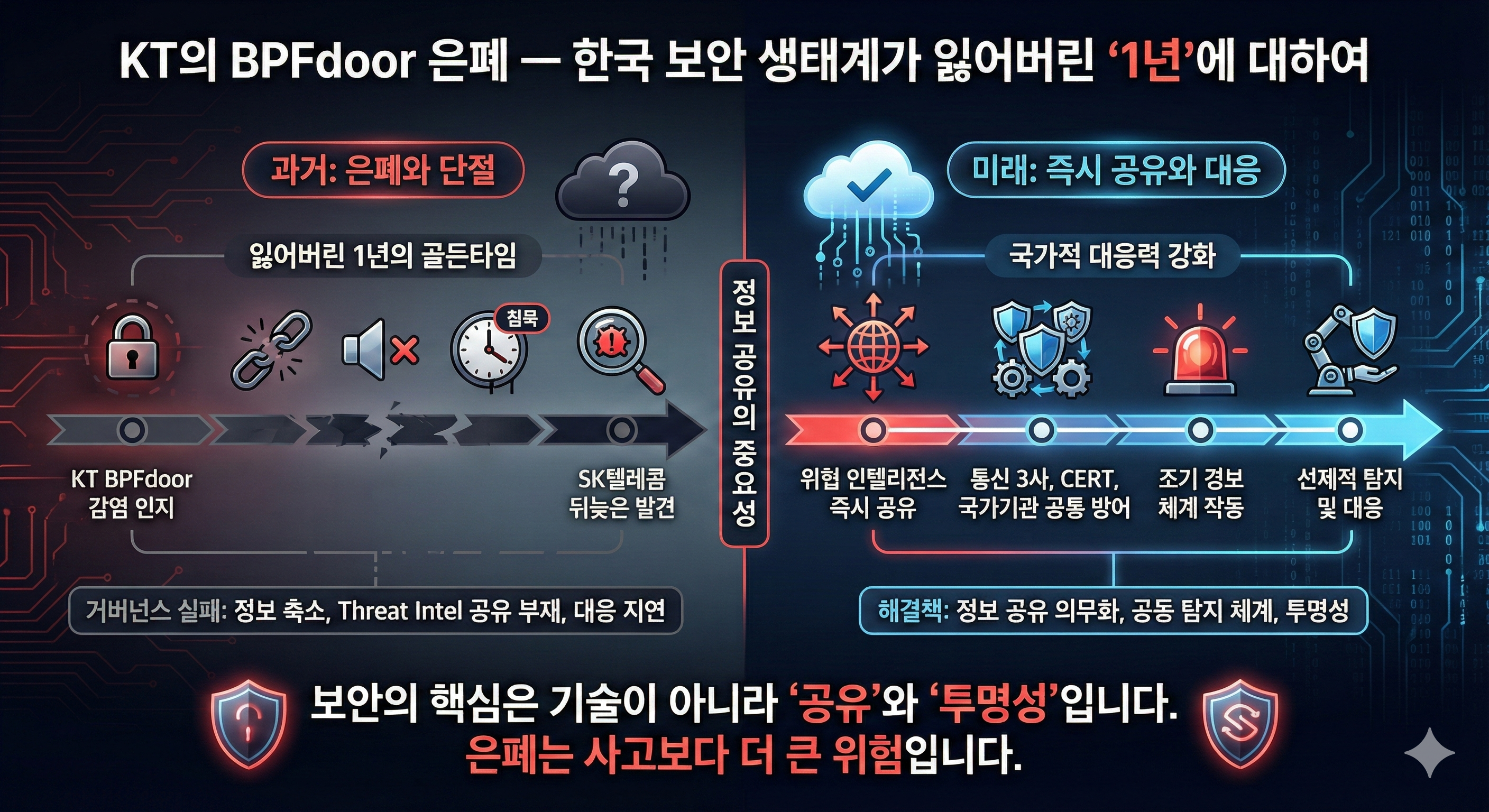

KT의 BPFdoor 은폐 — 한국 보안 생태계가 잃어버린 ‘1년’에 대하여

🚨 KT가 숨긴 것은 단순한 사고가 아니라 ‘국가의 대응 시간’이었습니다.

최근 보도에 따르면 KT는 지난해 이미 BPFdoor 감염 사실을 인지하고도 이를 외부와 공유하지 않았습니다.

해당 공격은 이후 SK텔레콤에서 뒤늦게 발견되며 국가적 쟁점으로 확대되었습니다.

보안 업계 전문가라면 모두 알고 있습니다.

APT·은밀형 백도어·기간망 공격에서 가장 중요한 것은 단 하나입니다.

“얼마나 빨리 정보가 공유되었는가.”

KT가 공유하지 않은 1년은,

곧 대한민국이 대응할 수 있었던 1년의 골든타임이 사라졌다는 의미입니다.

⚠️ 이번 사안은 기술적 사고가 아니라 ‘거버넌스 실패’다

보안 사고는 언제든 발생할 수 있습니다.

문제는 사고 그 자체가 아니라, 사고 이후의 대응 방식입니다.

📌 KT 사례에서 드러난 핵심 실패

- 내부 보고 체계에서의 정보 축소 또는 차단

- 타 통신사·CERT·KISA·국가기관과의 Threat Intelligence 공유 부재

- 기간망 수준 위협에 대한 조기 경보(Early Warning) 체계 붕괴

- 결과적으로 국가적 대응 능력 1년 지연

기업 한 곳의 문제가 아니라,

국가 기반시설 보안 거버넌스 전체에 구조적 결함이 있었음을 보여주는 사례입니다.

🧨 BPFdoor는 “은폐할 수 있는 종류의 위협”이 아니다

BPFdoor는 단순한 악성코드가 아닙니다.

다음과 같은 성질을 가진 고도화된 침투형 백도어입니다.

- 커널 레벨 BPF Hooking 기반 통신 위장

- 방화벽 우회 및 비표준 포트 C2

- 장기 잠복(Low & Slow) 운용

- APT 성향의 지속적 통제 채널 유지

이러한 공격은 발견 즉시 전 산업권 공유가 필수적인 위협입니다.

즉, “공유하지 않았다”는 것은

“한국 전체 기간망이 동일한 공격에 1년 동안 무방비였다는 것”과 같습니다.

🕒 1년 전 공유되었다면 무엇이 달라졌을까?

SK텔레콤이 동일 위협을 발견한 시점은 KT 감염 1년 후입니다.

만약 KT가 당시 즉시 위협 인텔리전스를 공개했다면:

- SKT는 선제적으로 탐지 규칙을 마련했을 것이며

- 통신 3사는 공통 방어 정책을 강화했을 것이고

- 국정원·KISA·NCSC는 기간망 지침을 조기 배포했을 것이며

- 주요 기업·기관도 사전 대비가 가능했을 것입니다

즉, 한국은 1년의 대응 시간을 벌 수 있었습니다.

보안에서 시간은 곧 피해 규모를 결정합니다.

KT의 1년 침묵은 단순한 은폐가 아니라 국가적 대응력의 상실입니다.

🛑 ‘은폐’는 기술적 문제가 아니라 의사결정 리스크다

보안 업계에서는 오래전부터 다음 원칙이 존재합니다.

거짓 보고는 사고보다 더 큰 사고다.

특히 기간망 보안에서는

기술적 취약점이 문제가 아니라

조직의 의사결정 구조가 위험의 근원이 되는 경우가 많습니다.

이번 사례가 보여주는 것은:

- 기술적 탐지 실패가 아니라

- 정보 공유를 중단한 인간적·조직적 결정의 위험성입니다.

따라서 이는 기술팀의 잘못이 아니라 경영적 책임 문제입니다.

☁️ 해결책: 국가 기반시설 전반의 ‘Threat Intel 공유 체계 재정립’

한국 보안 생태계는 이제 다음 기준을 명확히 해야 합니다.

✔ 1) 기간망 사업자의 위협 인텔리전스 공유 의무화

임의 공유가 아니라 즉시 공유, 강제 공유로 전환해야 합니다.

✔ 2) 사고 은폐·축소 보고에 대한 강력한 책임 규정

기술 실패는 허용되어도,

은폐는 허용될 수 없습니다.

✔ 3) CERT, 통신사, 보안업계 간 공동 탐지 체계 상시 운영

정기 회의보다 중요한 것은

실시간 공유·공동 조기탐지 체계의 상시 운영입니다.

✔ 4) 국가·산업 전체가 참여하는 Threat Intel 생태계 구축

개별 기업 중심의 리스크 관리에서

국가적 사이버 레질리언스 모델로 재편해야 합니다.

📜 이번 사건이 주는 결론: “보안의 핵심은 기술이 아니라 공유다”

KT의 감염 은폐는

단지 한 기업의 실패가 아니라,

- 국가적 대응 속도 지연

- 위협 인텔리전스 생태계 단절

- 기간망 리스크 확산

이라는 구조적 문제를 드러냅니다.

따라서 이번 사건은 징계나 비판을 넘어,

한국 보안 생태계가 정보 공유 중심 모델로 재편되는 계기가 되어야 합니다.

✍️ 결론 — “은폐는 사고보다 위험하다”

APT 시대의 보안은

탐지 기술의 문제가 아니라 거버넌스의 문제입니다.

KT 사건이 남긴 핵심 교훈은 명확합니다.

✔ 사고는 발생할 수 있다

✔ 하지만 정보 은폐는 절대 용납될 수 없다

✔ Threat Intelligence 공유는 국가안보 수준의 의무다

✔ 보안 생태계는 ‘투명성’을 기반으로만 유지될 수 있다

이번 사건을 계기로

한국의 보안 거버넌스가 실질적으로 변화하길 바랍니다.