KT 서버 해킹 사고 분석 – ‘전사 서버 침해 6건 보고’

요약 한 줄: KT는 2025년 9월 18일 23:57 한국인터넷진흥원(KISA)에 서버 침해 흔적 4건, 의심 정황 2건을 신고했습니다. 공개된 항목에는 Windows 서버 침투·SMB 측면 이동, VBScript 기반 RCE, ‘Smominru’ 봇 감염, Linux 계정·SSH 키 조작, 원격지원(알서포트) 서버 의심 계정 및 비밀키 유출 등이 포함됩니다. 데이터 유출 여부는 아직 확정되지 않았습니다. (한국경제)

핵심 맥락: 앞선 롯데카드 WebLogic 사건처럼, RCE(원격 코드 실행)을 발판으로 웹셸(지속성) → 내부 이동으로 이어지는 전형적인 공격 패턴이 재현되고 있습니다. 차이는 KT 건이 서버 전반(Windows·Linux·원격지원) 의 다중 축(Execution·Credential/Key·Lateral Movement) 을 동시에 건드렸다는 점입니다.

🕒 타임라인(확정 사실 위주)

- 9월 15일(월): 외부 보안업체 전수 점검 결과 보고서를 수령 → 내부 검증 착수. (Daum)

- 9월 18일(목) 23:57: KISA에 침해 흔적 4건 + 의심 정황 2건 신고. (한국경제)

- 9월 19일(금): 정부·KISA 합동 브리핑—어느 서버인지, 유출 여부는 정밀 분석 필요 입장. (Daum)

- 9월 21일(일): 추가 보도—Windows·Linux·원격지원 서버까지 아우르는 침해 항목 상세 공개. (Daum)

- 9월 22일(월): 폐기된 서버의 로그 백업이 남아있는 정황 보도(연합뉴스). (Yonhap)

- 9월 24일(수, 예정): 국회 과방위 해킹 사태 청문회(KT·롯데카드 등 증인 채택). (Hani)

신고 지연 논란: KT가 15일 인지 → 18일 신고로 “24시간 이내 신고” 의무 위반 논란이 제기됨(법 해석은 당국 판단 사안). (Digital Times)

🧪 공개된 침해 4건·의심 2건 기술 분석 (MITRE ATT&CK 매핑)

🔹 침해 흔적(Confirmed)

- Windows 서버 침투 후 측면 이동 시도

- MITRE: Lateral Movement — T1021.002 (SMB/Windows Admin Shares), TA0008

- 의미: 초기 침투 지점 확보 후 Windows 도메인/서버로 SMB 기반 이동 시도 정황. 어드민 공유(C$, ADMIN$) 접근, 세션 재사용, 로컬 관리자 계정 남용 가능성. (Daum)

- ‘Smominru’ 봇 감염

- MITRE: Resource Hijacking — T1496, Exploitation of Remote Services — T1210 (일반적 전파 특성)

- 의미: 모네로 채굴로 유명한 봇넷. 과거 MS17-010(EternalBlue) 악용 사례가 널리 보고됨. KT 건에서 동일 취약점 악용이 확인된 것은 아님(미확정). (Daum)

- VBScript 기반 원격 코드 실행 및 민감정보 탈취

- MITRE: Execution — T1059.005 (Visual Basic), Collection/Exfiltration — TA0009/TA0010

- 의미: wscript/cscript 실행, AMSI 우회/스크립트 난독화 가능. 이벤트 로그 4688/4104, Sysmon(1/7/11)로 흔적 추적 필요. ‘민감정보 탈취’는 정황 보고 수준—규모/대상은 미확정. (Daum)

- Metasploit 통한 SMB 인증 시도 및 측면 이동 성공

- MITRE: Lateral Movement — T1021.002, Credential Access — T1110/T1550 (인증·재사용 추정)

- 의미: 툴·프레임워크 아티팩트(UA, Pipe, Named Service 등) 기반 식별 가능. EDR/넷플로우로 동시간대 인증 실패→성공 전환 패턴 확인 필요. (Daum)

🔹 의심 정황(Suspected)

A) Linux ‘sync’ 계정 조작 & ~/.ssh/authorized_keys 생성

- MITRE: Persistence — T1098 (Account Manipulation), T1098.004 (SSH Authorized Keys)

- 의미: 패스워드 없는 키 로그인 기반 영속성 확보 시나리오.

PermitRootLogin no,PasswordAuthentication no등 점검 필수. (Daum)

B) 원격지원(알서포트) 서버 의심 계정 생성 & 비밀키 유출

- MITRE: Valid Accounts — T1078, Exfiltration — TA0010

- 의미: 원격지원 게이트웨이 장악 시 전사 원격접속 경로로 악용 가능. 서버 측 키/토큰 전면 교체·회수 필요. (벤더 취약성 단정 아님: 계정·키 관리 이슈일 수도 있음) (Daum)

데이터 유출 여부: 정부·KISA는 침해 서버·유출 확인에 추가 분석 필요 입장. KT도 “어떤 정보가 유출됐는지 미확인”으로 선 그음. (Daum)

🧩 왜 기본 차단 룰이 있는데 뚫렸나 — WAF/EDR 운영 가설

전형적 RCE→웹셸→Lateral Movement 패턴은 WAF 기본 룰과 EDR 표준 탐지로 상당 부분 초기에 차단 가능합니다. 그럼에도 사고가 발생한 이유로 아래 운영 실패 모드가 거론됩니다(가설).

- WAF 비경유 경로: LB 헬스체크·관리 포트, 대체 서브도메인, 직접 IP(7001/7002) 등 우회 루트.

- 모니터링 모드/화이트리스트 과다: 탐지 전용 운용 또는 SOAP/XML에 관대한 예외.

- 정규화/디코딩 미적용: GZIP/Chunked, 특수 인코딩 등 우회 페이로드 통과.

- 정책 불일치: 블루/그린·DR 전환 시 정책 미동기화.

- 룰 갱신 지연: 테스트 실패 후 롤백·방치.

- 알림 미연계: 차단/탐지 신호가 관제·EDR·티켓으로 이어지지 않음.

즉시 점검(핵심 4개)

- 모든 외부 경로 WAF 경유 보장,

- SOAP/XML 차단 룰 적용·정규화 활성,

- 예외/화이트리스트 재점검,

- 블루/그린/DR 정책 동기화 & 룰 최신화.

🔄 사건 업데이트 (9월 22일) — 폐기 서버 로그 백업 확인 정황

연합뉴스 보도에 따르면, 폐기된 서버의 로그 백업이 남아있는 정황이 확인되었습니다. 이는 초기 주장과 달리 디지털 증거(로그/백업 이미지)가 여전히 확보 가능할 수 있음을 의미합니다. (Yonhap)

Forensic & 거버넌스 시사점

- 증거보전(Chain of Custody) 재개 가능성: 백업 볼륨/테이프/스냅샷에 동시점 아티팩트 존재 개연성.

- 로그 스코프 확대: SIEM 원본, 저장소 스냅샷(예: NFS/오브젝트), 원격지원 게이트웨이 감사 로그까지 전사 보전 명령 필요.

- WORM/보존정책: 백업/오브젝트 버킷에 불변 보존(Write-Once-Read-Many) 임시 강제.

- 공동 해시 체인: 수사·감독기관과 파일별 SHA-256/타임스탬프 공유.

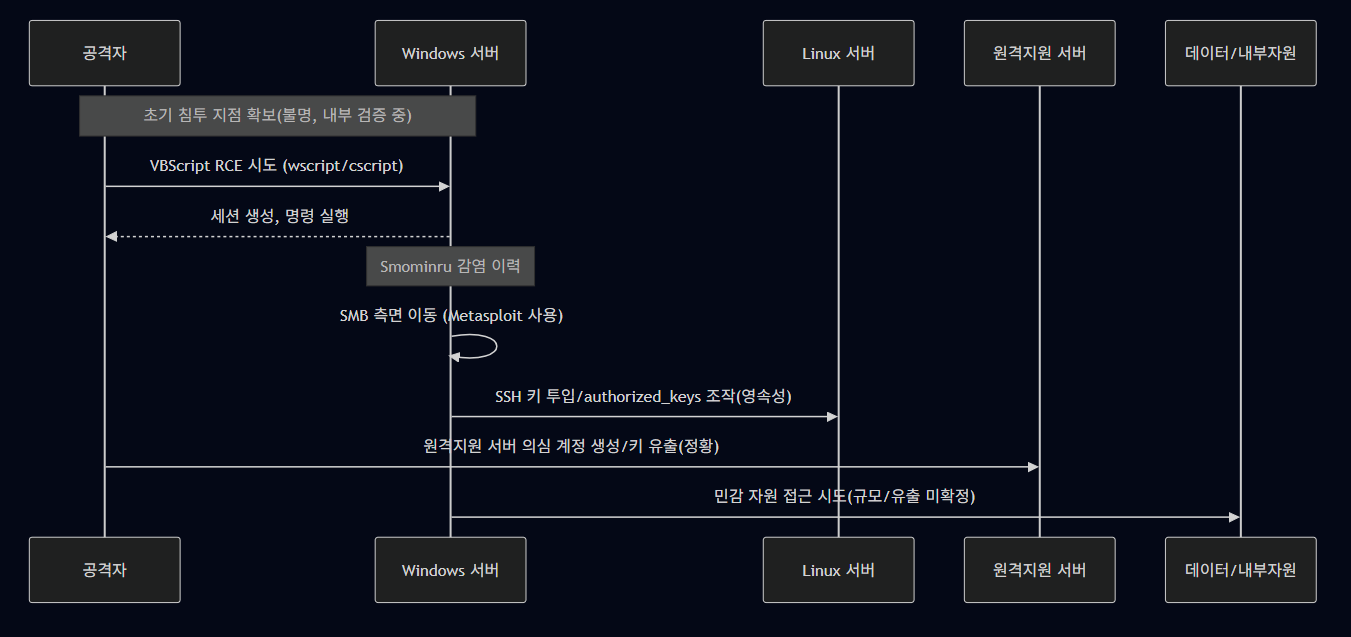

🧭 공격 개념도 (정황 기반)

sequenceDiagram

participant A as 공격자

participant W as Windows 서버

participant L as Linux 서버

participant R as 원격지원 서버

participant D as 데이터/내부자원

Note over A,W: 초기 침투 지점 확보(불명, 내부 검증 중)

A->>W: VBScript RCE 시도 (wscript/cscript)

W-->>A: 세션 생성, 명령 실행

Note over W: Smominru 감염 이력

W->>W: SMB 측면 이동 (Metasploit 사용)

W->>L: SSH 키 투입/authorized_keys 조작(영속성)

A->>R: 원격지원 서버 의심 계정 생성/키 유출(정황)

W->>D: 민감 자원 접근 시도(규모/유출 미확정)

(도식은 공개 정황을 바탕으로 한 개념도이며, 실제 네트워크 토폴로지와 다를 수 있습니다.) (Daum)

🛠 즉시 이행 체크리스트(우선순위)

A. Windows 내부 이동 차단

- SMB Sign/Encrypt 강제, Admin Shares(C$, ADMIN$) 접근 관리, LAPS/Entra LAPS로 로컬 관리자 랜덤화·주기 회전.

- wscript/cscript 차단(앱제어), AMSI 강제, PowerShell Constrained Language, WDAC/SR로 스크립트 실행 통제.

- 이상 인증(SMB/WinRM) 룰: 동시간대 실패→성공 전환, 관리자 교차로그인, 비업무시간 루트 이동.

B. Linux 영속성 제거

~/.ssh/authorized_keys전수 검증·키 회수/회전,PermitRootLogin no,PasswordAuthentication no, U2F/FIDO2 우선.sync등 시스템 계정 로그인 금지/쉘 제거.

C. 원격지원/게이트웨이

- 계정·키 전면 교체, MFA 필수, 허용 IP/디바이스 등록제, 세션 레코딩·감사.

- 관리자 콘솔 접근은 Bastion(프록시형) 뒤로 집약, 비정상 계정·키 생성 알림 필수.

D. 탐지·관측 강화

- 스크립트 엔진(4688/4104, Sysmon 1/7/11), SMB/WinRM 인증 텔레메트리를 세션 단위 상관 분석.

- 키/토큰/비밀정보 조회·다운로드 이벤트에 UEBA 적용.

- 전사 취약 자산 스냅샷: EoL/미패치 Windows, 인터넷 노출 원격서비스 즉시 차단·격리.

E. 거버넌스·신고

- 사고 인지 기준·증빙(타임스탬프·담당자) 표준화, 24시간 내 보고 SLA/런북 재정의, 프레스라인/기술라인 분리. (Digital Times)

⚖️ 사실관계 주의(불확실/미확정)

- 초기 침투 기법·루트서버: 정부·KISA 정밀 분석 대기. 유출 규모/범위도 미확정. (Daum)

- Smominru 관련 취약점: 일반적으로 EternalBlue 악용 보고가 많지만, KT 건 동일 여부는 확인되지 않음(가능성 언급). (Daum)

🌟 PLURA-XDR 관점 대응

- 스크립트/웹셸/봇 행위 실시간 차단: VBScript/PowerShell/명령해석기 + 파일리스 지표 상관 분석 차단/격리. (MITRE: T1059.005, T1505/T1546)

- 내부 이동 탐지: SMB/WinRM/LDAP 인증·세션 메트릭과 EDR 이벤트 결합, 동작 기반 Lateral Movement 탐지. (T1021, TA0008)

- 키·계정 거버넌스: authorized_keys 변경·신규 계정·권한상승 이벤트를 실시간 규칙으로 튜닝 없이 식별. (T1098, T1078)

- 대응 오케스트레이션: IOC 감지 시 계정 잠금·키 회수·네트워크 분리·원격지원 세션 종료 자동화.

📑 참고·교차검증 출처

- KT, 9/18 23:57 KISA 신고(침해 4·의심 2) — 한국경제, 동아일보. (한국경제)

- 기술 항목 상세(Windows/Smominru/VBScript/Metasploit, Linux·원격지원 정황) — 디지털타임스(다음 포털). (Daum)

- 동일 내용 원문(디지털타임스) — dt.co.kr. (Digital Times)

- KISA: 침해 서버·유출 ‘추가 분석 필요’ — 다음 뉴스(연합/경향 보도 라인). (Daum)

- 신고 지연(인지 9/15→신고 9/18) 논란·24시간 규정 — 디지털타임스. (Digital Times)

- 국회 과방위 청문회(9/24) 증인 채택 — 한겨레·연합뉴스TV. (Hani)

- 연합뉴스(9/22) — 폐기 서버 로그 백업 정황 — 원문: 연합뉴스 기사

마지막으로

이번 건은 WAF 중심의 요청(Request) 관점만으로는 서버 내부 이동·계정·키 조작·원격지원 경로 악용을 막기 어렵다는 사실을 재확인시켰습니다.

실행(Execution)·인증(Authentication)·키(Key)·세션(Session)·이동(Movement) 5축을 한 화면에 올려 상관·차단 자동화를 설계하는 것이 재발 방지의 출발점입니다.