'좀비처럼 살아남은 위협' - 스마트에디터 구버전의 확산과 구조적 딜레마

국내 웹사이트 게시판 10곳 중 7곳에서 마주치는 가장 익숙한 UI, 바로 ‘네이버 스마트에디터(Smart Editor)‘입니다.

문제는 2025년인 지금도 수많은 공공기관, 중소 쇼핑몰, 기업 홈페이지의 소스코드 속에 10년 전 멈춰버린 취약한 구버전 에디터가 그대로 작동하고 있다는 점입니다. 마치 ‘좀비’처럼 웹 생태계 곳곳에 퍼져 있는 이 구버전 에디터들은, 현재 해커들이 가장 선호하는 자동화 공격의 1순위 타깃이 되고 있습니다.

단순히 소프트웨어 업데이트를 잊은 실수가 아닙니다. 왜 우리는 이토록 위험한 코드를 걷어내지 못하고 있을까요? 발주사(회사), 개발자, 외주사(SI) 간의 구조적인 문제점과 해결 방안을 심층 분석합니다.

1. 기술적 진단: 왜 구버전이 문제인가?

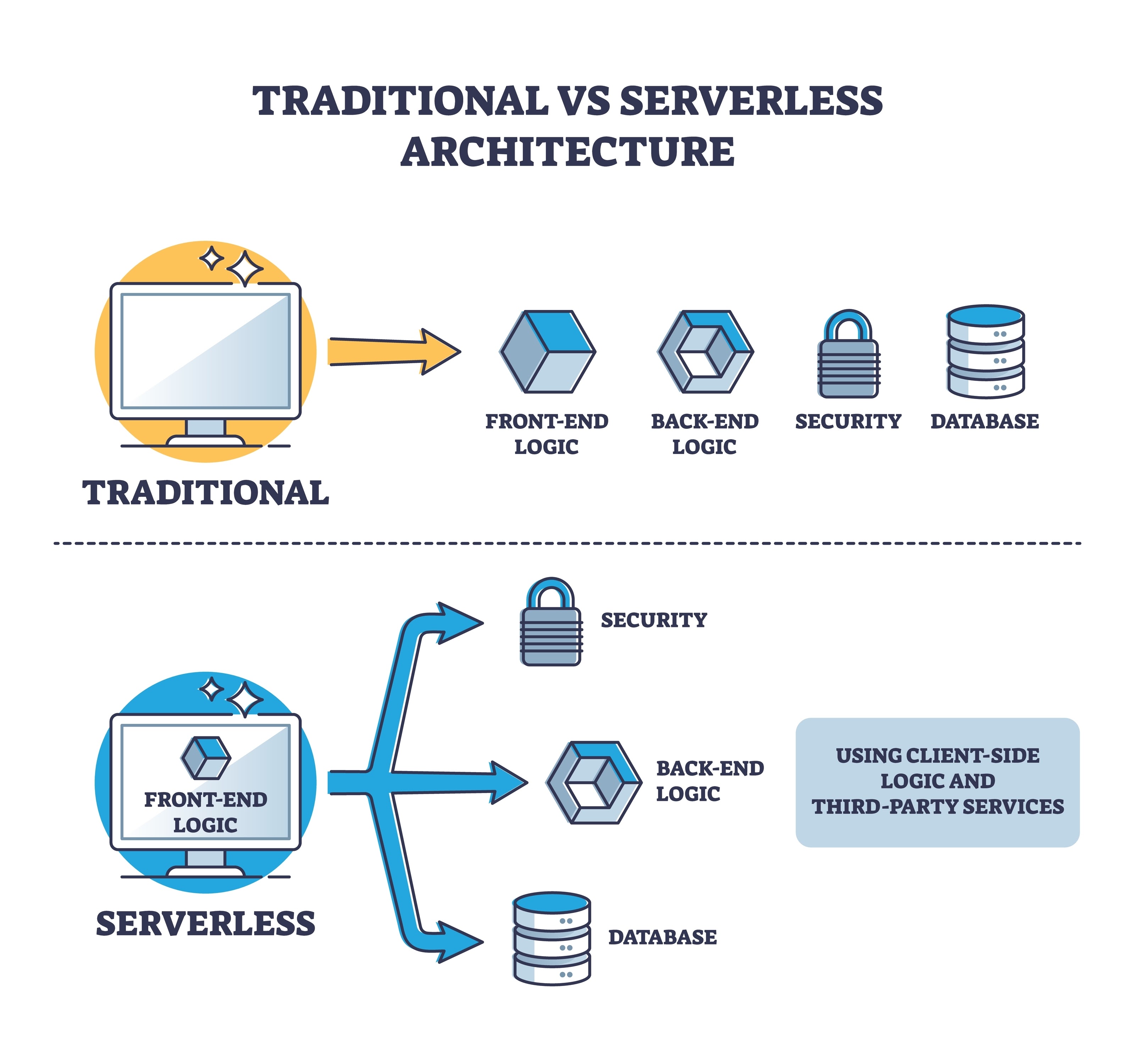

초기 스마트에디터(특히 2.x 버전 대의 photo_uploader 모듈)는 파일 업로드 검증 로직이 매우 취약하거나 클라이언트 사이드 검증에 의존하는 경우가 많습니다.

주요 보안 취약점

- 파일 업로드 취약점 (File Upload Vulnerability): 확장자 검증이 미흡하여

.php,.jsp,.asp등의 웹쉘(Web Shell) 파일 업로드가 가능합니다. 이는 서버 장악으로 직결되는 치명적인 위험입니다. - XSS (Cross-Site Scripting): 에디터 내 HTML 편집 기능을 악용하여 악성 스크립트를 삽입, 게시물을 열람하는 사용자의 세션 정보를 탈취하거나 악성 코드를 유포할 수 있습니다.

- 디렉토리 트래버설 (Directory Traversal): 파일 경로 조작을 통해 허가되지 않은 시스템 파일에 접근하거나 덮어쓸 수 있습니다.

2. 구조적 원인: “누가 이 코드를 방치했는가?”

보안 패치가 이루어지지 않는 이유는 단순한 ‘기술 부족’이 아닌, IT 프로젝트 생태계의 복잡한 이해관계 속에 숨어 있습니다.

A. 외주사/프리랜서 (SI Agency)

- “관행적인 코드 재사용(Copy & Paste)”: 촉박한 납기와 낮은 단가 속에서, 개발자는 검증된 최신 라이브러리를 찾기보다 “과거 프로젝트에서 문제없이 돌아갔던” 구버전 소스코드를 그대로 복사해옵니다.

- 보안 의식의 사각지대: 기능 구현(이미지가 잘 올라가는가?)이 최우선 목표이다 보니, MIME Type 체크나 실행 권한 제거 같은 필수 보안 설정은 “돌아가면 그만"이라는 생각으로 누락되곤 합니다.

B. 발주사/회사 (Client)

- “화면만 똑같으면 됩니다”: 클라이언트는 화면에 보이는 에디터의 모양이 네이버와 같기를 원할 뿐, 그 뒷단의 엔진이 보안에 취약한 구형 모델인지는 인지하지 못합니다.

- 유지보수 예산의 부재: 웹사이트 구축 후 장애 대응 비용은 고려하지만, 정기적인 라이브러리 업데이트나 보안 패치를 위한 예산은 삭감 1순위입니다.

C. 내부 개발자 (In-house Developer)

- 레거시의 공포 (Legacy Code): 입사 전부터 존재했던 방대한 레거시 코드에 깊숙이 엮인 에디터를 섣불리 업데이트했다가, 전체 사이트 레이아웃이 깨지거나 기능이 마비될까 두려워 ‘현상 유지’를 택합니다.

3. 해결 방안: 기술과 프로세스의 조화

이 문제는 에디터 버전을 단순히 올리는 것을 넘어, 관계자들의 인식 변화와 프로세스 정립이 선행되어야 해결될 수 있습니다.

A. 기술적 해결 (Technical Mitigation)

- 철저한 서버 사이드 검증: 클라이언트(화면)에서의 검증은 해커에게 무용지물입니다. 반드시 서버 단에서 파일 확장자, MIME Type, 파일 헤더(Magic Number)를 교차 검증해야 합니다.

- 업로드 경로 분리 및 실행 권한 제거: 업로드된 파일이 저장되는 디렉토리에서는 스크립트 실행 권한을 원천 차단하거나, AWS S3 같은 별도의 스토리지 서버로 분리하여 관리해야 합니다.

- HTML Sanitizer 적용: 네이버의

XSS Filter라이브러리나Lucy-XSS-Filter등을 적용하여 입력된 데이터 중 악성 태그를 무해화(Sanitizing)해야 합니다.

B. 프로세스 및 계약적 해결 (Process & Contract)

- RFP 내 보안 요건 명시: 회사는 외주 계약 시 ‘최신 안정 버전(LTS) 라이브러리 사용‘과 ‘공개된 취약점(CVE) 점검‘을 계약서상의 필수 요건으로 명시해야 합니다.

- 인수 인계 시점의 보안 리뷰: 결과물을 넘겨받을 때 기능 테스트뿐만 아니라, 사용된 에디터 및 라이브러리의 버전을 확인하고 보안 취약점 점검 보고서를 요구해야 합니다.

- 정기적인 의존성 스캔:

Dependency Check와 같은 도구를 도입하여, 운영 중인 서비스 내에 숨어 있는 구버전 라이브러리를 주기적으로 탐지하고 제거하는 프로세스를 구축해야 합니다.

🛡️즉각적인 대안: PLURA

하지만 현실적으로 이미 구축된 수많은 사이트의 소스코드를 당장 뜯어고치거나, 떠나간 외주 개발자를 다시 불러오기는 불가능에 가깝습니다. 소스코드를 건드리지 않고, 기존 환경 그대로 위협을 막아낼 방법이 필요합니다.

PLURA는 이러한 레거시 환경의 보안 공백을 메우는 가장 확실한 솔루션입니다.

A. 알려진 취약점 패턴의 실시간 차단

PLURA의 지능형 WAF는 스마트에디터 구버전을 노리는 알려진 공격 패턴(Signature)을 이미 학습하고 있습니다. 해커가 취약한 업로드 모듈을 호출하거나 XSS 스크립트를 삽입하려는 시도를 즉시 탐지하고 차단합니다.

B. 웹쉘(Web Shell) 업로드 및 실행 방어

설령 개발자의 실수로 파일 검증 로직이 뚫렸다 하더라도, PLURA는 서버에 업로드된 웹쉘이 실행되거나 외부와 통신을 시도하는 이상 징후를 로그 분석을 통해 실시간으로 잡아냅니다.

“업로드까지는 막지 못했더라도, 실행되는 순간 PLURA가 탐지합니다.”

4. 결론

스마트에디터 구버전 문제는 단순한 ‘버전 관리의 실패‘가 아니라, 보안을 비용으로만 치부하는 ‘안전 불감증의 결과’ 입니다.

해커는 가장 약하고, 가장 많은 곳을 공격합니다. 지금 운영 중인 웹사이트가 10년 전의 낡은 방패를 들고 서 있는 것은 아닌지, 즉시 점검이 필요한 시점입니다.