GSリテール・GSホームショッピング クレデンシャルスタッフィング攻撃事例

By PLURA

2025年1〜2月にかけて、GSリテールおよびGSホームショッピングのオンラインサービスに対してクレデンシャルスタッフィング(Credential Stuffing)攻撃が発生し、両社の顧客数万人分の個人情報が流出しました。

攻撃者は過去に流出したアカウント・パスワードの組み合わせを使用し、大規模な自動化スクリプトでログインを試みました。

一部のアカウントでは他のウェブサイトと同一のパスワードを使用していたことが被害を拡大させました。

1. 偵察(Reconnaissance)

🔍 外部で流出したアカウント情報の収集

- 複数のオンラインコミュニティやダークウェブから既に流出したアカウント/パスワードのリストを収集。

- GSリテール・GSホームショッピングの顧客が他サイトと同じパスワードを使用している可能性に着目。

2. 初期侵入

🚨 自動化されたクレデンシャルスタッフィングの実行

- スクリプトまたはボットプログラムを用い、数十万件のアカウント情報でログインを試行。

- 再試行制限(ロックアウト)や2要素認証(MFA)などの防御策が不十分である点を悪用。

- 一定割合のアカウント(成功率0.1%前後)で正規ログインに成功。

3. 情報収集

🗄️ 会員の個人情報・決済情報の取得

- ログインに成功したアカウントを使い、会員情報ページや決済履歴へアクセス。

- 氏名、生年月日、住所、電話番号などの個人情報を収集。

- 一部アカウントではクレジットカード番号(部分)、ポイント情報などの機微情報も流出。

4. 情報流出

📤 外部へのデータ送信および再販売

- 取得した顧客アカウント・個人情報を攻撃者のサーバーへ送信し、別リストとして整理。

- 今後フィッシング、金融詐欺、アカウント販売などに利用される可能性が高い。

- GSリテール・GSホームショッピングが攻撃に気付くまでに2週間以上要したことで、被害規模が拡大。

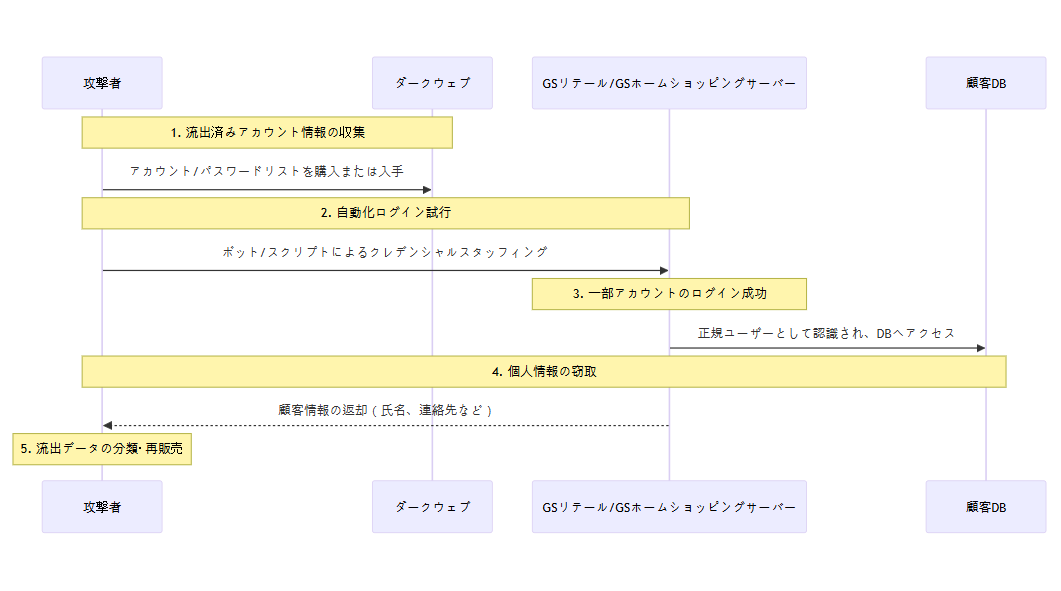

5. 攻撃手法の概念図

sequenceDiagram

participant 攻撃者

participant ダークウェブ

participant GS_サーバー as GSリテール/GSホームショッピングサーバー

participant DB as 顧客DB

Note over 攻撃者,ダークウェブ: 1. 流出済みアカウント情報の収集

攻撃者->>ダークウェブ: アカウント/パスワードリストを購入または入手

Note over 攻撃者, GS_サーバー: 2. 自動化ログイン試行

攻撃者->>GS_サーバー: ボット/スクリプトによるクレデンシャルスタッフィング

Note over GS_サーバー: 3. 一部アカウントのログイン成功

GS_サーバー->>DB: 正規ユーザーとして認識され、DBへアクセス

Note over 攻撃者, DB: 4. 個人情報の窃取

GS_サーバー-->>攻撃者: 顧客情報の返却(氏名、連絡先など)

Note over 攻撃者: 5. 流出データの分類・再販売