GS리테일·GS홈쇼핑 크리덴셜 스터핑 공격 사례

By PLURA

2025년 1~2월에 걸쳐 GS리테일과 GS홈쇼핑의 온라인 서비스에서 크리덴셜 스터핑(Credential Stuffing) 공격이 발생하여, 양사 고객 수만 명의 개인정보가 유출되었습니다.

공격자들은 이전에 유출된 계정·비밀번호 조합을 활용해 대규모 자동화 로직으로 로그인을 시도하였으며, 일부 계정들이 다른 웹사이트와 동일한 비밀번호를 사용하는 취약점을 악용해 피해를 일으켰습니다.

1. 정찰 (Reconnaissance)

🔍 외부 유출된 계정 정보 확보

- 여러 온라인 커뮤니티와 다크웹에서 이미 유출된 계정/비밀번호 목록을 수집.

- GS리테일·GS홈쇼핑 고객들이 타 사이트와 같은 비밀번호를 사용할 가능성에 주목.

2. 최초 침투

🚨 자동화된 크리덴셜 스터핑 시도

- 스크립트 혹은 봇 프로그램을 이용해 수십만 건의 계정 정보로 로그인 시도.

- 재시도 제한(Lockout) 또는 2차 인증(MFA) 등 방어 기제가 미흡한 점을 악용.

- 일정 비율의 계정(성공률 0.1% 내외)에서 정상 로그인에 성공.

3. 정보 수집

🗄️ 회원 개인정보·결제 정보 획득

- 로그인된 계정을 통해 회원 정보 페이지, 결제 내역 등에 접근.

- 이름, 생년월일, 주소, 전화번호 등 개인정보를 수집.

- 일부 계정의 경우 카드번호(일부), 적립 포인트 등 민감 정보까지 노출.

4. 정보 유출

📤 외부로 데이터 전송 및 재판매

- 확보한 고객 계정·개인정보를 공격자 서버로 전송 후 별도 목록으로 정리.

- 향후 피싱, 추가 금융사기, 계정 재판매 등에 활용될 가능성 높음.

- GS리테일·GS홈쇼핑이 공격을 인지하기까지 2주 이상 소요되면서 피해 규모 확대.

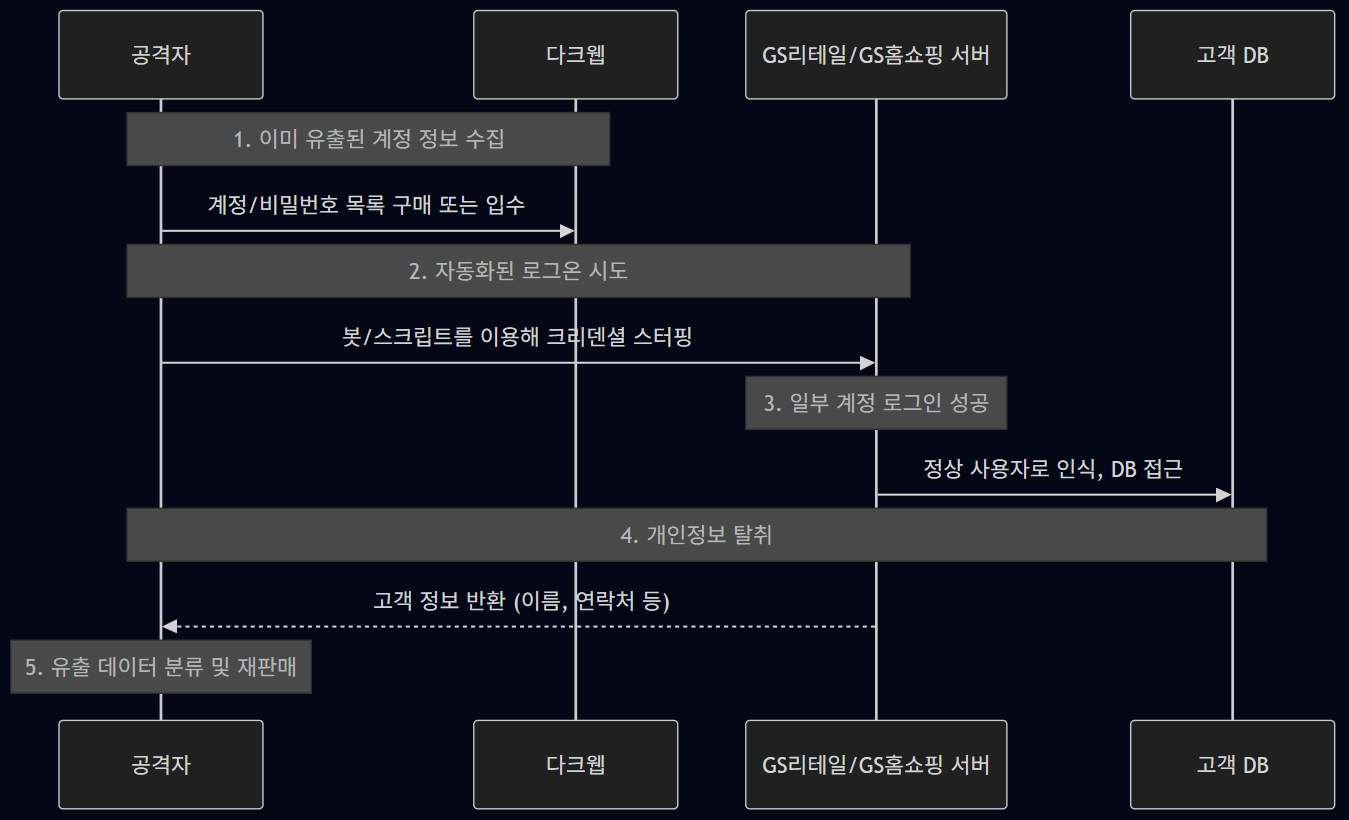

5. 공격 방법 개념도

sequenceDiagram

participant 공격자

participant 다크웹

participant GS_서버 as GS리테일/GS홈쇼핑 서버

participant DB as 고객 DB

Note over 공격자,다크웹: 1. 이미 유출된 계정 정보 수집

공격자->>다크웹: 계정/비밀번호 목록 구매 또는 입수

Note over 공격자, GS_서버: 2. 자동화된 로그온 시도

공격자->>GS_서버: 봇/스크립트를 이용해 크리덴셜 스터핑

Note over GS_서버: 3. 일부 계정 로그인 성공

GS_서버->>DB: 정상 사용자로 인식, DB 접근

Note over 공격자, DB: 4. 개인정보 탈취

GS_서버-->>공격자: 고객 정보 반환 (이름, 연락처 등)

Note over 공격자: 5. 유출 데이터 분류 및 재판매