AI 보조 WAF 우회: 공격 자동화 시나리오(심화·공격자 관점)

By PLURA

본 문서는 LLM/에이전트 기반 우회 전술이 실제 공격 흐름에서 어떻게 쓰일 수 있는지만 설명합니다.

주의: 재현 가능한 코드·구체 페이로드 예시는 포함하지 않습니다. 목적은 현상 이해와 분석 기준 제시입니다.

0) Executive summary

- 핵심: 공격자는 LLM(생성기) + 오케스트레이터(전송자동화) + 평가자(피드백 최적화)를 결합해 우회 페이로드를 대량·신속 생성합니다.

- 방법: SOAP/XML의 스키마 합치를 유지한 채, 네임스페이스/인코딩/프레이밍/헤더 일치성 등을 체계적으로 변형해 정규식·휴리스틱 기반 WAF의 빈틈을 노립니다.

- 루프: (생성) → (전송) → (WAF/앱 반응 수집) → (평가/튜닝) → (재생성) 의 자동 퍼징 루프로 우회 성공률을 점진적으로 끌어올립니다.

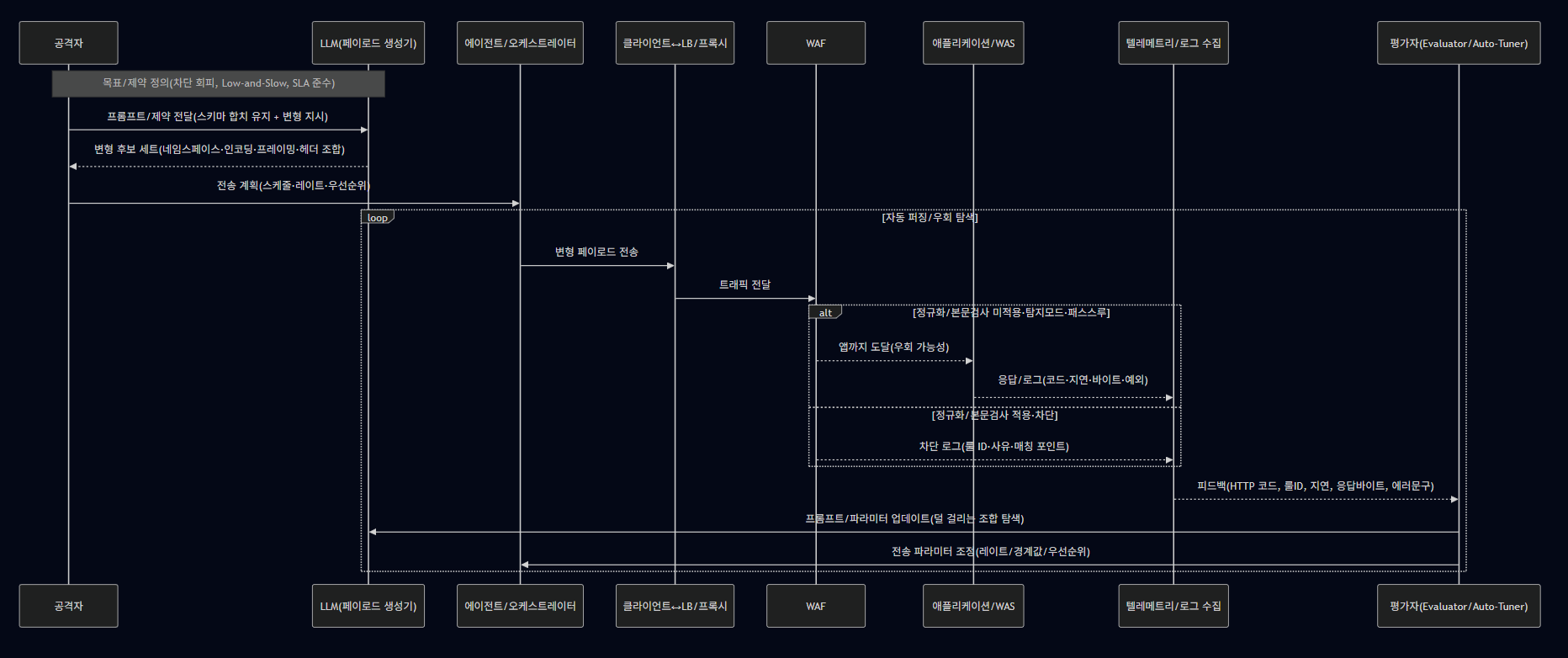

LLM을 활용한 우회 자동화 — 시퀀스 다이어그램

sequenceDiagram

%% LLM 보조 WAF 우회 (공격자 관점 요약)

participant A as 공격자

participant G as LLM(페이로드 생성기)

participant O as 에이전트/오케스트레이터

participant L as 클라이언트↔LB/프록시

participant W as WAF

participant S as 애플리케이션/WAS

participant T as 텔레메트리/로그 수집

participant E as 평가자(Evaluator/Auto-Tuner)

Note over A,G: 목표/제약 정의(차단 회피, Low-and-Slow, SLA 준수)

A->>G: 프롬프트/제약 전달(스키마 합치 유지 + 변형 지시)

G-->>A: 변형 후보 세트(네임스페이스·인코딩·프레이밍·헤더 조합)

A->>O: 전송 계획(스케줄·레이트·우선순위)

loop 자동 퍼징/우회 탐색

O->>L: 변형 페이로드 전송

L->>W: 트래픽 전달

alt 정규화/본문검사 미적용·탐지모드·패스스루

W-->>S: 앱까지 도달(우회 가능성)

S-->>T: 응답/로그(코드·지연·바이트·예외)

else 정규화/본문검사 적용·차단

W-->>T: 차단 로그(룰 ID·사유·매칭 포인트)

end

T-->>E: 피드백(HTTP 코드, 룰ID, 지연, 응답바이트, 에러문구)

E->>G: 프롬프트/파라미터 업데이트(덜 걸리는 조합 탐색)

E->>O: 전송 파라미터 조정(레이트/경계값/우선순위)

end

요점: 생성→전송→판정→피드백의 폐루프가 우회 성공률을 점점 높입니다.

핵심은 표현은 달라도 의미는 같은(Semantic-preserving) 변형을 체계화하는 것입니다.

1) 위협 모델(컴포넌트)

- 생성기(LLM): 스키마 합치를 유지하며 의미 동등한 변형을 다양하게 산출(라벨/순서/네임스페이스/엔티티/인코딩 등).

- 오케스트레이터: 변형 세트를 자동 전송, 전송 속도·순서·재시도·유휴 간격 등을 프로그램적으로 제어.

- 평가자: 응답/차단 로그를 스코어링해 다음 세대의 생성·전송 파라미터를 탐욕적/강화학습적으로 조정.

- 텔레메트리 수집: HTTP 코드, 차단 사유 문자열, 매칭된 룰 ID, RTT/슬로우 여부, 응답 바이트/헤더, 예외 메시지 등.

2) AI가 강화하는 4가지 우회 축

A) 구문·시맨틱 변형(Semantic-preserving)

- 같은 의미를 여러 표현으로 바꾸는 자동화: 네임스페이스/Prefix/속성 순서/주석/CDATA/엔티티 변형.

- 인코딩 게임: UTF-8/16, 이중 인코딩, 유니코드 분할/동형문자 등으로 정규식 매칭을 피함.

- 헤더-본문 불일치를 의도적으로 구성해 단일 룰 의존을 흔듦.

B) 전송·프레이밍 교란

- gzip/deflate, chunked, 멀티파트 경계값, HTTP/2 프레이밍 등으로 본문 검사 경계를 흐림.

- Body 한도(바이트 제한) 경계에서 노이즈/패딩으로 부분 검사/미검사 상황 유도.

C) 정규화 부재 표적화

- XML 정규화/네임스페이스 표준화/엔티티 해석이 없으면 동일 의미 변형이 룰 적용 전 통과.

- 정상 스키마 위장으로 화이트리스트적 판단을 교란.

D) 운영 빈틈 유발·활용

- 오탐·지연을 유발해 탐지 모드(Detect-only) 전환이나 예외 정책 확대를 간접 유도.

- 비경유 루트(관리망/직결/백업 포트) 존재 시 우선 탐색·활용.

3) 자동 퍼징 루프의 피드백 신호(예시)

- WAF 레벨: 차단 사유 문자열, 매칭 룰 ID, 검사 모드(Detect/Block) 변동 감지, 요청·본문 길이 제한 도달 여부.

- 앱 레벨: HTTP 2xx/4xx/5xx 분포, 에러 스택 일부(금칙어 유출 없이), 처리 지연/타임아웃 패턴, 응답 바이트량.

- 경계값 힌트: 길이 제한 근접 시의 거동, 압축/청크 처리 여부, 헤더-본문 일관성 검사 패스/실패.

이 신호들은 공격자에게 우회 조합의 힌트가 됩니다. (문서 목적상 세부 조합/문자열 예시는 생략)

4) 운용 트릭(공격자 시점에서의 전형적 접근)

- 저속·분산 전송(Low-and-Slow): 임계치 밑에서 탐지 임계 회피.

- 시간대 분할: 야간/점검 시간대에 정책 완화 가능성 노림.

- 버전·토폴로지 스캐닝: WAF 전/후단의 배치·TLS 종단 위치·정규화 여부를 간접 추정.

5) 한계·제약(공격자 관점에서의 현실성)

- 정규화/파싱·계약 기반 시스템에서는 변형 이득이 급감.

- 응답/차단 정보 최소화 환경에선 피드백 품질이 낮아 학습 속도 저하.

- 레이트 리밋/행동 분석이 강하면 루프 속도 제약이 커짐.

- 정책 변경 이력 관리/만료(TTL)가 엄격하면 예외 창구가 빠르게 닫힘.

6) 윤리·취지

본 문서는 악용 방지를 위해 재현 가능한 코드·구체 페이로드를 의도적으로 제외했습니다. 목적은 위협 모델의 이해와 분석 기준 수립이며, 모든 연구는 합법적·책임 있는 환경에서만 이뤄져야 합니다.