갤러리 게시판, 당신의 서버를 위협하는 ‘가면 쓴 파일’ — 파일 업로드 취약점의 위험과 현실적 대안

이미지 갤러리는 사용자 경험(UX)을 높이는 필수 기능입니다. 하지만 보안이 고려되지 않은 파일 업로드 기능은 해커에게 서버의 제어권을 통째로 넘겨주는 ‘프리패스’ 티켓이 됩니다. 단순한 확장자 검사만으로는 서버를 지킬 수 없습니다.

요약 한 줄

- 원칙: 모든 업로드 파일은 ‘신뢰할 수 없는 데이터’로 간주해야 한다.

- 문제: 클라이언트 측 검증이나 단순 확장자 체크는 우회 공격(WebShell)에 무력하다.

Protect the Castle

0) 보안 권고 요지

- 정책 목표: 웹 애플리케이션(갤러리, 게시판) 파일 업로드 기능의 무결성 및 서버 안전성 확보

- 적용 대상:

- 이미지 갤러리, 프로필 사진 업로드 기능

- 첨부파일 게시판, 자료실, 에디터(SmartEditor, FCKeditor 등)

- 핵심 제안:

- 업로드 파일의 무결성 검증 강화 (확장자, 마임타입, 시그니처)

- 업로드 경로의 실행 권한(Execution Permission) 제거

- 소스코드 수정이 불가능할 경우, 웹쉘 실행 탐지 솔루션 도입

1) 개발 현장의 현실: “확장자만 막으면 되는 거 아닌가요?”

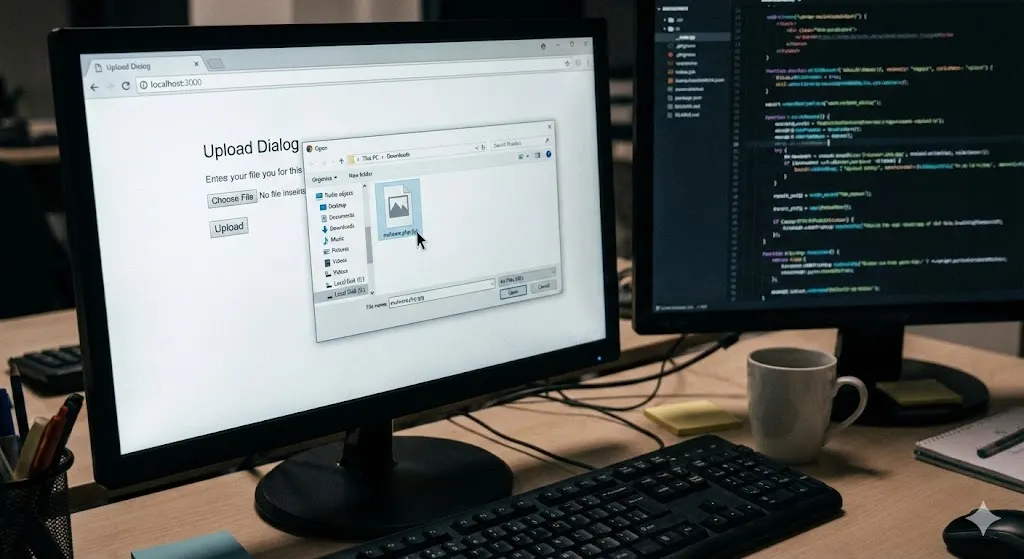

많은 웹 개발 현장에서 파일 업로드 로직은 다음과 같이 구현되곤 합니다.

- 프론트엔드(JavaScript)에서

.exe,.jsp,.php업로드 차단 - 파일의

Content-Type이image/jpeg인지 확인 - 파일명이 이미지 확장자(.jpg, .png)로 끝나는지 문자열 비교

개발자는 “이미지만 올리게 했으니 안전하다"고 생각합니다. 👉 하지만 공격자는 브라우저를 통하지 않고, 패킷을 조작하여 이 모든 검사를 우회합니다.

2) 왜 파일 업로드 취약점이 치명적인가

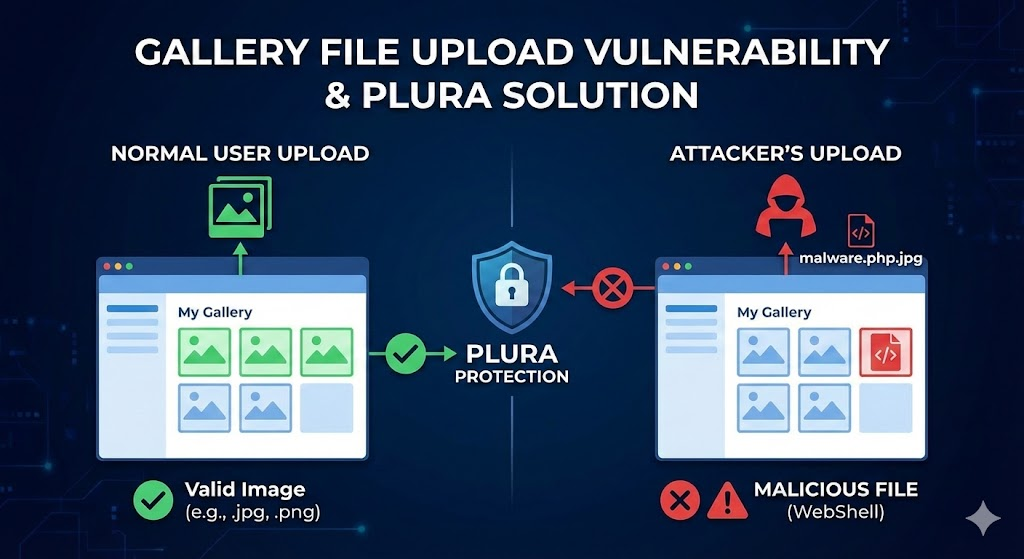

위 그림과 같이, 검증이 허술한 갤러리 기능은 해커에게 서버 문을 열어주는 것과 같습니다.

- 웹쉘(Web Shell) 업로드: 이미지로 위장한 악성 스크립트(PHP, JSP, ASPX 등)가 서버에 업로드됩니다.

- 원격 코드 실행 (RCE): 업로드된 웹쉘을 웹 브라우저로 요청(접근)하면, 서버는 이를 이미지 데이터가 아닌 ‘실행 가능한 코드’로 인식하여 실행합니다.

- 서버 탈취: 시스템 명령어를 실행하여 데이터베이스 유출, 랜섬웨어 감염, 내부망 이동 등 서버 전체를 장악합니다.

👉 게시판 하나 뚫렸을 뿐인데, 데이터베이스 전체가 털리는 이유가 바로 여기에 있습니다.

3) 방어가 실패하는 공식 (우회 기법)

공격자는 다양한 방법으로 개발자의 검증 로직을 비웃습니다.

- 확장자 위장 (Double Extension):

malware.php.jpg와 같이 이중 확장자를 사용하여 검사 로직을 혼란스럽게 만듭니다. (Apache 설정 취약점 악용) - Null Byte Injection:

shell.php%00.jpg와 같이 널 바이트를 삽입하여, 검증 로직은.jpg로 인식하게 하고 실제 저장은.php로 되게 만듭니다. - Content-Type 조작: 프록시 도구(Burp Suite 등)를 이용해 실행 파일(

application/x-php)을 이미지(image/jpeg)인 척 헤더만 바꿔서 전송합니다. - 파일 내용 은닉: 정상적인 이미지 파일의 메타데이터나 끝부분에 악성 PHP 코드를 숨겨 넣습니다.

4) “시큐어 코딩, 지금 당장 가능한가?”

교과서적인 해결책은 명확합니다.

“화이트리스트 방식으로 확장자를 검증하고, 파일명을 난수화(Randomization)하여 저장하며, 업로드 디렉토리의 실행 권한을 제거하십시오.”

하지만 현실의 담당자들에게 이 문장은 실현 불가능한 숙제일 때가 많습니다.

- 개발자 부재: 사이트를 만든 외주 개발사는 이미 연락이 닿지 않습니다.

- 레거시 코드: 10년 전 구축된 사이트라 소스를 건드리면 사이트가 멈출 위험이 있습니다.

- 비용 문제: 게시판 하나 고치자고 전체 리뉴얼을 진행할 예산이 없습니다.

소스코드를 뜯어고칠 수 없는 상황에서, 우리는 무방비로 당해야만 할까요?

5) 현실적이고 즉각적인 대안: PLURA

소스코드를 수정하지 않고 기존 환경 그대로 위협을 막아낼 방법이 필요합니다. PLURA는 이러한 레거시 환경의 보안 공백을 메우는 가장 확실한 솔루션입니다.

A. 알려진 취약점 패턴의 실시간 차단 PLURA의 지능형 WAF는 스마트에디터 구버전 등 취약한 업로드 모듈을 노리는 알려진 공격 패턴(Signature)을 이미 학습하고 있습니다. 해커가 취약점을 이용해 업로드 모듈을 호출하거나 XSS 스크립트를 삽입하려는 시도를 즉시 탐지하고 차단합니다.

B. 웹쉘(Web Shell) 실행 방어 (Last Line of Defense) 설령 개발자의 실수나 새로운 우회 기법으로 파일 검증 로직이 뚫렸다 하더라도, PLURA는 서버를 지킵니다. 서버에 업로드된 웹쉘이 실행되거나 외부와 통신을 시도하는 이상 징후를 로그 분석을 통해 실시간으로 잡아냅니다.

“업로드까지는 막지 못했더라도, 실행되는 순간 PLURA가 탐지합니다.”

C. 전수 로그 분석과 초정밀 대응 (Visibility & Control) 단순히 공격을 막는 것에 그치지 않습니다. PLURA는 모든 웹 접속 로그(Full Log)를 수집하고 분석하여 공격의 맥락을 파악합니다.

- 공격자 식별: 누가(IP, User-Agent) 언제, 어떤 경로로 접근했는지 투명하게 시각화하여 보여줍니다. 숨겨진 공격자까지 명확히 식별할 수 있습니다.

- 즉각적인 격리 (Custom Rule): 의심스러운 사용자가 발견되면, 복잡한 방화벽 설정이나 서버 재부팅 없이 한번의 클릭으로 ‘사용자별 차단 정책(임시 룰)‘을 적용할 수 있습니다.

👉 코드는 건드리지 않고, 정책(Policy)만으로 위협을 제어합니다.

📌 함께 읽기