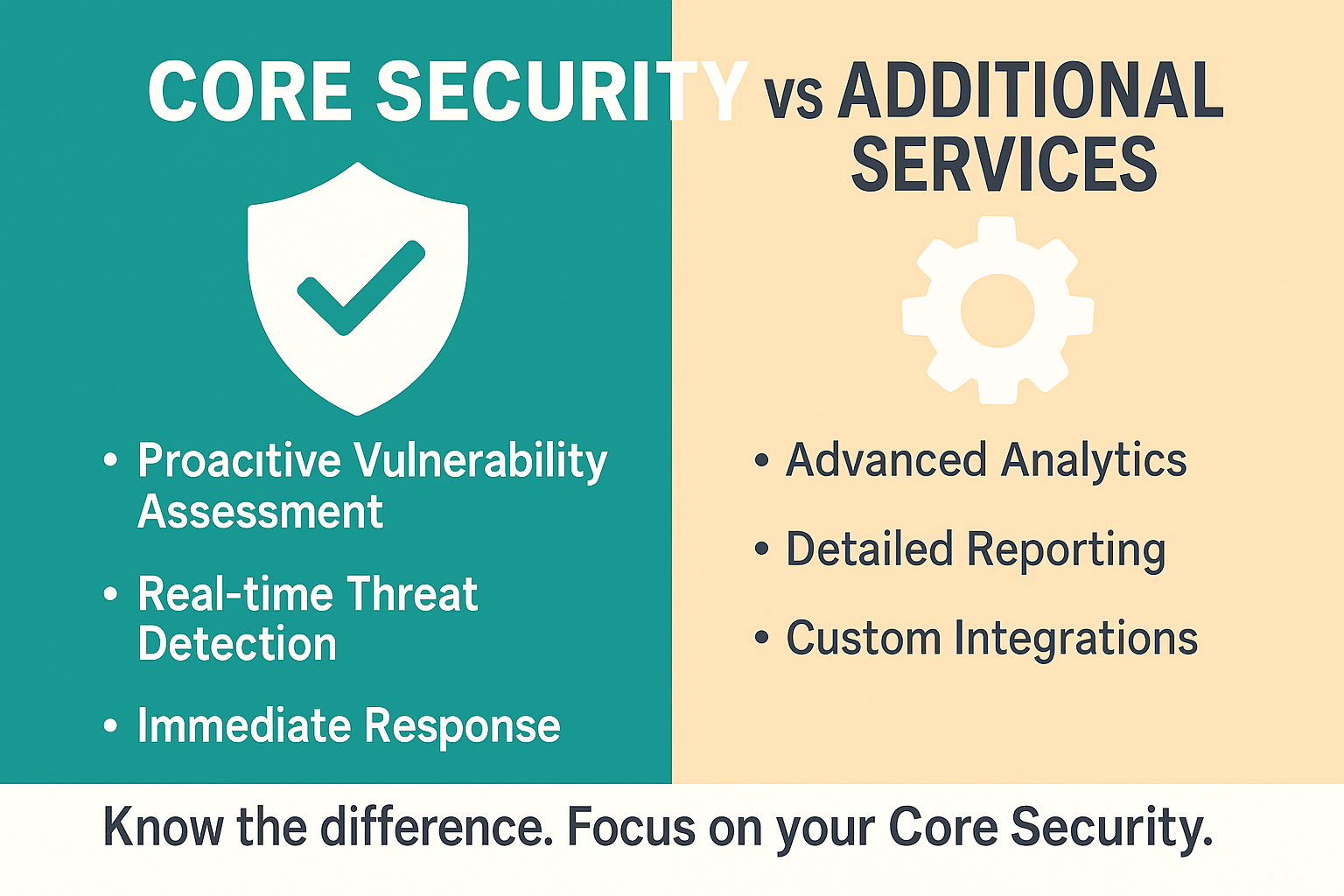

정보보안의 코어 vs 부가적 서비스: 핵심과 보완 요소의 구분

🔒정보보안의 진정한 핵심은 결국 외부 해킹 공격을 막고, 이상 징후를 조기에 탐지해 신속 대응하는 것입니다. 하지만 보안 영역이 광범위하다고 해서 모두 동등한 우선순위를 갖는 것은 아닙니다.

실제 해킹 상황에 즉각적으로 대응하기 위해, 다음 4가지 핵심 서비스 영역(사전 취약점 점검, 예방, 탐지 및 대응, 보안 운영 관리)을 가장 중요한 축으로 제안합니다.

1) 사전 취약점 점검(Proactive Security)

시스템을 운영하는 과정에서 발생할 수 있는 취약점을 사전에 찾아내고, 이를 통해 잠재적 보안 위협을 선제적으로 차단합니다.

- 핵심 요소: 취약점 점검 도구(Vulnerability Assessment)

- 주요 기능:

- 소프트웨어, OS, 네트워크 구성 취약점 탐지

- 조직 내 보안 정책 준수 여부 점검

지속적으로 이루어지는 사전 점검은, 추후 발생할 수 있는 침해사고 가능성을 크게 낮추는 핵심 활동입니다.

“취약점 점검은 초기 투자비용이 들지만, 이를 소홀히 하면 해킹 성공률이 현저히 높아집니다. 따라서 필수 투자 영역으로 분류하는 것이 합리적입니다.”

2) 예방(Prevention)

아무리 안전한 환경이라도 공격자는 최초 진입 지점을 노립니다. 이를 차단하기 위해 WAF(웹 방화벽)가 대표적인 역할을 합니다.

- 핵심 요소: 웹방화벽(WAF)

- 주요 기능:

- 웹 공격(OWASP TOP10 등) 사전 차단

- SQL 인젝션, XSS 같은 취약점 악용 방어

- 계정탈취, 크리덴셜 스터핑 공격 방어

서버로 들어오는 웹 트래픽을 중간에서 필터링하고, 비정상적인 패턴의 접근을 사전에 차단함으로써 대규모 피해를 예방합니다.

“WAF는 SIEM과 연동하여 로그인 페이지에 대한 계정 대입 공격(크리덴셜 스터핑, 무차별 대입)을 탐지하여, 비정상 요청(짧은 시간 내 대량 시도, 알려진 유출 계정 리스트 활용 등)을 원천 차단할 수 있습니다.”

3) 탐지 및 대응(Detection & Response)

지능화된 공격(APT 등)은 단순 방화벽만으로는 완벽 차단이 어렵습니다.

따라서 엔드포인트(서버, PC 등)에서 발생하는 각종 이벤트를 실시간으로 탐지하고, 침해를 확인하면 즉시 차단해야 합니다.

- 핵심 요소:

- EDR(Endpoint Detection & Response)

- 고도화된 통합 보안 분석(Advanced SIEM/XDR)

- 마이터어택(MITRE ATT&CK) 기반

- 주요 기능:

- 지능형지속위협공격(Advanced Persistent Threat, APT) 차단

- 웹쉘, 백도어, 랜섬웨어 차단

📉 단순 syslog 수집은 코어와 거리가 멉니다

- 일부 조직은 다양한 보안 제품에서 나오는 syslog를 통합해 SIEM에 연동하곤 합니다.

- 그러나 웹 본문 분석이나 운영 서버 오딧 로그 등 실제 침해지표를 깊이 있게 다루지 못하는 경우,

단순 log 집계 이상의 효과를 기대하기 어렵습니다. - 이처럼 단순 로그 수집만을 위한 SIEM 연동은 코어 탐지/대응 업무라 보기 어렵고,

IT 관리 부서에서 정책에 따라 운영하는 형태가 더 적합할 수 있습니다.

🎯 고도화된 침해 탐지와 대응을 위해선 PLURA-EDR/XDR가 필수

- EDR: 엔드포인트(서버/PC 등)에서 일어나는 비정상 행위를 실시간 수집·분석하여 즉각적인 차단이 가능합니다.

- 고도화된 통합 보안 분석(XDR 형태 등):

- WAF, EDR에서 수집된 패킷과 로그를 상호 연계

- 제로데이 공격이나 크리덴셜 스터핑 같은 복합 공격을 조기에 식별

- 웹 본문 분석 및 서버 감사 로그(오딧)까지 커버해 실제 침해 사례를 빠르게 파악

결론적으로, 단순 syslog 위주의 SIEM 운영이 아니라,

PLURA-EDR이나 PLURA-XDR(통합 탐지 및 대응)처럼 다양한 침입 흔적을 종합 분석할 수 있는 체계를 구축해야

“탐지 및 대응”을 제대로 수행할 수 있습니다.

4) 보안 운영 관리 (오케스트레이션 및 자동화)

다양한 보안 시스템을 연계하고, 대응 속도를 높이기 위한 자동화된 구조가 핵심입니다.

-

핵심 요소: SOAR(Security Orchestration, Automation and Response)

-

주요 기능:

- 이벤트 발생 시 자동 티켓 생성 및 조치 프로세스 트리거

- 보안 솔루션 간 통합 및 연동 워크플로우 설계

- 대응 우선순위에 따라 자동 혹은 수동 조치 체계 구축

“보안 운영 자동화는, 탐지 이후 대응을 사람의 수작업 없이 신속히 수행하는 데 필수입니다. 따라서 단순 운영 요소가 아니라, 탐지/대응을 완성시키는 핵심 축입니다.”

⚠️ SOAR가 반드시 코어 보안으로 분류되어야 하는 이유

해킹 공격은 언제 어디서든, 24시간 365일 발생할 수 있으며, 이에 대한 즉각적 대응 체계가 필요합니다. SOAR는 이러한 자동 대응을 가능하게 해주는 핵심 도구입니다. 사람이 개입하지 않고도 공격을 인지하고 차단할 수 있는 구조를 만들기 위해서는 운영 자동화가 필수입니다.

하지만, 이 자동화된 대응이 정확히 작동하기 위한 선결 조건이 있습니다. 바로, SIEM을 통해 90% 이상의 공격이 사전에 탐지되고 확인되어야 한다는 점입니다. 공격 탐지의 신뢰도가 낮다면, 자동 대응은 오히려 잘못된 차단이나 오작동을 유발할 수 있습니다.

따라서, SOAR는 SIEM의 정밀한 탐지 기반 위에서 완성되는 탐지/대응 체계의 마지막 축으로 간주되어야 하며, 이는 코어 보안 서비스로서의 지위를 충분히 갖습니다.

코어 보안 서비스의 핵심 가치는 반드시 비용을 지불해야 한다는 것입니다

코어 보안 서비스는 기업 생존과 직결된 영역으로, 가용성이나 예산 문제로 타협하면 안됩니다.

공격이 발생하면 즉각적으로 대응하지 않으면, 금전적·평판적 손실뿐 아니라 사업 자체가 무너질 수 있기 때문입니다.

따라서 코어 보안은 “기업의 생존이 걸린 것으로 반드시 투자가 되어야한다”고 보는 것이 합리적입니다.

🔷 정보보안 운영 관리 서비스 (부가적 요소)의 확장 목록

아래에 열거된 서비스들은 정책적·관리적 목적 혹은 특정 환경에 특화된 보안 기능을 담당합니다.

즉, 실시간 침해 탐지·대응(코어 업무)보다는 운영적·행정적 측면이 강조되는 ‘부가적 보안 서비스’들입니다.

1. 지속적 시스템 모니터링(Monitoring)

- 간단 요약: 서버/호스트의 CPU, 메모리, 디스크, 네트워크 사용량 등을 상시 체크하여, 장애 예방과 성능 최적화를 목적으로 운영

- 주요 기능:

- 자원 사용률 실시간 모니터링

- 이상 징후 발생 시 알림 및 대처 (예: 자동 확장, 알림 발송)

- 운영형 보안 이유:

- 주 목적이 서비스 가용성(장애 예방)이어서, 침해 대응과는 초점이 다름

- 물론 CPU 과부하, 비정상 프로세스 등 공격 징후가 될 수 있으므로, 보안팀과 협업 시 시너지가 가능

2. 계정 및 권한 관리

- 간단 요약: 내부 사용자(직원)와 외부 협력사 계정을 효율적으로 운영하고, 위험도가 높은 권한을 통제합니다.

- 솔루션·예시: IAM(Identity & Access Management), PAM(Privileged Access Management), SSO, MFA, 계정 라이프사이클 관리 등

- 운영형 보안 이유: 계정 발급/해지, 접근권한 재설정, 보안 정책 준수 여부 점검 등을 지속적으로 관리해야 함

“금융권이나 정부기관 등 특정 업종에서는 IAM/PAM이 법적 필수 수준이어서, 코어처럼 운영됩니다.”

3. 네트워크 보안 모니터링 및 분석

- 간단 요약: 트래픽 흐름, 패킷 정보 등을 종합적으로 모니터링해 네트워크 계층에서 이상을 탐지하고 정책적으로 통제합니다.

- 솔루션·예시: IDS/IPS(Intrusion Detection/Prevention), NDR(Network Detection & Response), NetFlow 분석, 안티 DDoS 솔루션 등

- 운영형 보안 이유: 각종 네트워크 장비(스위치, 라우터, 방화벽)와의 정책 연동·로그 관리를 상시 수행해야 함

4. 데이터 보호 및 관리

- 간단 요약: 기업의 핵심 자산인 데이터가 유출되거나 무단 접근되지 않도록 체계적으로 보호합니다.

- 솔루션·예시: DLP(Data Loss Prevention), DRM(Digital Rights Management), 데이터 마스킹, DB 접근제어, 암호화·키 관리 등

- 운영형 보안 이유: 개인정보·주민번호·결제정보 등 민감 데이터 처리를 위한 규제 준수(예: GDPR, ISMS-P)가 핵심

5. 클라우드 보안 및 관리

- 간단 요약: 클라우드 환경(AWS, Azure 등)에서 발생하는 보안 리스크를 식별하고, 자산을 안전하게 운영합니다.

- 솔루션·예시: CASB(Cloud Access Security Broker), CSPM(Cloud Security Posture Management), CWPP(Cloud Workload Protection Platform), 컨테이너 보안 등

- 운영형 보안 이유: 클라우드 설정 오류(오픈 버킷 등)나 멀티 클라우드 환경에서 자산 파악 등, 지속적인 정책·구성 점검이 필요

6. 애플리케이션 보안 관리

- 간단 요약: 애플리케이션 개발·운영 단계에서 발생할 수 있는 취약점을 찾아내고 보안성을 강화합니다.

- 솔루션·예시: SAST/DAST(코드 정적·동적 분석), 오픈소스 컴포넌트 분석(SCA), API 보안 솔루션, 웹 취약점 스캐너 등

- 운영형 보안 이유: 개발 과정에서 정기 스캔 및 코드 리뷰가 필요하며, 배포 후에도 지속적 업데이트가 필수

7. 엔드포인트 보안 관리

- 간단 요약: PC·모바일·IoT 등 다양한 엔드포인트 기기에서 발생하는 악성코드, 랜섬웨어 위험을 방어합니다.

- 솔루션·예시: 백신(AV), 안티 멀웨어, USB/외부 저장장치 관리, MDM/MAM(모바일 단말기 관리) 등

- 운영형 보안 이유: 사용자 PC·단말기 환경을 항상 최신 보안 상태로 유지하고, 정책 위반 장치를 격리·통제하는 활동

8. 위협 인텔리전스 및 분석

- 간단 요약: 외부 공개된 취약점 정보, 해커 그룹 동향 등을 수집·분석하여 보안 정책에 반영합니다.

- 솔루션·예시: CTI(Cyber Threat Intelligence), 샌드박스 분석, 허니팟 운영, 위협 피드 연계 등

- 운영형 보안 이유: 수집된 위협 정보를 바탕으로 내부 정책을 지속적으로 업데이트하고, 의사결정에 활용

9. 이메일 및 메시지 보안

- 간단 요약: 피싱·스팸 메일, 악성 링크 등을 차단하여 기업 내 이메일의 안전성을 유지합니다.

- 솔루션·예시: 이메일 게이트웨이, 이메일 암호화/필터링, 피싱 방어 솔루션 등

- 운영형 보안 이유: 지속적인 필터 규칙 업데이트, 사용자 교육, 스팸·피싱 리포팅 프로세스 운영 등이 수반됨

10. 규정 준수 및 감사

- 간단 요약: 법적·산업별 컴플라이언스 요건을 충족하고, 내부 통제와 보안 정책 이행을 감사 로그로 검증합니다.

- 솔루션·예시: GRC(Governance, Risk, Compliance), ISMS-P/ISO27001 인증 관리, 감사 로그 관리, 컴플라이언스 모니터링 등

- 운영형 보안 이유: 주기적인 심사와 감사 증적이 필수이므로, 행정적 업무와 로그 관리가 중점

11. 물리적 보안 관리

- 간단 요약: 데이터센터·사무실의 출입 통제, CCTV 모니터링 등 물리적 침입을 방어합니다.

- 솔루션·예시: 출입통제 시스템, CCTV, 생체인증 출입, 스마트 락 등

- 운영형 보안 이유: 현장 장비 유지보수, 출입 권한 변경, CCTV 로그 보관·확인 등 상시 운영 필요

12. 기타 특화된 보안 솔루션

- 간단 요약: 산업별·기술별로 특화된 분야에서 맞춤형 보안을 수행합니다.

- 솔루션·예시: 디지털 포렌식, 블록체인 기반 보안, OT/ICS(산업제어시스템) 보안, AI 기반 이상 탐지 등

- 운영형 보안 이유: 해당 산업·기술 표준이나 규정을 충족하기 위해, 맞춤형 운영과 교육이 필수

“망분리, 망연계, VDI 등은 공공·금융권에서 규제 준수 및 내부망 보호를 위해 필수화되기도 합니다.”

결론적으로, 이 목록에 나열된 서비스들은 모두 보안에 일정한 역할을 하지만,

‘실시간 침해 탐지 및 대응(코어)’과는 달리, 정책·운영·규정 준수 등

지속적인 관리와 행정적 절차가 더 강조되는 부가적 운영 보안 영역입니다.

부가서비스는 기업 상황에 따라 선택적

- 위의 부가서비스들은 모두 중요할 수 있지만, 코어 보안처럼 “무조건 필수”는 아닙니다.

- 예산·가용성·규제 이슈 등에 따라, 어느 수준까지 적용할지 조정할 수 있다는 점이 코어와의 차이입니다.

- 예: 스타트업은 초기에는 WAF·EDR 중심으로 코어 보안에 집중하고, DLP나 DRM 같은 부가서비스는 후순위로 둘 수 있습니다.

왜 부가서비스 이어야 할까?

🆚 정보보안의 핵심 vs. 부가적 서비스

일반적으로, 대기업이나 금융권처럼 보안이 특히 강조되는 조직일수록 수십 개 이상의 보안 솔루션을 사용합니다. 경우에 따라 100개 이상 도입하기도 합니다. 이처럼 다양한 관리 및 모니터링 서비스가 존재하지만, 그중 ‘공격 발생 → 탐지 → 대응’에 직결되는 것은 일부에 불과합니다.

- 핵심 보안(코어): 앞서 언급한 사전 취약점 점검, 예방(WAF), 탐지/대응(EDR/XDR), 보안 운영 관리(SOAR)

- 부가적 운영 요소: 정책적·관리적 목적(규제 준수, 계정/권한관리, 데이터 보호, 클라우드 보안, 물리보안, 지속적 시스템 모니터링 등)

“부가적”이라는 표현은 결코 “중요하지 않다”는 의미가 아닙니다.

이는 실시간 침해 탐지 및 대응과 달리, 정책적·운영적 초점이 강하다는 점을 설명하기 위한 구분일 뿐입니다.

부가서비스도 “보안”이지만, 초점과 목적이 다릅니다

부가서비스라 해서 “필요 없다”는 뜻이 아닌 것처럼,

계정관리(IAM/PAM)나 데이터 보호(DLP, DRM) 등은 기업 전체 보안을 유지하는 데 일정한 역할을 합니다.

기업·기관에 따라, 일부 부가서비스가 ‘코어’가 될 수도 있습니다.

예를 들어, 금융권에서는 개인정보 보호(DLP), 접근 통제(IAM)가 법적 의무 수준으로 요구돼,

이들 서비스를 코어처럼 반드시 갖춰야 하는 경우도 있습니다.

즉, 조직 특성·규제 환경에 따라 부가서비스 중 몇몇이 코어 수준으로 격상될 수 있다는 점을 유념해야 합니다.

다만, 해킹 공격에 즉각적인 조치를 필요로 하는 코어 보안(WAF·EDR/XDR 등)과 달리,

부가서비스는 운영·규정 준수에 맞춰 상시 관리가 필요한 ‘운영형 보안’ 영역에 가깝습니다.

- 코어 보안 업무:

- 공격 발생 시 즉각 조치가 필요한 실시간성

- 침해 식별·차단, 사고 분석 및 대응

- 비용이 들어도 기업 생존을 위해 타협 불가

- 부가적 운영 요소:

- 정책 기반 계정/권한 관리, 로그 보관, 규정 준수

- 상시 운영 업무(헬프데스크, 장비 운영 등)

- 필요성과 우선순위를 기업 상황에 맞춰 조정 가능

⚠️ 보안팀 역량의 분산: 부가서비스가 가져오는 현실적인 문제

실제로 보안팀은 업무의 70~90%를 계정 관리, 권한 설정, 감사 로그 준비 등 “부가적 운영 업무”에 할애하는 경우가 많습니다.

결과적으로 침해 사고 대응 역량이나 위협 인텔리전스 분석 등에 투입할 시간이 부족해지고, 보안팀 전문성과 사기까지 떨어지는 악순환에 빠집니다.

“계정 요청·해지 프로세스 중 ‘위험 권한’에 대해서는 보안팀이 최종 승인, IT팀이 발급 실행. 네트워크 로그 오탐 처리도 1차는 IT팀이 수행, 규정 위반은 보안팀이 최종 결정.”

IT 관리 부서로 부가서비스를 이관하는 방안

- 부가서비스(계정 관리, 장비 운영, 로그 정리 등) 중 상당 부분은 “보안 정책에 맞춰 운영”하기만 하면 가능합니다.

- 권한 요청·해지, 기기 관리 등의 업무는 IT 관리 부서(헬프데스크, 인프라 운영팀 등)로 이관 가능하며, 이는 보안팀이 코어 업무(공격 탐지·대응, 취약점 관리)에 집중하도록 합니다.

📌 핵심 아이디어:

- 보안팀은 정책 수립, 통제 규칙 정의, 침해사고 대응에 집중

- IT 관리 부서는 보안팀의 정책을 기반으로 부가서비스를 실행·운영

- 정기 리뷰·감사를 통해 보안팀이 통제를 유지하고 있는지 확인

결론: “부가서비스 = 불필요”가 아니라, “초점”이 다른 영역입니다

보안의 코어는 실시간 침해 탐지와 대응이며, 이는 비용을 아끼기 어렵고 기업 생존과 직결되는 영역입니다.

부가적인 운영 요소들은 정책적·관리적 측면에서 보안을 지원하고, 규정 준수를 보장해주는 역할을 담당합니다.

(단, 일부 부가서비스가 기업·기관 특성에 따라 코어처럼 운영돼야 할 수도 있습니다.)

✅ 그러나, 보안팀이 모든 부가서비스를 직접 떠안아 코어 업무에 집중할 시간을 빼앗기는 것은 심각한 문제입니다.

이를 해결하기 위해서는,

- 보안팀이 핵심 통제 권한과 즉각 대응 역량을 유지하면서,

- 부가적 운영 업무를 IT 관리 부서로 분산해,

- 협력 체계를 갖추는 모델을 마련해야 합니다.

이렇게 업무를 재배치함으로써, 조직 전체 보안 수준을 높이고, 보안팀 전문성과 사기도 유지할 수 있습니다.

✨ Tip

- 보안 솔루션 중복 기능을 점검하고 통합 관리 방안을 모색합니다.

- 핵심 보안 시스템(WAF, EDR, XDR 등)은 정기적으로 점검·업데이트해 최적 상태로 유지합니다.

- 단순 syslog 기반 SIEM 연동은 운영 효율 측면에서 IT 관리 부서가 맡고, 실제 침해지표 분석은 고도화된 탐지 솔루션이 담당하는 구조를 권장합니다.

- 인력 역량 강화(보안 인식 교육, 전문 인력 양성)도 병행해 보안 효과를 극대화해야 합니다.

✅ 결론적으로, 정보보안에서는 ‘탐지 및 대응’이 무엇보다 핵심입니다.

부가적인 운영 요소 역시 중요한 보안 활동이지만, “보안팀 본연의 업무”와는 초점이 다릅니다.

궁극적으로 조직 내 역할을 효율적으로 분배해, 보안팀이 해킹 방어와 신속 대응에 집중할 수 있는 구조를 마련하는 것이 진정한 보안 강화의 지름길입니다.

📖 함께 읽기

- 다중∙계층 보안, 정말 필요한가?

- 필요할 때, 필요한 보안만 선택하세요: PLURA vs. 기존 보안 솔루션

- 온프레미스 DDoS 시대는 끝났다

- 보안은 보험일까?

- 제로 데이 공격 대응 전략

- 정보보안 제품 선택 체크리스트

- 웹방화벽(WAF)에 대한 이해