[リプレイ攻撃] Replay Attackとは

By PLURA

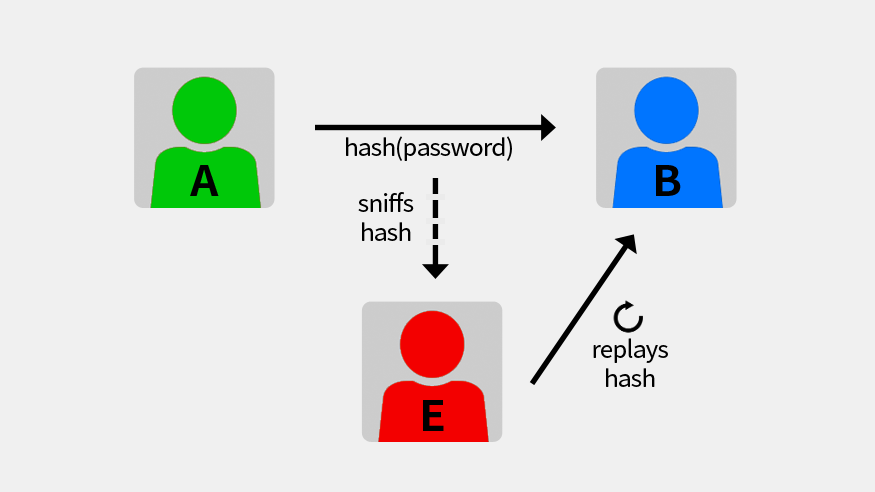

リプレイ攻撃(Replay Attack)は、中間者攻撃(Man-in-the-Middle Attack)の下位バージョンの一つであり、過去にキャプチャされたデータを再利用してシステムにアクセスしたり、不正利用する攻撃です。

PLURAでは、検知された攻撃ログを活用して実際の攻撃を再現(Replay)できるリプレイ攻撃機能を提供しています。

この機能は、攻撃が実際にデータ漏洩につながったかどうかを確認し、防御戦略を立てるための有効なツールです。

課題: 攻撃確認の難しさ

攻撃が実際にデータ漏洩を引き起こしたかどうかを確認することは非常に難しいです。

特に、一般的なaccess logだけが記録されている環境では、以下のような限界があります:

- POSTメソッドのPost-bodyが記録されていない: 攻撃そのものを確認できない。

- リプレイ手法が不明: Post-bodyがあっても再送信方法が分からない。

- ネットワーク分離環境: Post-bodyとリプレイ手法を知っていても、分離されたネットワークで実行が困難。

PLURAの「リプレイ攻撃」機能

PLURAのリプレイ攻撃機能は、これらの問題を解決するためのツールであり、以下のようなシナリオで役立ちます:

1. POSTメソッドのPost-bodyがない場合

- 残されたGETメソッドのログを利用して、実際の攻撃形態を確認できます。

2. POSTメソッドのPost-bodyがある場合

- リプレイ攻撃ボタンをクリックするだけで模擬ハッキングを実施できます。

- この結果、攻撃がサーバーでどのように動作するのかを理解できます。

3. ネットワーク分離環境での対応

- ターミナルを開いてcurlコマンドをコピーして実行することで模擬ハッキングを行えます。

リプレイ攻撃の活用

ハッキング攻撃における成功の有無や失敗原因を理解するのは複雑で困難な作業です。

PLURAのリプレイ攻撃機能は、以下のような利点を提供します:

- 攻撃再現の簡素化: Post-bodyを基に迅速に攻撃を再現可能。

- 効率的な検知: GETメソッドとPost-bodyを利用して攻撃分析が可能。

- ネットワーク分離環境対応: curlコピー機能で分離環境でも模擬ハッキングが可能。

この機能を使用することで、セキュリティ担当者の業務負担を大幅に軽減し、ハッキング対応能力を強化できます。