SGIソウル保証保険ハッキング事件の分析 – 侵入からランサムウェア漏洩まで

By PLURA

2025年7月14日未明、韓国の保証保険会社であるSGIソウル保証保険がハッキング攻撃を受け、

一部の電算網が麻痺し、復号および復旧が17日午前に完了するまでの81時間にわたる侵害事故が発生しました。

攻撃者は外部に公開されていたSSL-VPN機器のSSHポートを対象としたブルートフォース攻撃を通じて、内部ネットワークにアクセスしたと見られます。

このSSL VPN機器の管理者アカウント情報は、すでに複数の経路で流出していたと推定され、

単なるブルートフォースというよりは、従来型の クレデンシャル・スタッフィング(Credential Stuffing) 攻撃によりログインに成功した可能性が高いです。

1. 初期侵入 (Initial Access)

🔓 VPN機器を対象としたブルートフォース攻撃

- 攻撃者は、SSL-VPN機器のSSHポートに対し、アカウントロックや接続制限の設定がなかった点を狙って、

パスワードを繰り返し試行することで内部ネットワークへの侵入に成功したと見られます。 - 現時点では、特定のCVEベースの脆弱性やゼロデイの悪用は確認されていません。

- 6月中旬頃に初回ログイン成功があったと推定されますが、これは現在も調査中であり確定した事実ではありません。

2. 内部移動と権限昇格 (Lateral Movement)

🚨 内部システムの移動と業務ネットワークへの影響

- 内部に侵入後、攻撃者は管理者権限を取得し、一部のサーバーへアクセスしたと見られます。

- 攻撃の影響は業務ネットワーク全体に及んでいるとされていますが、具体的なデータベースや承認システム名は公開されておらず、調査が継続中です。

3. 情報収集および暗号化 (Exfiltration & Encryption)

📂 データの暗号化および復号の成功

- 攻撃者は、内部の一部システムにランサムウェアを配布し、データを暗号化しました。

- しかし、金融セキュリティセンター(金融保安院)は、マルウェアの復号キーを内部から抽出し、

攻撃者との交渉なしに17日午前10時頃にサービスを復旧しました。 - 二重脅迫型ランサムウェア(データ流出+暗号化)の可能性も提起されましたが、実際の流出の兆候は確認されていません。

4. データ流出の可能性とダークウェブでの兆候

🌐 流出の有無は調査中…ダークウェブでの流出は未確認

- 一部メディアでは顧客情報流出の懸念を報じていますが、

現在までにダークウェブ上で流出したスクリーンショット・サンプルデータ・投稿などは確認されていません。 - 個人情報保護委員会にも公式な流出通報は提出されておらず、流出の有無は調査中です。

- 「約2万5千件が流出」という数値も事実としては確認されておらず、実際の被害規模は不明です。

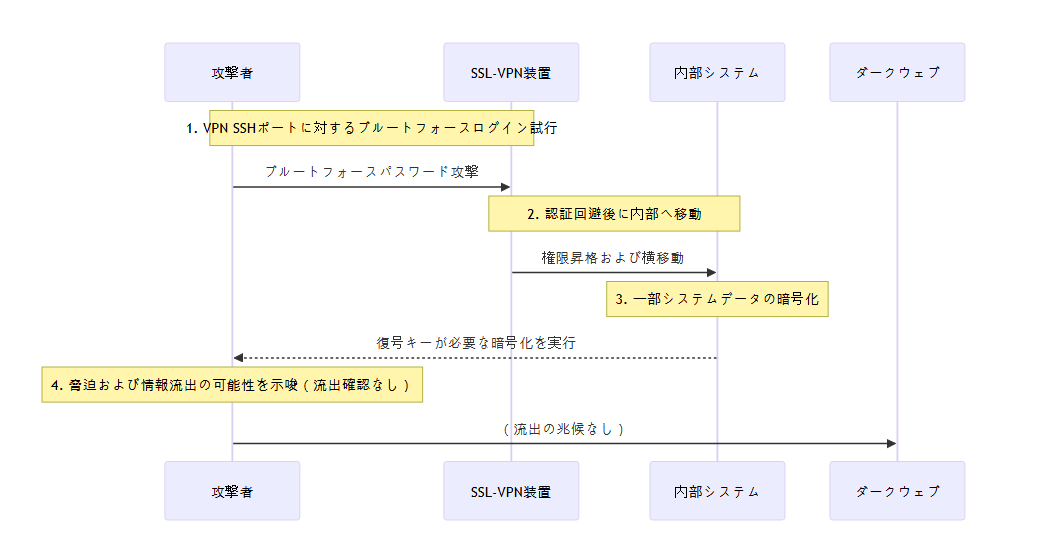

5. 攻撃手法の概念図

sequenceDiagram

participant 攻撃者

participant SGIサーバ as SSL-VPN装置

participant 内部ネットワーク as 内部システム

participant ダークウェブ

Note over 攻撃者, SGIサーバ: 1. VPN SSHポートに対するブルートフォースログイン試行

攻撃者->>SGIサーバ: ブルートフォースパスワード攻撃

Note over SGIサーバ, 内部ネットワーク: 2. 認証回避後に内部へ移動

SGIサーバ->>内部ネットワーク: 権限昇格および横移動

Note over 内部ネットワーク: 3. 一部システムデータの暗号化

内部ネットワーク-->>攻撃者: 復号キーが必要な暗号化を実行

Note over 攻撃者: 4. 脅迫および情報流出の可能性を示唆(流出確認なし)

攻撃者->>ダークウェブ: (流出の兆候なし)

🛡️ セキュリティ上の示唆

| チェック項目 | 説明 |

|---|---|

| Brute-force対策 | VPNアカウントに対してログイン制限、MFA、IP制限、ログ監視が必須 |

| 内部アカウント管理 | 権限の最小化および異常な権限昇格の検知体制が必要 |

| ランサムウェア対策 | バックアップの完全性確保、復号訓練とオフラインバックアップ体制が必須 |

| 情報流出対応体制 | 侵害が発生した際には流出有無の確認および即時通知体制の運用が必要 |

📑 参考資料

- セキュリティニュース記事 SGIソウル保証 ランサムウェア、初期侵入経路は「SSL-VPN」

- KBSニュース 「突破されるまでパスワードを入力し続けた」…SGIソウル保証、VPNからハッキング

- セキュリティニュース記事 SGIソウル保証 ランサムウェア、13.2TB規模のSGIデータが「販売」された 🔄 {2025-08-05 09:18}

🌟 PLURA-Blog

🌟 PLURA-XDRのセキュリティ対応策

- 異常なログイン試行パターンをリアルタイムで検知し、IPを自動でブロック

- 権限昇格、深夜アクセス、内部移動などの異常行動を精密分析して管理者乗っ取りを検知

- ランサムウェア感染を早期に検知し、自動遮断により被害を最小化