LG U+ 顧客認証システム情報漏洩シナリオ

By PLURA

LG U+ の顧客認証システムが外部に公開されており、攻撃者によって脆弱な管理者ページが特定されました。

攻撃者は初期アカウントとファイルアップロードの脆弱性を悪用してWebシェルを設置し、これにより約29万7千人の顧客情報が漏洩しました。

漏洩の時期はDBの更新日である2018年6月15日前後と推定されています。

1. 偵察(Reconnaissance)

🔍 脆弱性の把握と管理者ページの特定

- 外部公開された顧客認証システムに対してスキャンを実施。

- 初期アカウント名・パスワードが設定された脆弱な管理者ページを確認。

2. 初期侵入(Webシェルアップロード)

🚨 ファイルアップロード脆弱性の悪用

- 管理者ページに初期設定アカウント(admin)でログイン。

- ファイルアップロード機能を通じて悪意あるスクリプト(Webシェル)のアップロードに成功。

3. 情報収集

🗄️ システムアクセスとデータの取得

- アップロードされたWebシェルを通じて認証を回避し、内部リソースにアクセス。

- 顧客情報、DB設定ファイル、システム設定情報などを取得。

4. 情報漏洩

📤 DBの直接照会とファイル転送

- Webシェルを使ってDBに直接クエリを実行して顧客情報を抽出、または

- サーバー内に保存されたファイルを外部に送信し、漏洩を試みた。

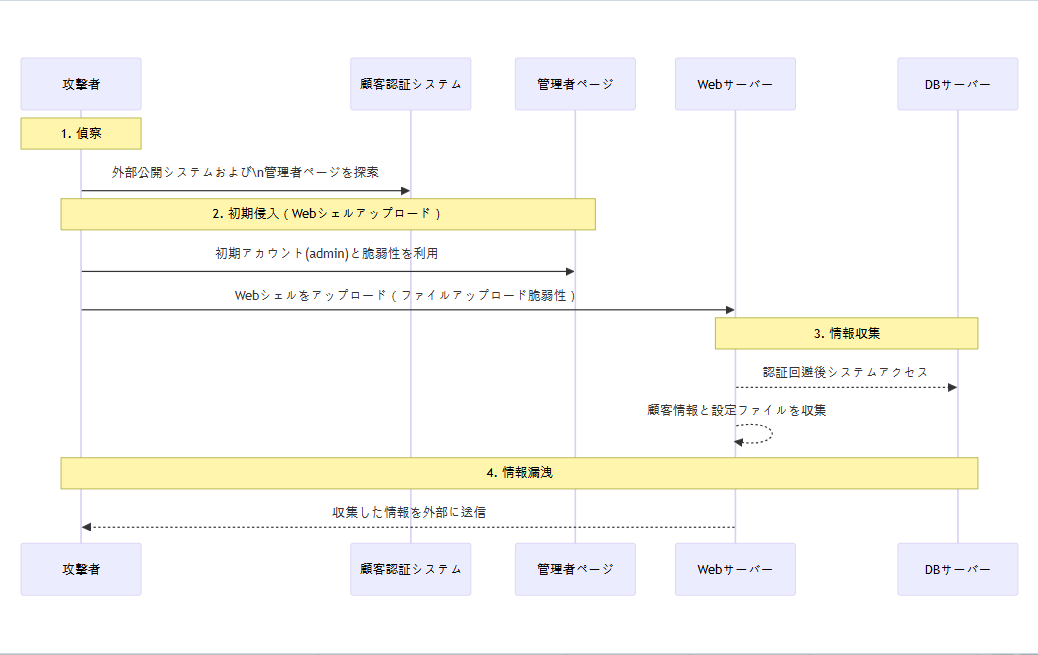

5. 漏洩手法の概念図

sequenceDiagram

participant 攻撃者

participant 顧客認証システム

participant 管理者ページ

participant Webサーバー

participant DBサーバー

Note over 攻撃者: 1. 偵察

攻撃者->>顧客認証システム: 外部公開システムおよび\n管理者ページを探索

Note over 攻撃者, 管理者ページ: 2. 初期侵入(Webシェルアップロード)

攻撃者->>管理者ページ: 初期アカウント(admin)と脆弱性を利用

攻撃者->>Webサーバー: Webシェルをアップロード(ファイルアップロード脆弱性)

Note over Webサーバー, DBサーバー: 3. 情報収集

Webサーバー-->>DBサーバー: 認証回避後システムアクセス

Webサーバー-->>Webサーバー: 顧客情報と設定ファイルを収集

Note over 攻撃者, DBサーバー: 4. 情報漏洩

Webサーバー-->>攻撃者: 収集した情報を外部に送信