AI補助WAFバイパス:攻撃自動化シナリオ(深化・攻撃者視点)

By PLURA

この記事では、LLM/エージェントベースのバイパス戦術が実際の攻撃フローでどのように使用できるかのみを説明します。

注意:再現可能なコードと具体的なペイロードの例は含まれていません。目的は現象の理解と分析基準の提示です。

0) Executive summary

- 核心: 攻撃者はLLM(生成機)+オーケストレータ(伝送自動化)+評価者(フィードバック最適化)を結合してバイパスペイロードを大量・迅速生成します。

- 方法: SOAP/XMLのスキーマ合致を維持したまま、ネームスペース/エンコーディング/フレーミング/ヘッダ一致性などを体系的に変形し正規表現・ヒューリスティックベースWAFの隙間を狙います。

- ループ:(生成)→(転送)→(WAF /アプリ応答収集)→(評価/チューニング)→(再生)の自動パージループでバイパス成功率を徐々に引き上げます。

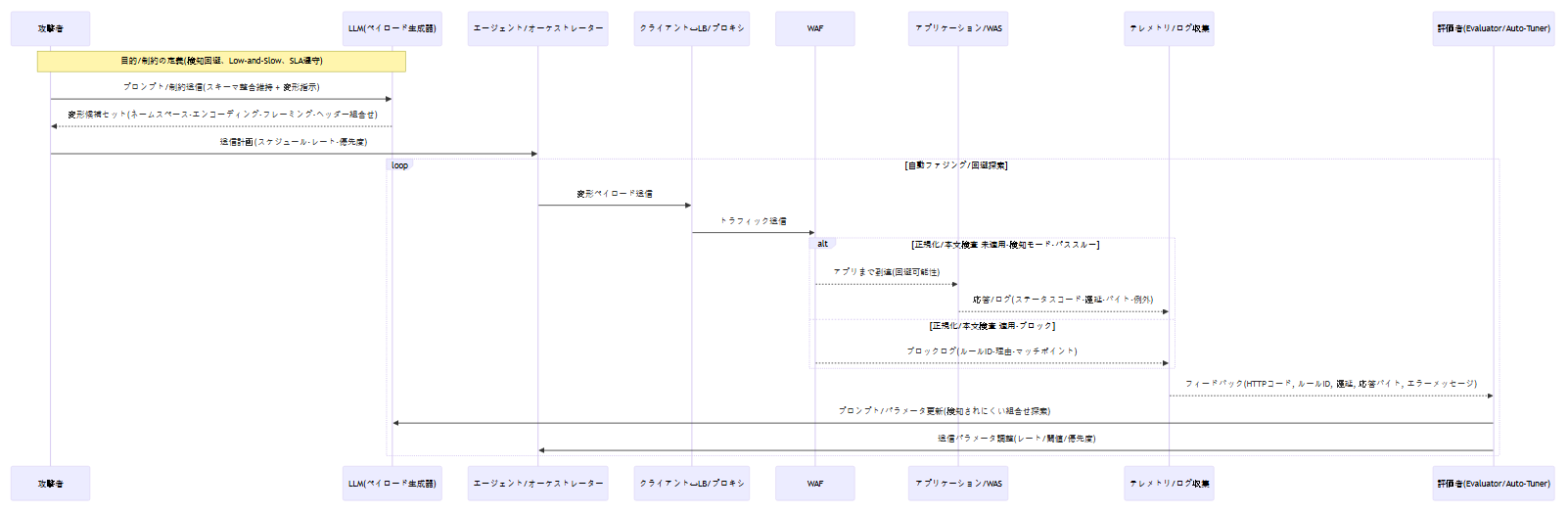

LLMを利用したバイパスオートメーション — シーケンス図

sequenceDiagram

%% LLM支援WAF回避(攻撃者の観点の要約)

participant A as 攻撃者

participant G as LLM(ペイロード生成器)

participant O as エージェント/オーケストレーター

participant L as クライアント↔LB/プロキシ

participant W as WAF

participant S as アプリケーション/WAS

participant T as テレメトリ/ログ収集

participant E as 評価者(Evaluator/Auto-Tuner)

Note over A,G: 目的/制約の定義(検知回避、Low-and-Slow、SLA遵守)

A->>G: プロンプト/制約送信(スキーマ整合維持 + 変形指示)

G-->>A: 変形候補セット(ネームスペース·エンコーディング·フレーミング·ヘッダー組合せ)

A->>O: 送信計画(スケジュール·レート·優先度)

loop 自動ファジング/回避探索

O->>L: 変形ペイロード送信

L->>W: トラフィック送信

alt 正規化/本文検査 未適用·検知モード·パススルー

W-->>S: アプリまで到達(回避可能性)

S-->>T: 応答/ログ(ステータスコード·遅延·バイト·例外)

else 正規化/本文検査 適用·ブロック

W-->>T: ブロックログ(ルールID·理由·マッチポイント)

end

T-->>E: フィードバック(HTTPコード, ルールID, 遅延, 応答バイト, エラーメッセージ)

E->>G: プロンプト/パラメータ更新(検知されにくい組合せ探索)

E->>O: 送信パラメータ調整(レート/閾値/優先度)

end

要点: 生成→転送→判定→フィードバックの閉ループがバイパス成功率をますます高めます。 重要なのは、表現は違っても意味は同じ(Semantic-preserving)変形を体系化することです。

1)脅威モデル(コンポーネント)

- 生成器(LLM): スキーマの合致を維持し、意味同等な変形を多様に算出(ラベル/シーケンス/ネームスペース/エンティティ/エンコーディングなど)。

- オーケストレータ: バリエーションセットを 自動転送、転送速度・シーケンス・再試行・アイドル間隔などを プログラム的に制御。

- 評価者: 応答/遮断ログをスコアリングして次世代の生成・伝送パラメータを貪欲的/強化学習的に調整。

- テレメトリ収集:HTTPコード、ブロック理由文字列、マッチングルールID、RTT/スローかどうか、応答バイト/ヘッダ、例外メッセージなど。

2) AIが強化する4つのバイパス軸

A) 構文・セマンティック変形(Semantic-preserving)

- 同じ意味を複数の表現に置き換えるオートメーション: 名前空間/Prefix/属性順序/コメント/CDATA/エンティティバリアント。

- エンコーディングゲーム: UTF-8/16、二重エンコーディング、Unicode 分割/同型文字などで 正規表現マッチング を避ける。

- ヘッダ-本文の不一致を意図的に構成して単一ルール依存を振る。

B) 伝送・フレーミング障害

- gzip/deflate、chunked、マルチパート境界値、HTTP/2フレーミングなどで本文チェック境界をぼかし。

- Body限度(バイト制限)境界からノイズ/パディングに部分検査/未検査状況誘導。

C) 正規化部材のターゲティング

- XML正規化/名前空間標準化/エンティティの解釈がない場合、同じ意味バリアントがルール適用前を通過。

- 通常スキーマ迷彩でホワイトリスト的判断を乱す。

D) 運営すっきり誘発・活用

- 誤検知・遅延を誘発し 検知モード(Detect-only) 転換や例外政策拡大を間接誘導。

- 非経由ルート(管理網/直結/バックアップポート)存在時優先探索・活用。

3)自動パージループのフィードバック信号(例)

- WAFレベル: 遮断理由文字列、マッチングルールID、検査モード(Detect/Block)変動検出、要求・本文長制限に達するかどうか。

- アプリレベル: HTTP 2xx/4xx/5xx 分布、エラースタックの一部(禁則語漏れなし)、処理遅延/タイムアウトパターン、応答バイト量。

- 境界値ヒント: 長さ制限近接時の挙動、圧縮/チャンク処理可否、ヘッダー-本文一貫性検査パス/失敗。

これらの信号は攻撃者へのバイパスの組み合わせのヒントになります。 (文書目的のために詳細の組み合わせ/文字列の例は省略)

4)運用トリック(攻撃者の時点での典型的なアプローチ)

- 低速・分散伝送(Low-and-Slow): しきい値の下で 検出しきい値回避。

- タイムゾーンの分割: 夜間/点検タイムゾーンへのポリシーの緩和の可能性の狙い。

- バージョン・トポロジースキャン: WAF前/後段の配置・TLS終端位置・正規化可否を間接推定。

5) 限界・制約(攻撃者観点での現実性)

- 正規化/解析・契約基盤システムでは変形利得が急減。

- 応答/遮断情報の最小化 環境ではフィードバック品質が低く学習速度低下。

- レートリミット/行動分析が強いと ループ速度制約が大きくなる。

- 政策変更履歴管理/有効期限(TTL)が厳格であれば例外窓口が早く閉じられる。

6) 倫理・趣旨

本文書は、悪用防止のため再現可能なコード・具体的なペイロードを意図的に除外しました。目的は脅威モデルの理解と分析基準の確立であり、すべての研究は合法的・責任ある環境でのみ行わなければなりません。