効率的なセキュリティソリューションの活用法、最適化されたツールの使用方法、

そして技術的なノウハウを通じて、PLURAを活用した

問題解決の新しい基準を提案します。

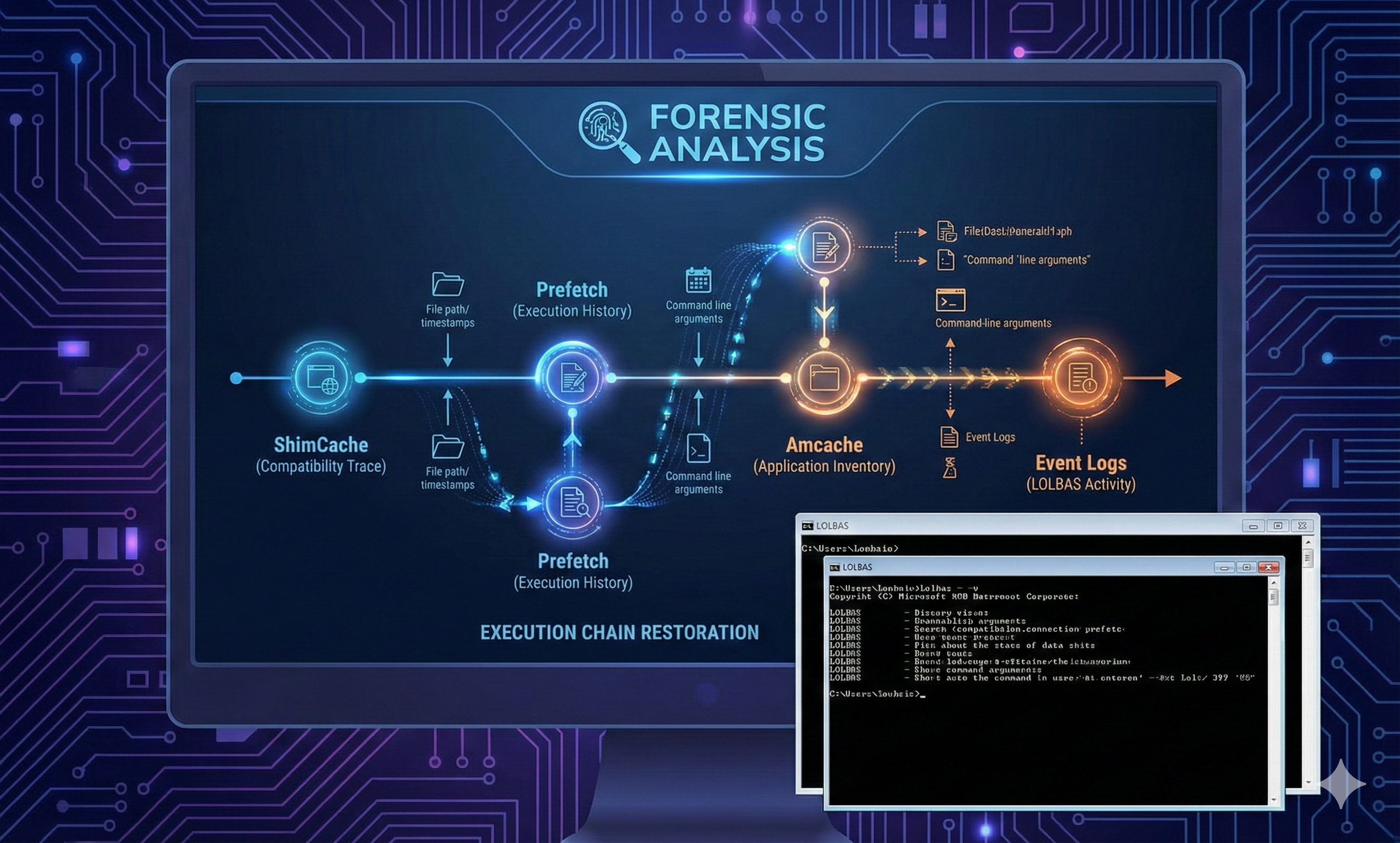

Sysmon → Prefetch → ShimCache → Amcache: 実行チェーン復元 実務ガイド (LOLBAS ログ連携含む)

📌 この記事の目的はひとつです。 「悪性ファイルが実行されたのか?」で終わらせず、さらに一段踏み込み ✅ 「誰が(親) → 何を(子) → どんな引数(CommandLine)で → いつ実行し、その次に何をしたのか?」 すなわち 実行チェーン(Execution Chain) を レポートとして揺...

もっと読む

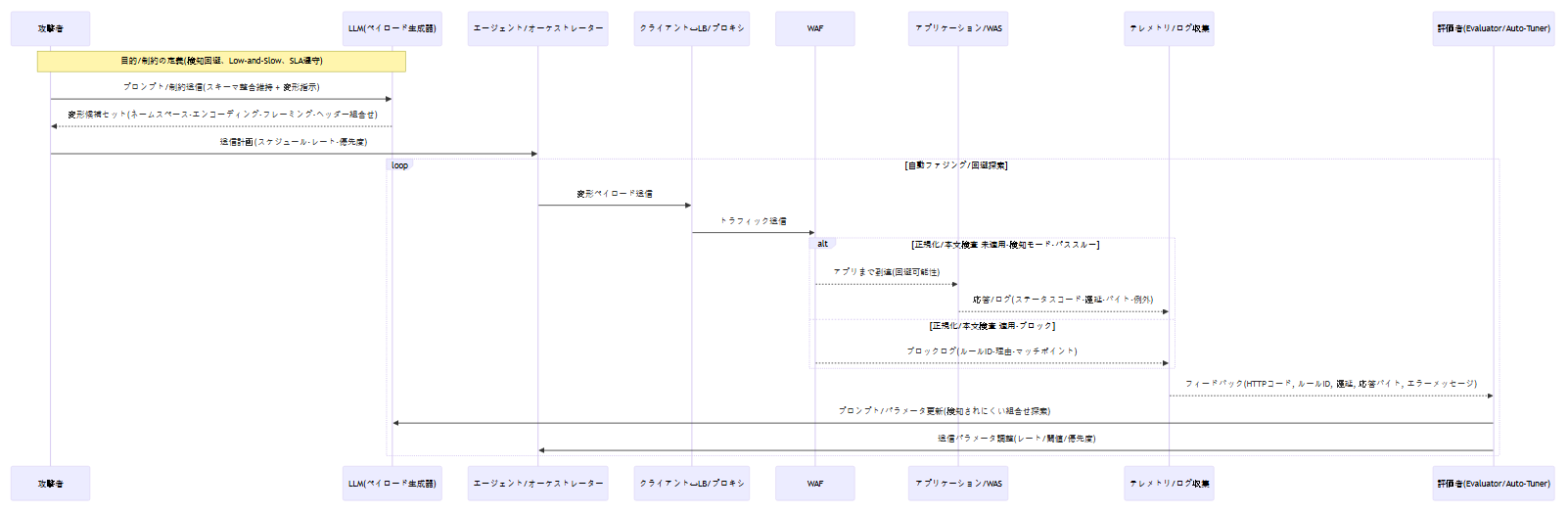

AI補助WAFバイパス:攻撃自動化シナリオ(深化・攻撃者視点)

この記事では、LLM/エージェントベースのバイパス戦術が実際の攻撃フローでどのように使用できるかのみを説明します。

注意:再現可能なコードと具体的なペイロードの例は含まれていません。目的は現象の理解と分析基準の提示です。

0) Executive summary

- 核心: 攻撃者はLLM(生成...

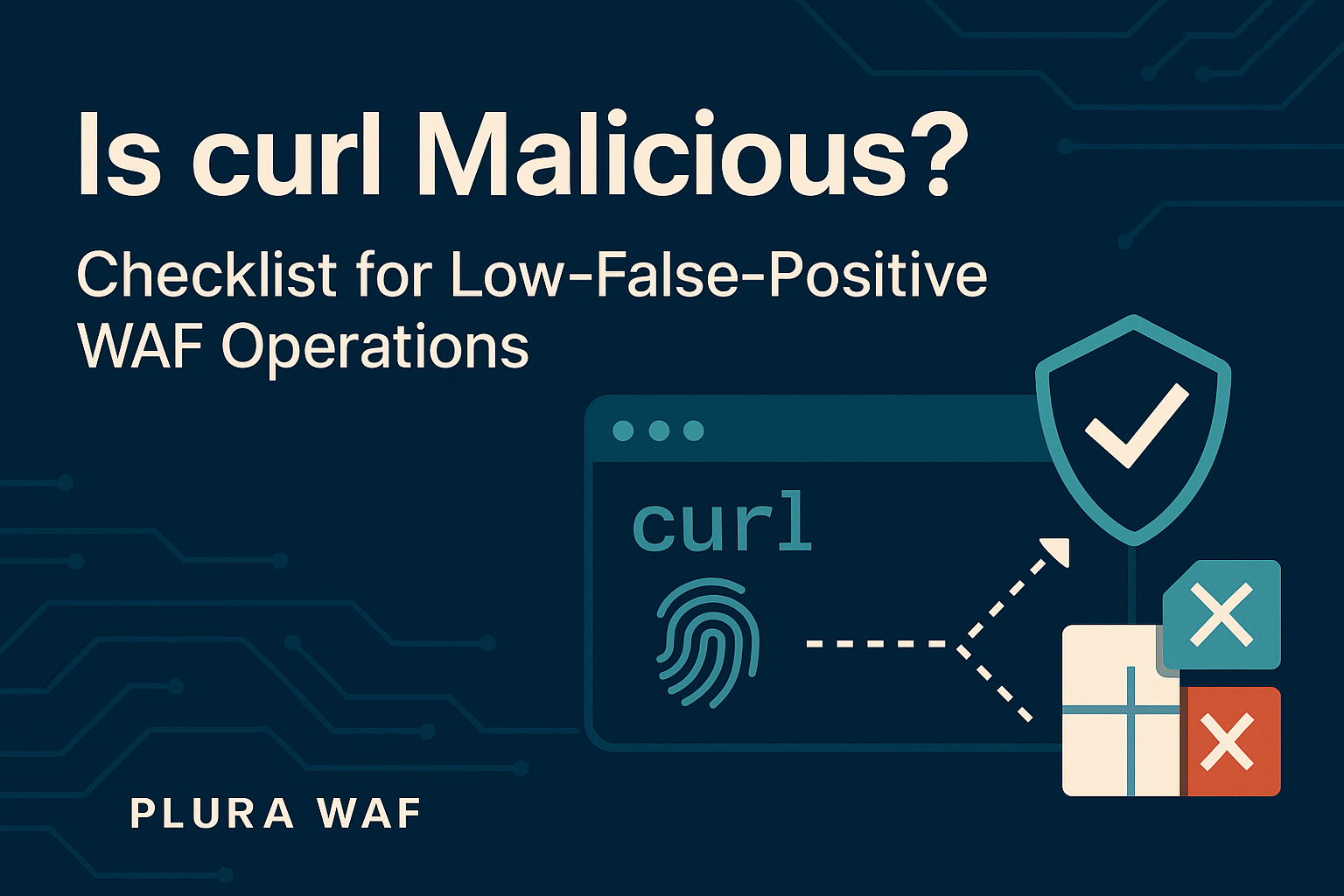

curlリクエストは悪性か?誤検知のないWAF運用のためのチェックポイント

🧪 curlリクエスト、WAFで誤検知の対象となるか?

Webファイアウォール(WAF)を運用していると、以下のような問い合わせがよくあります:

“Webサーバーに

curlを使ったリクエストが検出されたのですが、これは攻撃ではありませんか?”

しかし、**単にcurlとい...

RDPの基本設定を変更するだけでブルートフォース攻撃を遮断する方法

RDPは本当に開放すべき?

企業や機関が外部から内部システムへアクセスする必要がある場合、リモートデスクトッププロトコル(RDP)をファイアウォールで開放することがあります。しかしこれは攻撃者にとっても直接的な侵入口となり、特に以下のようなリスクが伴います。

もっと読む

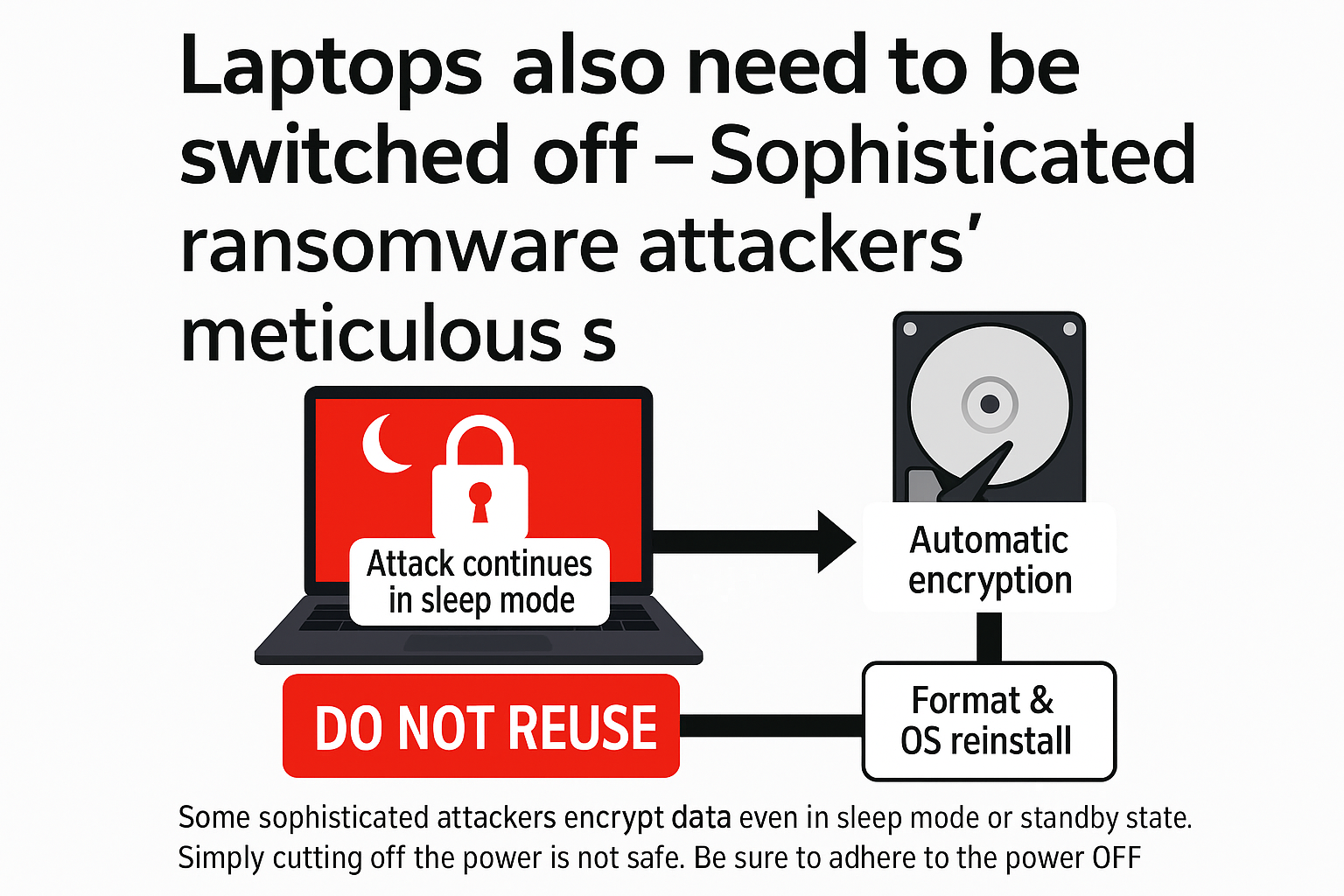

Cold‑Boot攻撃の再検討 – RAM残留データから暗号キーを盗む物理的脅威

もっと読む要約3行

1️⃣ Cold‑Boot攻撃は冷却したRAMの残留データから暗号キーを抽出します。

2️⃣ 2008年のプリンストン大学の研究で存在が証明され、2018年にF‑Secureが最新のノートPCでも再現しました。

3️⃣ 大規模なランサムウェアよりも標的型攻撃やフォレンジックにおいて現実的...

RAM にあるパスワードを狙う – T1003.001: LSASS メモリ ダンプ攻撃

もっと読む要約 3行

1️⃣ 攻撃者はlsass.exeのメモリをダンプしてパスワード ハッシュやトークンを盗み取ります。

2️⃣ Event ID 4656/10 などのプロセス-ハンドルアクセスログで検出可能です。

3️⃣ LSASS PPL + Credential Guard + ASR ルー...

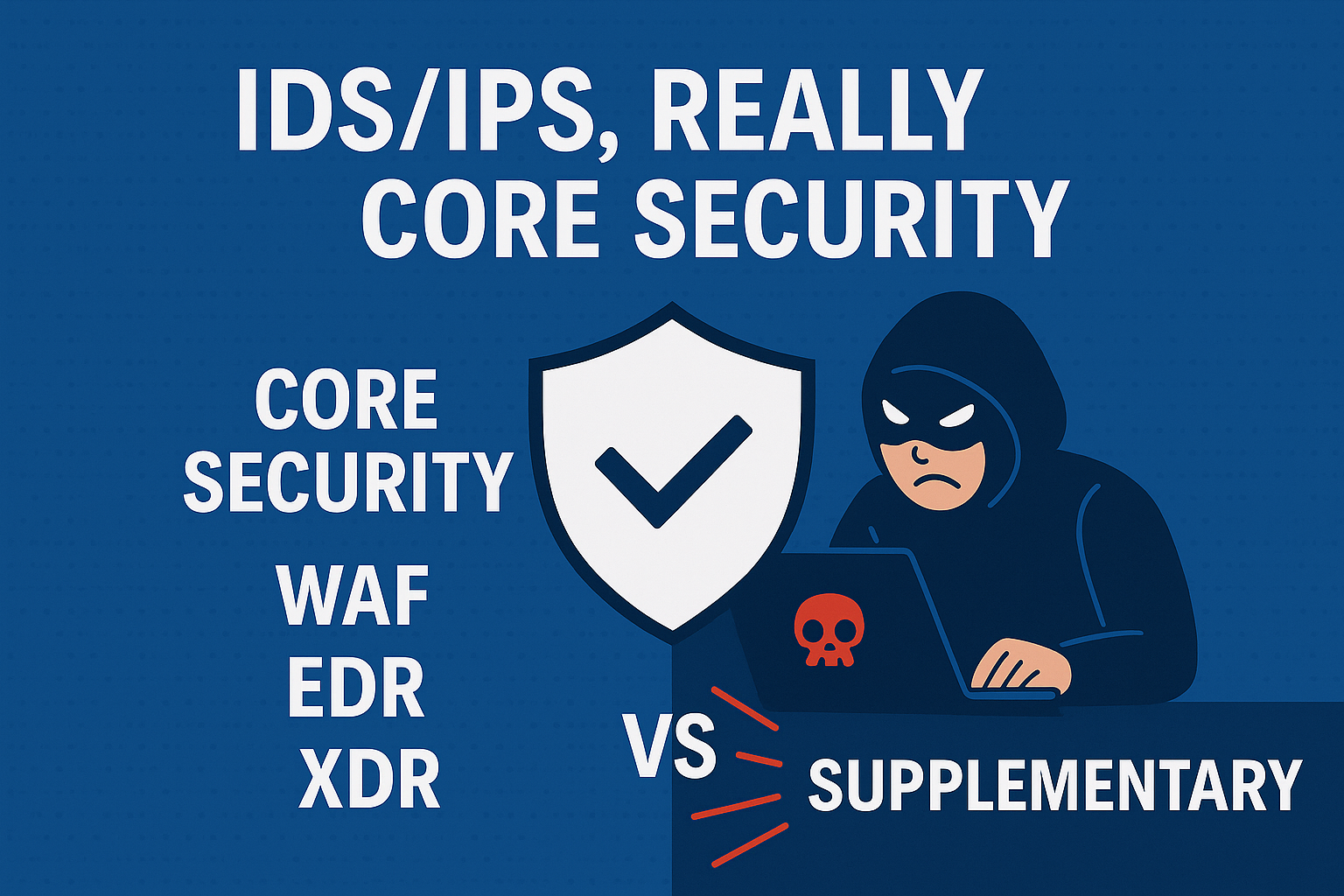

IDS/IPS/NDR、本当にコアセキュリティなのか?

🔒IDS/IPS/NDRは以前のように「無条件でコア」として分類されるのではなく、運用セキュリティ(補助的要素)に近いと考えるべきです。

もっと読む

NAC(Network Access Control) 導入自己診断

📖 NAC(Network Access Control) の導入は実質的なセキュリティ向上に役立つのか?

もっと読む目標: “NAC ソリューションがセキュリティ強化に必要不可欠な要素なのか、それとも不要な管理負担をもたらすのかを分析します。単なる IP ベースのアクセス制御がハッキング対策と...