最新のセキュリティトレンド、革新的な技術アプローチ、

そしてキャリアの歩みを通じて

専門家たちの考えや経験をご紹介します。

なぜ今すぐ『ソブリン・サイバーセキュリティ』を準備すべきか?

「AIは核兵器のように国家の未来を左右する存在になります。」

この言葉は決して誇張ではありません。AI技術の影響力は既に国家の安全保障と経済を決定づける核心となっています。

電力、データ、クラウド基盤、そしてAIまで、すべてのデジタル技術の根幹が主権と直結しているのです。

これは単なる「ソブリ...

もっと読む

もし今ランサムウェアが進行中なら、それを察知できますか?

「ランサムウェアは、感染した瞬間ではなく、実行された“今”が重要です」

ランサムウェアは一度実行されると、

システム全体を暗号化し被害を拡大します。

🔓 感染の始まりは音もなく訪れます。

- 何気ないファイルのダウンロード

- 内部ユーザーの資格情報を奪取

- 悪意のあるスクリプトの実行

すべてがユーザーが...

もっと読む![[政策提案] 韓国のハッキングは政府の認証制度のせいだ✨](https://blog.plura.io/cdn/column/policy-proposal.png)

[政策提案] 韓国のハッキングは政府の認証制度のせいだ✨

大韓民国情報セキュリティ認証制度の撤廃と完全な攻撃対応戦略

もっと読む政府が強制したセキュリティ認証制度は、実際のハッキングを防げませんでした。

今やハッキング対応の失敗は、企業の問題ではなく、政府政策の失敗です。

![[レポート] ISMS認証制度、なぜ今はもはや有効ではないのか?](https://blog.plura.io/cdn/column/policy-proposal-example-useless.png)

[レポート] ISMS認証制度、なぜ今はもはや有効ではないのか?

韓国情報セキュリティ認証制度の技術的不条理と現実との乖離に関する分析レポート

概要と背景

韓国の情報保護管理体制(ISMSなど)およびセキュリティ適合性認証制度は、企業や機関のサイバーセキュリティを保証するための必須基準を提示してきました。しかし、急激に変化する技術環境や脅威の様相に比べ、一部の認証...

もっと読む

誰も想像できなかったことを成し遂げるPLURA

🎬 映画 イミテーション・ゲーム の名台詞

もっと読む“Sometimes it is the people no one imagines anything of who do the things that no one can imagine.”

“誰も想像しなかった誰かが、誰にも想像できないことをや...

今ハッキング攻撃が進行中か確認するには?

「目に見えないハッキングの脅威、今も進行中かもしれません」

ハッキングはある日突然発生するものではありません。

🔓 静かに、深く侵入し、内部システムのどこかで目立たず進行中である可能性の方が高いです。

- すでにハッカーがバックドアを仕掛けているかもしれません。

- 今この瞬間、誰かがデータを盗んでいるか...

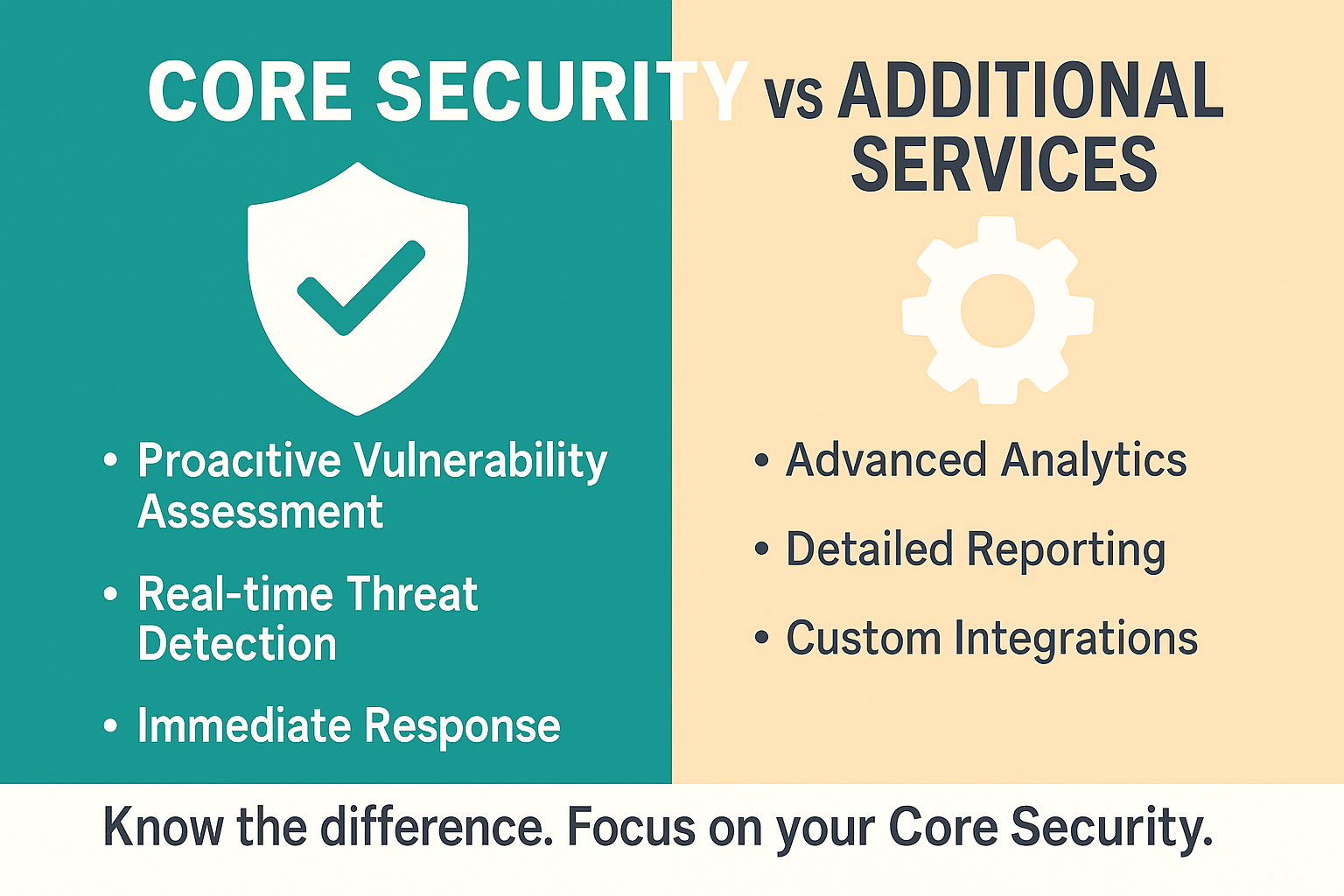

情報セキュリティのコア vs 補完的サービス:中核と補助要素の区別

🔒情報セキュリティの真の核心は、最終的に外部のハッキング攻撃を防ぎ、異常な兆候を早期に検知して迅速に対応することです。

しかし、セキュリティ領域が広範だからといって、すべてが同じ優先順位を持つわけではありません。

実際のハッキング状況に即応するために、以下の4つの中核サービス領域(事前の脆弱性診断、...

もっと読む

BPFDoor マルウェア検知ツール比較分析

🔍 概要

2025年4月以降、国内の主要なLinuxサーバー環境を標的とした BPFDoor バックドアマルウェア の感染事例が多数報告されています。

このマルウェアはポートを開けずに外部コマンドを受信でき、BPFフィルターを通じて パケットフィルタの回避、メモリ常駐型リバースシェル、偽装プロセスの...

もっと読む