IPSの進化とセキュリティ環境の変化

🔐 侵入防御システム(IPS、Intrusion Prevention System)は、セキュリティ技術の重要な構成要素であり、ネットワークやホスト(サーバーやPCなど)上でさまざまな脅威を検出し、それを阻止する役割を果たします。

しかし、次のような大きな変化により、セキュリティ環境は大きく変わりました。

- 暗号化トラフィックの増加:ウェブサイトやサービスがHTTPSなどの暗号化を広範囲に適用することで、ネットワーク上で平文(内容がそのまま見えるデータ)として送受信されるトラフィックは急激に減少しました。

- パブリッククラウドの普及:多くの企業がサーバーやサービスをクラウド(例:AWS、Azure、GCPなど)へ移行することで、セキュリティモデルも大きく変化しました。

以下では、IPS技術がどのように進化しているのか、そして現代においてどのようなセキュリティ対策が重要であるのかを簡単に説明します。

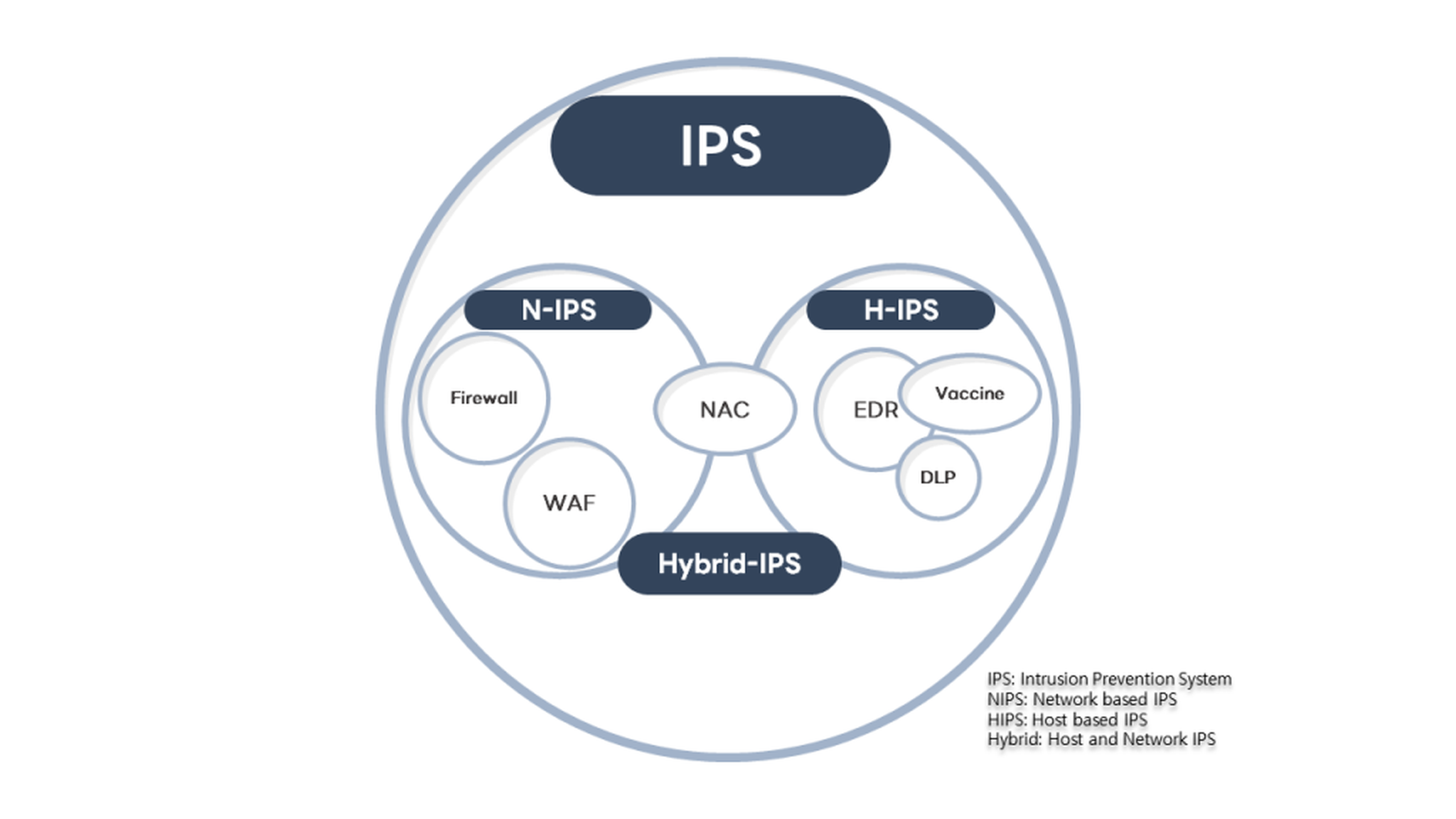

1. IPSの種類

IPSは大きく NIPS(Network-based IPS)と HIPS(Host-based IPS)に分類されます。

-

NIPS(ネットワーク型IPS)

- ネットワーク上のトラフィックをリアルタイムで監視し、攻撃パターンを検出するとブロックします。

- 過去には、社内ネットワークやデータセンターを保護する重要なシステムとして利用されていました。

-

HIPS(ホスト型IPS)

- 個々のサーバーやPCなどの「ホスト」内で動作し、OSやソフトウェアの異常な動作を監視・防御します。

- 現在では、クラウドや分散環境(コンテナ、仮想マシンなど)で広く利用されています。

2. NIPSの衰退

1990年代から2000年代初頭にかけて、ネットワークトラフィックの多くは平文で送信されていました。この時代のNIPSは、データの内容を直接解析し、攻撃を効率的に検出することができました。

しかし、2010年代以降、HTTPS(暗号化されたWeb通信)などの暗号化トラフィックの増加により、NIPSがパケットの内部内容を解析することが難しくなりました。

- かつてのようにパケットを直接解析して攻撃の有無を判断することが困難になりました。

- 暗号化を復号(解読)するには、追加のコスト(サーバーリソース、ライセンスなど)と高度な技術が必要になります。

この結果、NIPSだけでは最新の攻撃を防ぐことが難しくなりました。

参考: 暗号化率はサービスや国によって異なりますが、現在の暗号化トラフィックは全体の99%以上を占めています。

3. Snortのようなプログラムの変化

かつては、SnortのようなオープンソースのNIDS/NIPS(侵入検知/侵入防御)プログラムが主流でした。

- Snortは、ネットワークトラフィック解析に最適化されたルールベースのエンジンとして有名でした。

しかし、暗号化トラフィックの増加により、ネットワークパケットを直接解析する方式だけでは十分ではないという指摘がされています。

- Snort自体は現在も開発・維持されていますが、セキュリティの重点領域はホストやエンドポイント(サーバー、PC)側の保護、さらには**次世代ファイアウォール(NGFW)**などに移行しています。

4. HIPSへの重心移動

HIPS(Host-based IPS)は、サーバーやPC内部で動作するセキュリティプログラムであり、OSやアプリケーションレベルで攻撃の試みを検出・防御します。

- 暗号化の影響を受けない: ネットワーク上のデータが暗号化されていても、ホスト内部では最終的に復号された状態で処理されます。そのため、HIPSはプロセスやファイル、メモリの変化を監視し、不審な動作を検出できます。

- クラウド環境に適応: 企業がパブリッククラウド(AWS、Azure、GCPなど)を活用する中で、それぞれのクラウドサーバー(ホスト)に直接導入されるHIPSのほうが、より効果的なセキュリティ対策と評価されています。

5. HIPS中心のセキュリティが必要な理由

-

暗号化トラフィックの問題を克服

- NIPSでは確認が難しい暗号化された内部データの流れも、ホスト内部で直接監視できます。

-

分散システムの保護

- 現代のIT環境では、サービスが複数のサーバーやコンテナに分散して動作しています。このような環境では、各ホストレベルで攻撃を防ぐことが、全体的なセキュリティ確保につながります。

-

スケーラビリティに優れる

- クラウド環境では、サーバー(ホスト)が自動的に追加・削除されます。このとき、HIPSエージェントを事前に設定しておけば、新しいホストにも自動的に適用され、容易に拡張が可能になります。

✍️ 結論および要約

現代のセキュリティ環境は、暗号化トラフィックの広範な利用とパブリッククラウドの急速な普及という2つの大きな変化を迎えました。

- 過去: NIPSがネットワーク層で平文トラフィックを分析し、強力な防御を実現

- 現在: 暗号化が一般化し、分散型・クラウド環境が増加したことで、ホストレベルでの防御(HIPS)が重要に

そのため、従来はNIPSのみを使用していた企業も、HIPSを積極的に導入したり、NIPS+HIPSのハイブリッド運用を検討するようになっています。

✅ 重要ポイントまとめ

- NIPSは平文ベースの時代には有効だったが、暗号化が一般化した現在では限界がある

- SnortなどのNIPS中心のソリューションは依然として開発・運用されているが、HIPS技術が台頭している

- パブリッククラウドのホストレベルのセキュリティ確保のため、HIPSが不可欠に

💡 PLURA-XDR: このトレンドに対応し、ホストベースの防御とリアルタイム異常行動分析を強化することで、企業のサーバーやクラウドリソースを安全に保護します。

注意

- 本文書に記載されている統計数値(例:「99%が暗号化」)は、サービスや市場の状況によって異なる場合があり、実際の値と一致しない可能性があります。

- 一部の参考資料は例示に過ぎず、正確な研究結果や公式レポートの代替とはなりません。