情報セキュリティのコア vs 補完的サービス:中核と補助要素の区別

🔒情報セキュリティの真の核心は、最終的に外部のハッキング攻撃を防ぎ、異常な兆候を早期に検知して迅速に対応することです。

しかし、セキュリティ領域が広範だからといって、すべてが同じ優先順位を持つわけではありません。

実際のハッキング状況に即応するために、以下の4つの中核サービス領域(事前の脆弱性診断、予防、検知と対応、セキュリティ運用管理)を最も重要な軸として提案します。

1) 事前の脆弱性診断(Proactive Security)

システム運用の過程で発生し得る脆弱性を事前に見つけ出し、これにより潜在的なセキュリティ脅威を先制的に遮断します。

- 中核要素:脆弱性診断ツール(Vulnerability Assessment)

- 主な機能:

- ソフトウェア、OS、ネットワーク構成の脆弱性検出

- 組織内セキュリティポリシーの遵守状況確認

継続的に行われる事前診断は、後に発生し得る侵害事故の可能性を大幅に下げる核心的な活動です。

“脆弱性診断には初期投資が必要ですが、それを怠るとハッキングの成功率が著しく上がります。したがって、必須の投資領域として分類するのが合理的です。”

2) 予防(Prevention)

どんなに安全な環境でも、攻撃者は最初の侵入経路を狙います。これを遮断するためにWAF(Webファイアウォール)が代表的な役割を果たします。

- 中核要素:Webファイアウォール(WAF)

- 主な機能:

- Web攻撃(OWASP TOP10など)の事前遮断

- SQLインジェクション、XSSなどの脆弱性悪用の防御

- アカウント乗っ取り、クレデンシャルスタッフィング攻撃の防御

サーバーに入ってくるWebトラフィックを中間でフィルタリングし、異常なパターンのアクセスを事前に遮断することで大規模な被害を防ぎます。

“WAFはSIEMと連携してログインページに対するクレデンシャルスタッフィングや総当たり攻撃を検知し、

異常なリクエスト(短時間での大量試行、既知の漏洩アカウントリスト使用など)を根本的に遮断できます。”

3) 検知と対応(Detection & Response)

高度化された攻撃(APTなど)は、単なるファイアウォールだけでは完全に遮断できません。

したがって、エンドポイント(サーバー、PCなど)で発生する各種イベントをリアルタイムで検知し、侵害を確認したら即時遮断する必要があります。

- 中核要素:

- EDR(Endpoint Detection & Response)

- 高度な統合セキュリティ分析(Advanced SIEM/XDR)

- MITRE ATT&CKベース

- 主な機能:

- APT(Advanced Persistent Threat)攻撃の遮断

- Webシェル、バックドア、ランサムウェアの遮断

📉 単なるsyslog収集はコアからは遠い

- 一部の組織では多様なセキュリティ製品から出力されるsyslogを統合し、SIEMに連携することがあります。

- しかしWeb本文分析や運用サーバーの監査ログ(audit)など実際の侵害指標を深く扱えない場合、

単なるログ集計以上の効果は期待しにくいです。 - このような単なるログ収集目的のSIEM連携は中核的な検知/対応業務とは言い難く、

IT運用部門でポリシーに基づき運営される方が適している場合もあります。

🎯 高度な侵害検知と対応にはPLURA-EDR/XDRが不可欠

- EDR:エンドポイント(サーバー/PCなど)で発生する異常な行動をリアルタイムで収集・分析し、即時遮断が可能です。

- 高度な統合セキュリティ分析(XDRなどの形態):

- WAF、EDRから収集されたパケットやログを相互に連携

- ゼロデイ攻撃やクレデンシャルスタッフィングのような複合攻撃を早期に識別

- Web本文分析および**サーバーの監査ログ(audit)**までカバーし、実際の侵害事例を迅速に把握

結論として、単なるsyslog中心のSIEM運用ではなく、

PLURA-EDRやPLURA-XDR(統合検知・対応)のようにさまざまな侵入の痕跡を総合的に分析できる体制を構築してこそ、

“検知と対応”を適切に遂行できます。

4) セキュリティ運用管理(オーケストレーションおよび自動化)

多様なセキュリティシステムを連携し、対応速度を上げるための自動化された構造が核心です。

-

中核要素:SOAR(Security Orchestration, Automation and Response)

-

主な機能:

- イベント発生時に自動でチケットを生成し、対処プロセスをトリガー

- セキュリティソリューション間の統合・連携ワークフローを設計

- 対応の優先順位に応じて、自動または手動の対応体制を構築

“セキュリティ運用の自動化は、検知後の対応を人の手作業なしで迅速に行うために不可欠です。したがって単なる運用要素ではなく、検知/対応を完成させる中核的な軸です。”

⚠️ SOARが必ず中核セキュリティに分類されるべき理由

ハッキング攻撃はいつでもどこでも、24時間365日発生し得るため、それに対する即時対応体制が必要です。SOARはこのような自動対応を可能にする核心ツールです。人の介入なしに攻撃を認知し、遮断できる構造を作るには運用自動化が不可欠です。

ただし、この自動化対応が正確に機能するための前提条件があります。

それは、SIEMによって90%以上の攻撃が事前に検知・確認されることです。攻撃検知の信頼性が低ければ、自動対応はむしろ誤った遮断や誤作動を引き起こす可能性があります。

したがって、SOARはSIEMの精密な検知に基づき完成される検知/対応体制の最後の柱として見なされるべきであり、これは中核セキュリティサービスとしての地位を十分に有しています。

コアセキュリティサービスの核心価値は、必ず対価を支払うべき領域であるという点です

コアセキュリティサービスは企業の存続に直結する領域であり、可用性や予算の問題で妥協してはいけません。

攻撃が発生した場合、即時に対応しなければ、金銭的・評判的損失のみならず、事業そのものが崩壊する可能性があります。

したがって、コアセキュリティは「企業の存続がかかった領域であり、必ず投資すべき」と見るのが合理的です。

🔷 情報セキュリティ運用管理サービス(補完的要素)の拡張一覧

以下に列挙されたサービスは、ポリシー的・管理的目的や特定環境に特化したセキュリティ機能を担います。

つまり、リアルタイムな侵害検知・対応(コア業務)よりも運用・行政的な側面が強調される「補完的セキュリティサービス」です。

1. 継続的システムモニタリング(Monitoring)

- 簡単な要約:サーバー/ホストのCPU・メモリ・ディスク・ネットワーク使用量などを常時チェックし、障害予防や性能最適化を目的として運用

- 主な機能:

- リソース使用率のリアルタイム監視

- 異常兆候発生時の通知と対処(例:自動スケール、アラート送信)

- 運用型セキュリティである理由:

- 主目的がサービス可用性(障害予防)であり、侵害対応とは焦点が異なる

- ただし、CPU過負荷や不審プロセスなど攻撃兆候になる可能性もあり、セキュリティチームとの連携でシナジーが期待できる

2. アカウント・権限管理

- 簡単な要約:内部ユーザー(従業員)や外部協力会社のアカウントを効率的に運用し、高リスク権限を制御します。

- 例ソリューション:IAM(Identity & Access Management)、PAM(Privileged Access Management)、SSO、MFA、アカウントライフサイクル管理など

- 運用型セキュリティである理由:アカウント発行/解除、アクセス権再設定、セキュリティポリシー遵守確認などを継続的に管理する必要があるため

「金融業や政府機関など特定業種では、IAM/PAMが法的必須レベルで、コアのように運用されます。」

3. ネットワークセキュリティ監視・分析

- 簡単な要約:トラフィックフローやパケット情報などを総合的に監視し、ネットワーク層で異常を検知しポリシーで制御します。

- 例ソリューション:IDS/IPS、NDR、NetFlow分析、アンチDDoSソリューションなど

- 運用型セキュリティである理由:各種ネットワーク機器(スイッチ、ルーター、FW)とのポリシー連携・ログ管理を常時実施する必要があるため

4. データ保護・管理

- 簡単な要約:企業の中核資産であるデータが流出や不正アクセスされないよう体系的に保護します。

- 例ソリューション:DLP、DRM、データマスキング、DBアクセス制御、暗号化・キー管理など

- 運用型セキュリティである理由:個人情報・決済データなど機微データを扱うための規制遵守(GDPR、ISMS-P等)が中核だからです

5. クラウドセキュリティ・管理

- 簡単な要約:AWSやAzureなどクラウド環境におけるセキュリティリスクを識別し、資産を安全に運用します。

- 例ソリューション:CASB、CSPM、CWPP、コンテナセキュリティなど

- 運用型セキュリティである理由:クラウド設定ミス(公開バケット等)やマルチクラウド環境での資産把握など継続的ポリシー・構成の確認が必要です

6. アプリケーションセキュリティ管理

- 簡単な要約:アプリ開発・運用フェーズで発生する脆弱性を発見し、セキュリティを強化します。

- 例ソリューション:SAST/DAST、SCA、APIセキュリティ、Web脆弱性スキャナーなど

- 運用型セキュリティである理由:開発中に定期スキャンやコードレビューが必要で、公開後も継続的アップデートが必須です

7. エンドポイントセキュリティ管理

- 簡単な要約:PC、モバイル、IoTなど多様なエンドポイントのマルウェア/ランサムウェアリスクを防御します。

- 例ソリューション:アンチウイルス、アンチマルウェア、USB管理、MDM/MAMなど

- 運用型セキュリティである理由:ユーザー端末を常に最新のセキュリティ状態に保ち、ポリシー違反機器を制御・隔離する活動です

8. 脅威インテリジェンス・分析

- 簡単な要約:公開脆弱性情報や攻撃グループの動向を収集・分析し、セキュリティポリシーに反映します。

- 例ソリューション:CTI、サンドボックス分析、ハニーポット運用、脅威フィード連携など

- 運用型セキュリティである理由:収集した情報を基に内部ポリシーを継続的に更新し、意思決定に活用するからです

9. メール・メッセージセキュリティ

- 簡単な要約:フィッシングやスパムメール、悪意リンクなどを遮断し、社内メールの安全性を維持します。

- 例ソリューション:メールゲートウェイ、メール暗号化/フィルタリング、フィッシング防御など

- 運用型セキュリティである理由:フィルタルールの継続更新、ユーザー教育、スパム報告プロセスが伴うためです

10. 規制遵守・監査

- 簡単な要約:法律・業界ごとのコンプライアンス要件を満たし、内部統制とポリシー実施を監査ログで検証します。

- 例ソリューション:GRC、ISMS-P/ISO27001管理、監査ログ管理、コンプライアンスモニタリングなど

- 運用型セキュリティである理由:定期監査と証拠記録が必須であり、行政的業務とログ管理が中心になります

11. 物理的セキュリティ管理

- 簡単な要約:データセンターやオフィスの入退室管理やCCTV監視など、物理的侵入を防御します。

- 例ソリューション:入退室システム、CCTV、生体認証入退室、スマートロックなど

- 運用型セキュリティである理由:現場機器保守、アクセス権変更、CCTVログ保存・確認など常時運用が必要です

12. その他特化型セキュリティソリューション

- 簡単な要約:業種や技術に特化した分野でカスタムセキュリティを実行します。

- 例ソリューション:デジタルフォレンジック、ブロックチェーンセキュリティ、OT/ICSセキュリティ、AI異常検知など

- 運用型セキュリティである理由:各業界・技術の基準や規制を満たすため、カスタム運用と教育が不可欠です

「ネットワーク分離、ネットワーク連携、VDI などは、公共・金融分野において規制遵守および内部ネットワークの保護のために必須化されることもあります。」

結論として、このリストに挙げたサービスはすべてセキュリティに一定の役割を果たしますが、

‘リアルタイムの侵害検知および対応(コア)‘とは異なり、ポリシー・運用・規制遵守など

継続的な管理と行政的手続きがより重視される補完的運用セキュリティの領域です。

補完サービスは企業の状況に応じて選択可能

- 上記の補完サービスはいずれも重要になり得ますが、コアセキュリティのように「絶対に必要」というわけではありません。

- 予算・可用性・規制上の課題などに応じて、どのレベルまで導入するかを調整可能である点がコアとの違いです。

- 例:スタートアップ企業は初期段階ではWAF・EDRを中心にコアセキュリティに集中し、DLPやDRMといった補完サービスは後回しにすることができます。

なぜ補完サービスでなければならないのか?

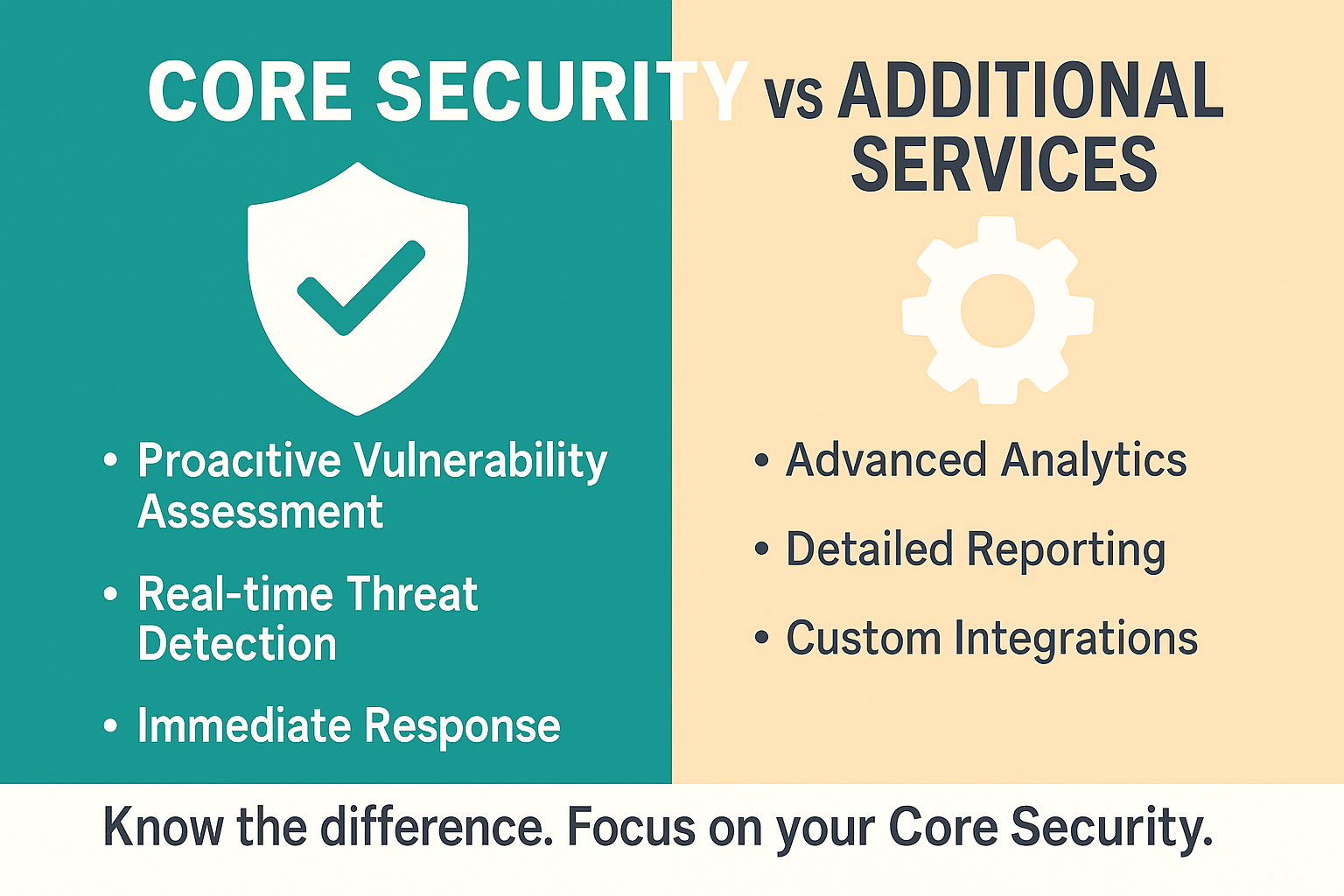

🆚 情報セキュリティのコア vs. 補完的サービス

一般的に、大企業や金融機関のようにセキュリティが特に強調される組織ほど、数十種類以上のセキュリティソリューションを使用しています。場合によっては100種類以上導入することもあります。

このように多様な管理およびモニタリングサービスが存在しますが、その中で『攻撃の発生 → 検知 → 対応』に直結するものはごく一部にすぎません。

- コアセキュリティ:前述の事前脆弱性診断、防御(WAF)、検知/対応(EDR/XDR)、セキュリティ運用管理(SOAR)

- 補完的運用要素:政策的・管理的目的(規制遵守、アカウント/権限管理、データ保護、クラウドセキュリティ、物理的セキュリティ、持続的システムモニタリングなど)

「補完的」という表現は「重要でない」という意味ではありません。

これはリアルタイムの侵害検知と対応とは異なり、政策的・運用的な側面が強いことを説明するための区分にすぎません。

補完サービスも「セキュリティ」であるが、焦点と目的が異なる

補完サービスといって「必要ない」という意味ではなく、

アカウント管理(IAM/PAM)やデータ保護(DLP、DRM)などは、企業全体のセキュリティを維持する上で一定の役割を果たします。

企業・機関によっては、一部の補完サービスが「コア」となる場合もあります。

例えば、金融業界では個人情報保護(DLP)やアクセス制御(IAM)が法的義務として要求されるため、

これらのサービスはコアのように必ず導入しなければならない場合もあります。

つまり、組織の特性・規制環境によっては、補完サービスのいくつかがコアレベルに格上げされる可能性があることを認識しておく必要があります。

ただし、ハッキング攻撃に即時の対処が求められるコアセキュリティ(WAF・EDR/XDRなど)とは異なり、

補完サービスは運用・規則遵守に基づいて常時管理が必要な**「運用型セキュリティ」**領域に近いです。

- コアセキュリティ業務:

- 攻撃発生時に即時対応が必要なリアルタイム性

- 侵害の識別・遮断、インシデント分析および対応

- コストがかかっても企業存続のためには妥協不可

- 補完的運用要素:

- ポリシーベースのアカウント/権限管理、ログ保存、規則遵守

- 常時運用業務(ヘルプデスク、機器運用など)

- 必要性と優先順位を企業状況に応じて調整可能

⚠️ セキュリティチームの能力分散:補完サービスがもたらす現実的な問題

実際にはセキュリティチームが業務の70〜90%をアカウント管理、権限設定、監査ログ準備などの「補完的運用業務」に費やすことが多いです。

その結果、侵害インシデント対応能力や脅威インテリジェンス分析などに投入する時間が不足し、セキュリティチームの専門性や士気の低下という悪循環に陥ります。

「アカウント申請・廃止プロセスでは『リスクのある権限』に対してセキュリティチームが最終承認を行い、ITチームが発行を実行。

ネットワークログの誤検知処理も一次はITチームが対応し、規則違反はセキュリティチームが最終判断。」

IT管理部門への補完サービスの移管という方針

- 補完サービス(アカウント管理、機器運用、ログ整理など)の多くは「セキュリティポリシーに従って運用」するだけで対応可能です。

- 権限申請・廃止、デバイス管理などの業務はIT管理部門(ヘルプデスク、インフラ運用チームなど)に移管可能であり、これによりセキュリティチームはコア業務(攻撃検知・対応、脆弱性管理)に集中できます。

📌 核心アイデア:

- セキュリティチームはポリシー策定、統制ルール定義、インシデント対応に集中

- IT管理部門はセキュリティチームのポリシーをもとに補完サービスを実行・運用

- 定期的なレビュー・監査を通じてセキュリティチームが統制を維持しているかを確認

結論:「補完サービス = 不要」ではなく、「焦点」が異なる領域である

セキュリティのコアはリアルタイム侵害検知と対応であり、これはコストを惜しめず企業の存続に直結する領域です。

補完的な運用要素は政策的・管理的側面からセキュリティを支援し、規則遵守を保証する役割を担います。

(ただし、一部の補完サービスは企業・機関の特性によってコアとして運用すべき場合もあります)

✅ しかし、セキュリティチームがすべての補完サービスを抱え込み、コア業務に集中する時間が奪われるのは深刻な問題です。

これを解決するためには、

- セキュリティチームが中核的な統制権限と即時対応能力を維持し、

- 補完的な運用業務をIT管理部門に分散し、

- 協力体制を構築するモデルが必要です。

このように業務を再編成することで、組織全体のセキュリティ水準を向上させ、セキュリティチームの専門性と士気も維持できます。

✨ Tip

- セキュリティソリューションの機能重複を点検し、統合管理の方針を検討します。

- コアセキュリティシステム(WAF、EDR、XDRなど)は定期的に点検・更新して最適な状態を維持します。

- 単純なsyslogベースのSIEM連携は運用効率の面でIT管理部門が担当し、実際の侵害指標分析は高度な検知ソリューションが担う構造が推奨されます。

- 人材の能力強化(セキュリティ意識教育、専門人材育成)も並行して行い、セキュリティ効果を最大化する必要があります。

✅ 結論として、情報セキュリティにおいては『検知と対応』が何よりも重要です。

補完的な運用要素も重要なセキュリティ活動ではありますが、「セキュリティチーム本来の業務」とは焦点が異なります。

最終的には組織内の役割を効率的に分担し、セキュリティチームがハッキング防御と迅速な対応に集中できる構造を構築することが、真のセキュリティ強化への近道です。

📖 あわせて読みたい

- 多層・多段防御、本当に必要か?

- 必要な時に必要なセキュリティを選びましょう:PLURA vs. 既存セキュリティソリューション

- オンプレミスDDoSの時代は終わった

- セキュリティは保険か?

- ゼロデイ攻撃への対応戦略

- 情報セキュリティ製品選定チェックリスト

- Webアプリケーションファイアウォール(WAF)の理解