BPFDoor マルウェア検知ツール比較分析

🔍 概要

2025年4月以降、国内の主要なLinuxサーバー環境を標的とした BPFDoor バックドアマルウェア の感染事例が多数報告されています。

このマルウェアはポートを開けずに外部コマンドを受信でき、BPFフィルターを通じて パケットフィルタの回避、メモリ常駐型リバースシェル、偽装プロセスの実行 といった高度な動作を行います。

そのため、KISA(韓国インターネット振興院)、PLURA-XDR、A社、B社 など、さまざまな機関および企業が対応ツールを配布しています。

本記事では、KISAが提供する公式チェックガイドに基づき、各ツールの検知範囲をチェックリスト基準の10項目で比較し、推奨される組み合わせを提案します。

🛠️ BPFDoor 検知チェックリスト

1. ミューテックス / ロックファイルの確認

/var/run/ パス内の .pid、.lock ファイルのうち、サイズが0バイトで権限が644のファイルが存在するかを確認します。

sudo stat -c "%a %s %n" /var/run/*.pid /var/run/*.lock 2>/dev/null | awk '$1=="644" && $2==0 {print $3}'

2. 自動実行スクリプトの確認

/etc/sysconfig/ パスに [-f <ファイル>] && <ファイル> 形式の自動実行構文が挿入されているかを点検します。

sudo grep -Er '\[\s*-f\s+/[^]]+\]\s*&&\s*/' /etc/sysconfig/

- BPFDoor 亜種マルウェア約70種を自社でテストした結果、KISAが提供するマルウェア点検ガイドでは該当する /etc/sysconfig/ の変更事項は確認されませんでした。そのため、本項目はチェックリストには含めますが、評価からは除外します。

3. BPFフィルタの存在確認

BPFDoorはBPFフィルタを登録してパケットを直接処理します。フィルタにマジックナンバーが存在する場合、感染の可能性が高くなります。

sudo ss -0pb | grep -E "21139|29269|960051513|36204|40783"

4. RAWソケットを使用するプロセスの確認

SOCK_RAW または SOCK_DGRAM タイプのソケットを使用しているプロセスを確認します。

sudo lsof 2>/dev/null | grep -E "IP type=SOCK_RAW|IP type=SOCK_DGRAM" | awk '{print $2}' | sort -u | xargs -r ps -fp

5. 環境変数の異常の有無

BPFDoorはしばしばシェル環境変数を操作し、履歴を残さないようにします。以下のような値が同時に設定されているプロセスには注意が必要です:

HOME=/tmpHISTFILE=/dev/nullMYSQL_HISTFILE=/dev/null

sudo tr '\0' '\n' < /proc/[PID]/environ

6. 疑わしいポート使用状況の点検

特定のポート(8000、42391〜43390)がリスニングされているかを点検します。これらのポートはBPFDoorの基本的な通信ポートとして使用されたことがあります。

sudo netstat -tulpn | grep -E ":8000|:4239[1-9]|:43[0-3][0-9][0-9]"

7. 偽装プロセス名の存在有無

BPFDoorは abrtd、udevd、pickup などの正常なプロセスに偽装します。実行中のプロセスの中でこれらの名前を持つ項目が、実際に該当するバイナリから実行されているかを確認する必要があります。

sudo ps -ef | grep -E 'abrtd|udevd|cmathreshd|sgaSolAgent|atd|pickup'

8. 文字列ベースの疑わしいバイナリ検出

疑わしいファイルに以下のような文字列が含まれているかを strings コマンドで確認します。

MYSQL_HISTFILE=/dev/nullttcompat:f:wiunomc

sudo strings -a -n 5 <의심파일> | grep -E 'MYSQL_HISTFILE=/dev/null|ttcompat|:f:wiunomc'

- :f:wiunomc のような文字列はユニークですが、ttcompat は正常なプロセスの可能性もあり、MYSQL_HISTFILE=/dev/null はバックドアやマルウェアが履歴記録を回避する目的で頻繁に使用されるため、BPFDoor 専用の検出目的としてはユニークとは言えません。そのため、本項目はチェックリストには含めますが、評価対象からは除外します。

9. SHA256 ハッシュベースの検出

BPFDoor に関連するサンプルのハッシュを基にファイルを検出することができます。

sudo find / -type f -size +15k -size -4M -exec sha256sum {} 2>/dev/null \; | \

grep -Ei 'c7f693f7f85b01a8c0e561bd369845f40bff423b0743c7aa0f4c323d9133b5d4|\

3f6f108db37d18519f47c5e4182e5e33cc795564f286ae770aa03372133d15c4|\

95fd8a70c4b18a9a669fec6eb82dac0ba6a9236ac42a5ecde270330b66f51595'

10. /dev/shm, /tmp パス内の疑わしいファイルの点検

BPFDoor はこれらの一時ディレクトリに痕跡を残すことがよくあります。実行中または削除された状態でもメモリに残っている場合があるため、点検が重要です。

# 実行ファイルの検出

sudo find /dev/shm /tmp -type f -executable -ls

# プロセスがこのパスで実行中か確認

ps -eo pid,cmd | while read pid cmd; do ls -l /proc/$pid/exe 2>/dev/null | grep -E "/dev/shm|/tmp" && echo "→ $cmd"; done

# 削除されたがメモリに存在する場合

ls -l /proc/*/exe 2>/dev/null | grep '(deleted)' | grep -E '/dev/shm|/tmp'

🧪 検出ツール別項目対応比較

| 項目 | 🛡 KISA(公式ガイドスクリプト) | PLURA-XDR | B社検出プログラム | A社検出プログラム |

|---|---|---|---|---|

| 1. ロックファイル確認 | ✅ | ✅ | ❌ | ❌ |

| 2. 自動実行確認 | ➖ | ➖ | ➖ | ➖ |

| 3. BPFフィルタ検出 | ✅ | ✅ | ❌ | ✅ |

| 4. RAWソケット検出 | ✅ | ✅ | ❌ | ✅ |

| 5. 環境変数検出 | ✅ | ✅ | ❌ | ❌ |

| 6. 疑わしいポート確認 | ✅ | ✅ | ❌ | ✅ |

| 7. 偽装プロセス確認 | ✅ | ✅ | ✅ | ✅ |

| 8. 文字列ベース検出 | ➖ | ➖ | ➖ | ➖ |

| 9. ハッシュベース検出 | ✅ | ✅ | ✅ | ✅ |

| 10. /dev/shm 実行ファイル検出 | ✅ | ✅ | ✅ | ✅ |

📊 総合スコア比較(8点満点)

| ツール | スコア | 評価 |

|---|---|---|

| KISA | 8 / 8 | ✅ 最高の精度(公式ガイド+スクリプト) |

| PLURA-XDR | 8 / 8 | ✅ リアルタイム検出と対応が可能 |

| B社 | 3 / 8 | ⛔ 自動実行/環境変数の検出に不備あり |

| A社 | 6 / 8 | ✅ 幅広い検出とカスタマイズ性の高さ |

🔍 詳細評価の要約

🛡 KISA

bpfdoor_bpf.sh、bpfdoor_env.shなどのシェルベースの点検スクリプトを含む- YARAルール、マジックシーケンスフィルタ、環境変数、削除ファイルの追跡まで対応したガイドスクリプト

🔐 PLURA-XDR

- リアルタイム行動検知ベースの XDR プラットフォーム

- メモリ上で動作するイベントを audit、Linux for Sysmon を通じて検出

- リアルタイムログ分析およびフォレンジック機能による追加対応が可能

ツール実行時のシステム負荷比較

📈 実行中のCPU使用率比較(Ubuntu 22.04基準)

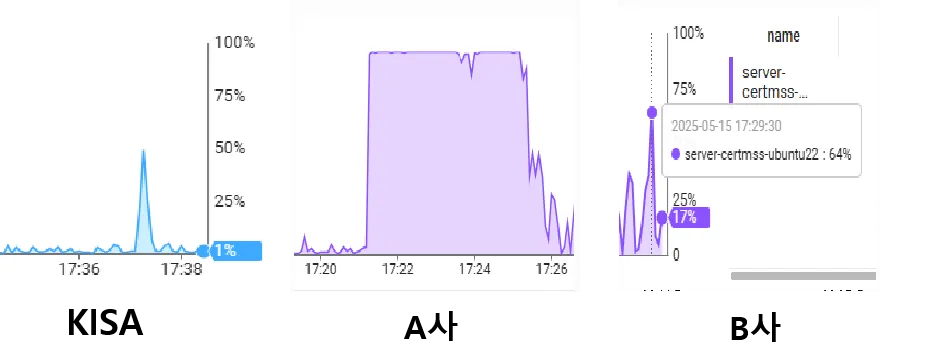

📌 【左:KISA / 中央:A社 / 右:B社 実行時の負荷グラフ】

A社ツールは分析開始直後に数分間CPU使用率が100%近くで維持され、これはプロセスツリーの探索やファイルハッシュ計算など、広範囲なカバレッジによる過負荷と解釈されます。

一方、B社スクリプトは一時的なピーク後にすばやく安定し、サーバー運用中でも並行使用がより容易です。

| ツール | 負荷率 | 備考 |

|---|---|---|

| KISA | 64%に一時上昇後に安定 | 初期ピーク後すぐに低下、軽量運用に適する |

| A社 | 100%の継続使用 | 静的分析工程で高リソース使用が続く |

| B社 | 17〜64%の範囲で一時上昇後に安定 | 初期ピーク後すぐに低下、軽量運用に適する |

📊 主要ソリューション別の長所と短所

| ソリューション | 長所 | 短所 |

|---|---|---|

| KISAガイド | ✅ 公信力のある公式資料 ✅ 多様な検出項目を提供 |

❌ リアルタイム検出不可 ❌ 手動チェックが必要 |

| PLURA-XDR | ✅ リアルタイム検出と自動対応が可能 ✅ eBPF悪用の攻撃も検出可能 |

|

| A社 | ✅ 多くのハッシュ値による多様なファイル検出 ✅ マルウェアの自動削除が可能 |

❌ 検出項目が限定的 ❌ 亜種の検出には限界あり |

| B社 | ✅ 多様な検出項目を提供 ✅ フォレンジック資料収集に有用 |

❌ 専門家によるチェックが必要 ❌ 広範囲な検出による負荷発生 |

🔚 PLURA-XDRを導入すれば、低リソースで高度なBPFDoor検出と対応を提供します。

✅ 結論と推奨組み合わせ

| 目的 | 推奨ツールの組み合わせ |

|---|---|

| 初期セキュリティチェック | KISAガイドスクリプト + I社 |

| セキュリティ運用の自動化 | PLURA-XDR |

| フォレンジック/侵害対応 | PLURA-XDR |

📖 関連資料のご紹介

- SKT USIMハッキング事件 総まとめ:流出原因、被害規模、対応方法まで

- SKTハッキングマルウェアBPFDoorの分析とPLURA-XDR対応戦略(検出デモ動画付き)

- SKTハッキングから見るNDR技術の限界:BPFDoorのようなステルス攻撃への対応法

- SIEM、導入して意味ある?ログ収集も分析もできないなら