외부 인터넷을 완벽히 차단한다면 완벽한 보안이 가능할까요? 다음 사례를 통해 그렇지 않음을 알 수 있습니다.

2008년 이란의 핵 시설이 해킹당했습니다. 해커는 스턱스넷(Stuxnet)이라는 웜 바이러스를 우라늄 농축 장비에 심고 원심분리기를 장기간 빠르게 회전시켜 스스로 고장 나게 하였습니다.

2018년에는 세계 최대 반도체 위탁 생산 기업인 대만 TSMC의 생산라인 3곳이 24시간 동안 중단되었습니다.

하루에 입은 피해액만 3,000억 원으로 추정됩니다.

두 경우 모두 외부 인터넷의 공격이 아닌 내부 관계자의 검증되지 않은 UBS 사용이 문제였습니다. USB는 일반적으로 데이터를 저장하는 용도이지만, 펌웨어 조작을 통해 마우스나 키보드의 입력장치로 사용될 수 있습니다. 또한 포맷하더라도 악성코드가 여전히 남을 수 있어 치명적인 해킹의 수단이 될 수 있습니다.

따라서 내부 시스템에서 USB 사용할 때는 각별한 주의가 필요합니다. 다음의 USB 사용에 대한 기본적인 수칙입니다.

1. 검증되고 출처를 신뢰할 수 있는 USB 장치만 사용합니다.

2. 사용 후 바로 PC에서 USB를 분리합니다.

3. 윈도우 사용자의 경우 USB 자동 실행 꺼두기를 설정합니다.

4. 업무용 USB를 분리하여 사용합니다.

5. 프루라를 통해 특정 USB를 등록하고, 등록되지 않은 USB 사용을 실시간 감시합니다.

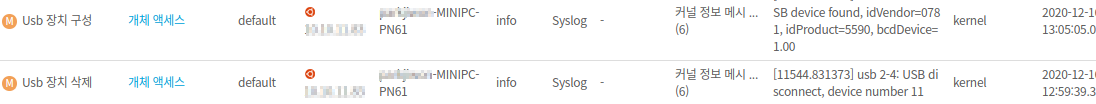

기본적으로 프루라는 외부저장장치 이용 시 다음과 같이 알려줍니다.

‘필터등록’을 이용하여 사전에 특정 USB를 등록한다면, 등록되지 않은 USB 사용 시 바로 알 수 있습니다.

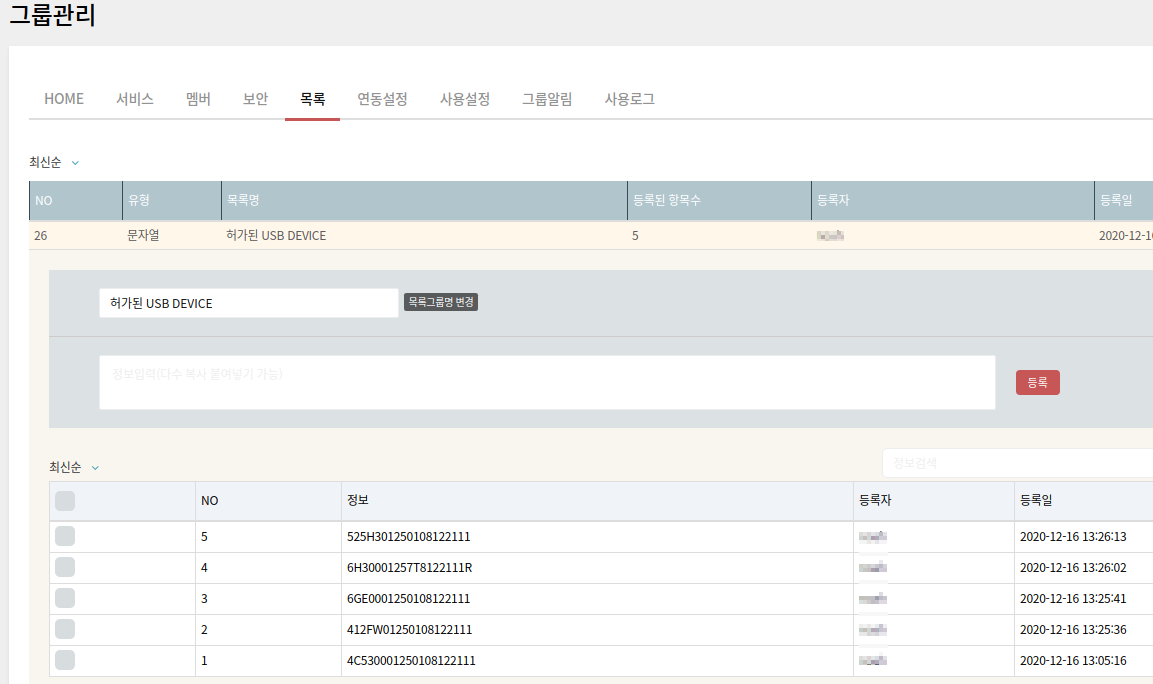

우선 ‘그룹관리‘에 임의의 항목을 생성하고 ‘허가된 USB의 시리얼 넘버를 그곳에 등록’합니다.

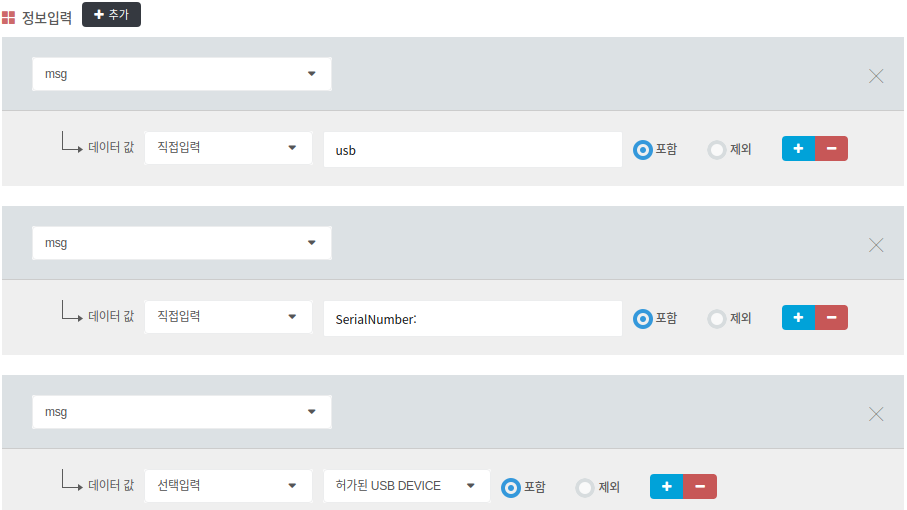

그리고 ‘등록필터’에 임의의 필터명을 등록합니다.

정보입력에 ‘usb’, ‘SerialNumber:’를 ‘포함’에 체크하고, 방금 만든 그룹명을 ‘제외’에 체크하여 등록합니다. (USB의 제품마다 변수명이 조금씩 상이할 수 있습니다)

이제 ‘그룹관리’에 등록되지 않은 USB의 사용은 다음과 같이 감지됩니다.

가장 정교한 보안 체계를 유지하고 있는 세계 글로벌 기업과 국가의 군사시설이 해킹된 원인은 허무할 정도로 단순한 실수였습니다. 하지만 그 실수의 결과는 천문학적인 경제적 피해와 국력의 감소를 야기했습니다.

외부의 보안만큼 내부의 보안 역시 철저히 지켜져야 합니다.

내부 블로그

참고 사이트

[1] 박순찬, 무심코 꽂은 USB, 하루만에 3000억원 날려, 2019.06.26, Chosun.com, 2020.12.16, ICT/미디어, https://bit.ly/387EO4i

[2] 안데르센, USB해킹 예방법을 알아봅시다, 2018.4.26, tistory.com, 2020.12.16, https://bit.ly/38czyMV

[/fusion_builder_column][/fusion_builder_row][/fusion_builder_container]