해킹 그룹 샤오치잉(Xiaoqiying)은 해킹 공격으로 18개 공공 기관 및 기업에게 피해를 주었다고 주장하고 있습니다.

각 해킹 피해 사례를 보도 자료를 이용하여 정리하였습니다.

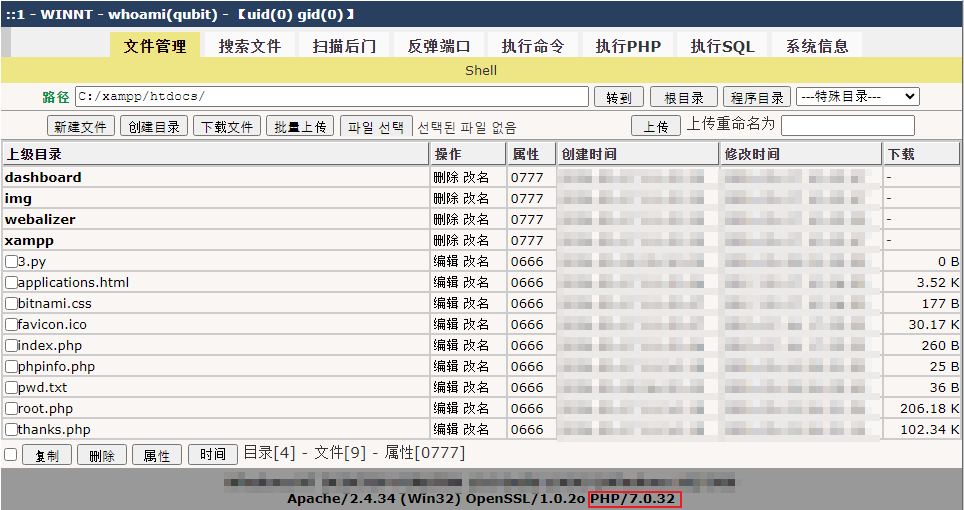

해킹에 사용된 주 경로는 웹 서버입니다.

피해의 결과로 홈페이지가 위변조되어 자신들의 로고로 첫 페이지를 변경했기 때문입니다.

홈페이지 위변조 후 더 치명적인 해킹 공격으로 발전할 수 있는데 대표적인 이후 공격으로는

1) 랜섬웨어 공격으로 시스템 파괴

2) 홈페이지를 통한 데이터 베이스에 접근하여 고객 정보, 기밀 정보를 가져가는 데이터 유출

3) 백도어를 숨겨 두고 내부 다른 시스템으로 APT 공격하거나

4) 백도어를 숨겨 두고 다른 회사에 APT 공격하는 서버로 활용하거나

여러 자료의 발표처럼 해킹 공격의 80%는 웹서버 공격에서 시작됩니다.

또한, 랜섬웨어 공격의 70%도 웹서버 공격을 경유하여 진행됩니다.

어떻게 웹 해킹 공격에 대응할 수 있을까요?

웹서버 공격을 방어하기 위하여는 반드시 웹방화벽(WAF, Web Application Firewall)을 사용해야 합니다.

문제는 웹방화벽 관리가 쉽지 않다는 것입니다.

1) 지속적으로 패턴 관리를 해야하며

2) 웹로그를 분석하여 웹방화벽에서 차단하지 못한 공격을 분석해야 합니다.

3) 웹방화벽 자체만으로 계정탈취 공격인 크리덴셜 스터핑 공격에 대응할 수도 없습니다.

웹방화벽은 웹 공격에 대응하기 위한 만능이 아닙니다. 무엇이 반드시 필요할까요?

웹방화벽은 단일 세션에서 공격인지에 대하여 판단한 세션 기반입니다. 그러므로 공격을 놓친다면 그대로 웹서버에 공격 코드가 전달됩니다.

결과적으로 웹서버의 로그를 분석하여 해킹 공격 코드가 남아 있는지 분석하는 것이 웹방화벽 우회 공격에 대응할 수 있는 유일한 방법입니다.

일부에서는 침입차단시스템(IPS, Intrusion Prevention System)으로 차단할 수 있다고 하지만, 실 환경에서는 불가능합니다.

침입차단시스템(IPS)은 웹 패킷 분석을 전문으로 하지 않습니다. 웹방화벽(WAF)에 비해 월등히 적은 탐지 룰을 가지고 있으므로, 일반적으로 웹방화벽(WAF)에서 놓친 공격을 탐지한다는 것은 불가능에 가깝습니다.

비교 예를 든다면, 웹방화벽(WAF)은 프로 리그 골키퍼로 침입차단시스템(IPS)은 유소년 골키퍼 수준으로 이해할 수 있습니다.

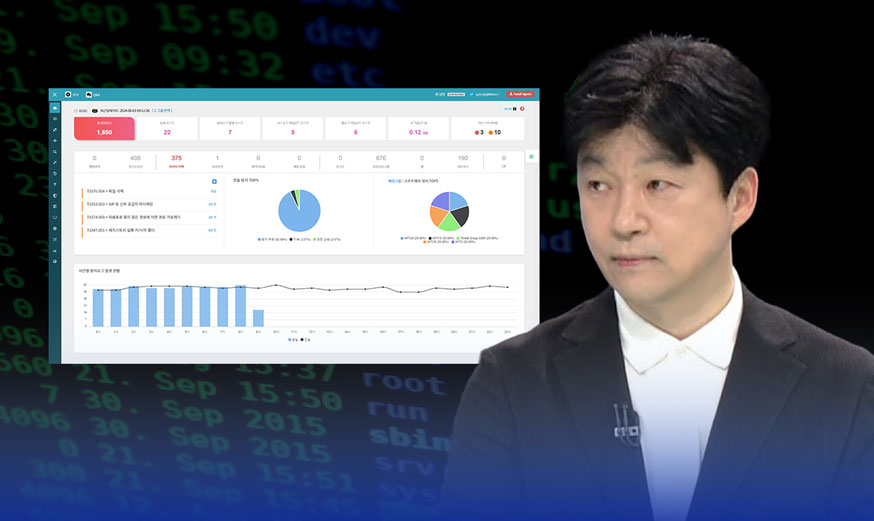

세계 최고 수준의 웹 해킹 대응 시스템 프로 콜키퍼 프루라(PLURA)

1. 프루라(PLURA)는 자체 웹방화벽(WAF)으로 안전하게 웹 공격을 실시간 차단합니다.

2. PLURA-SIEM과 연동하여 통계적인 이상징후 탐지를 제공하여 크리덴셜 스터핑 공격에 대응하고 있습니다.

3. 전체 웹로그로 웹 헤더와 본문 정보를 분석하여 알려지지 않는 공격에 대응해 드립니다.

참고 사이트 > 블로그

- 크리덴셜 스터핑 대응하기, http://blog.plura.io/?p=11797

- PLURA-WAF 데모, http://blog.plura.io/?p=15151

참고 사이트 > 매뉴얼

- PLURA-WAF, https://qubitsec.github.io/ko_manual_waf.html

- PLURA-SIEM, https://qubitsec.github.io/ko_dash_board.html