2020년 11월 국내 대형 유통 기업의 고객 정보가 암호화되는 해킹 사건이 발생했습니다. 추가적인 확산을 막기 위해 사내 네트워크를 차단하면서 영업활동이 잠시 중단되었습니다. 해커조직은 데이터 복구를 위한 조건으로 고액의 돈을 요구하며 협박하였고, 이로 인해 기업의 영업 활동과 브랜드 네임에 막대한 피해가 예상됩니다.

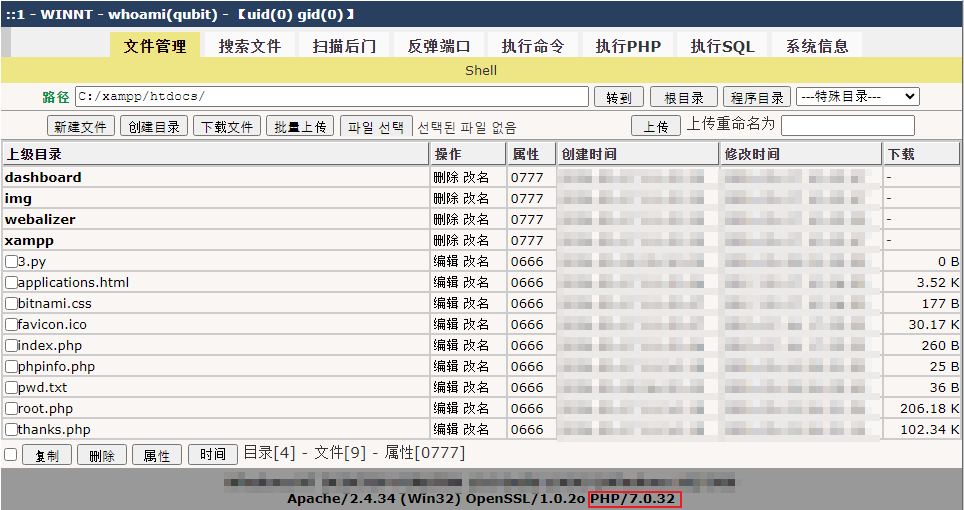

사용된 해킹 방식은 클롭이라고 밝혀졌습니다. 클롭 랜섬웨어란, 기업에서 사용하는 중앙관리서버(AD서버)의 관리자 계정을 탈취하고 OS 정보, 권한, 사용자 이름, 컴퓨터 이름 등 기본 정보를 획득해 기업 내부 시스템의 데이터를 암호화시킨 후 복호화를 빌미로 거액의 돈을 요구하는 해킹 수법입니다.

클롭 랜섬웨어는 이메일에 실행 파일(.exe), 워드(.doc)나 엑셀(.xls) 파일을 첨부해 유포되었으며, 최근 악성 스크립트(HTML)를 첨부하는 방식으로 진화하는 모습을 보입니다.

또한 일반 랜섬웨어와 달리 ‘Ammyy 해킹 툴’을 이용하여 접근한 서버의 정보를 파악하고 계정의 권한을 탈취합니다.

회사 직원들의 개인정보와 PC 정보를 담고 있는 AD 서버를 해킹하였기 때문에, 획득한 권한과 계정으로 윈도우 디펜더를 비롯한 다양한 백신 프로그램들이 비활성화 시켜 기업의 보안 체계를 무력화시킵니다.

한번 클롭 랜섬웨어에 표적인 된 기업은 지속해서 유사한 랜섬웨어의 공격을 받을 수 있기에 튼튼한 보안 체계를 수립하는 것이 중요합니다.

다음은 클롭 랜섬웨어를 방지할 수 있는 기본적인 수칙들입니다.

1. AD 서버를 운영하는 기업에서는 AD 서버 계정 보안 관리 강화

2. AD 관리자 및 관리자 그룹 계정 비밀번호 주기적 변경

3. AD 관리자 계정은 반드시 일반 업무용 AD 계정과는 반드시 분리하여 사용

4. AD 관리자 계정은 DC(Domain Controller) 외에 타 시스템에서 사용 금지

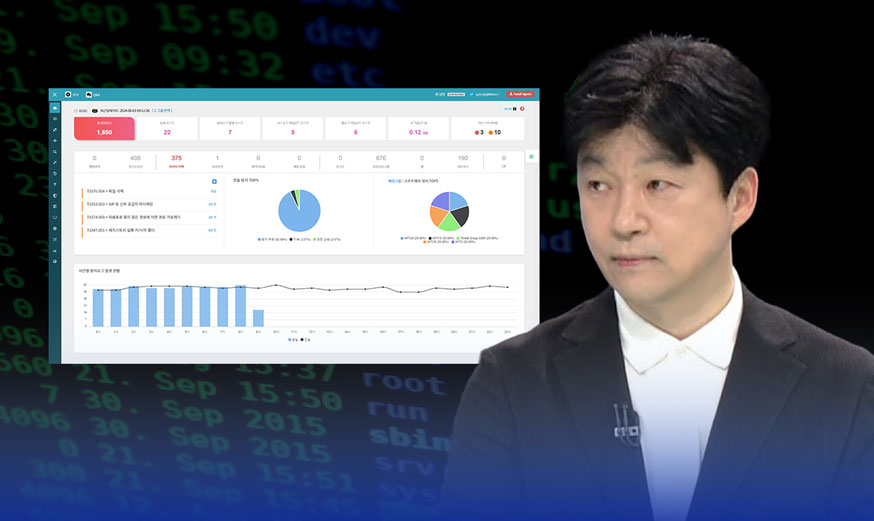

5. AD 서버에 프루라를 설치하여 계정 탈취를 실시간 감시

기업의 해킹 피해는 단순히 금전적인 피해로 끝나지 않습니다.

한번 무너진 기업의 신뢰를 회복하려면 긴 시간과 막대한 노력이 필요하기 때문입니다.

신뢰받는 기업이 되기 위해서는 신뢰받는 보안 솔루션이 필요한 이유입니다.

내부 블로그

참조

[2] 한국인터넷진흥원, 2019.02.22, “기업 윈도우 서버를 공격하는 신종 랜섬웨어 감염 확산 주의”, https://bit.ly/3rDFU0p, 2020.12.30

[3] 길민권, 2019.11.25, 클롭 랜섬웨어, 암호화 위해 윈도우 디펜더 및 백신 작동 정지시켜, 데일리시큐, https://bit.ly/3aUNPki, 2020.12.30, 이슈

[4] 양원모, 안랩, ‘클롭 랜섬웨어’ 피해 예방 위한 기업 보안수칙 발표, 2019-07-15 , 보안뉴스, https://bit.ly/34U7hK8, 2020.12.30