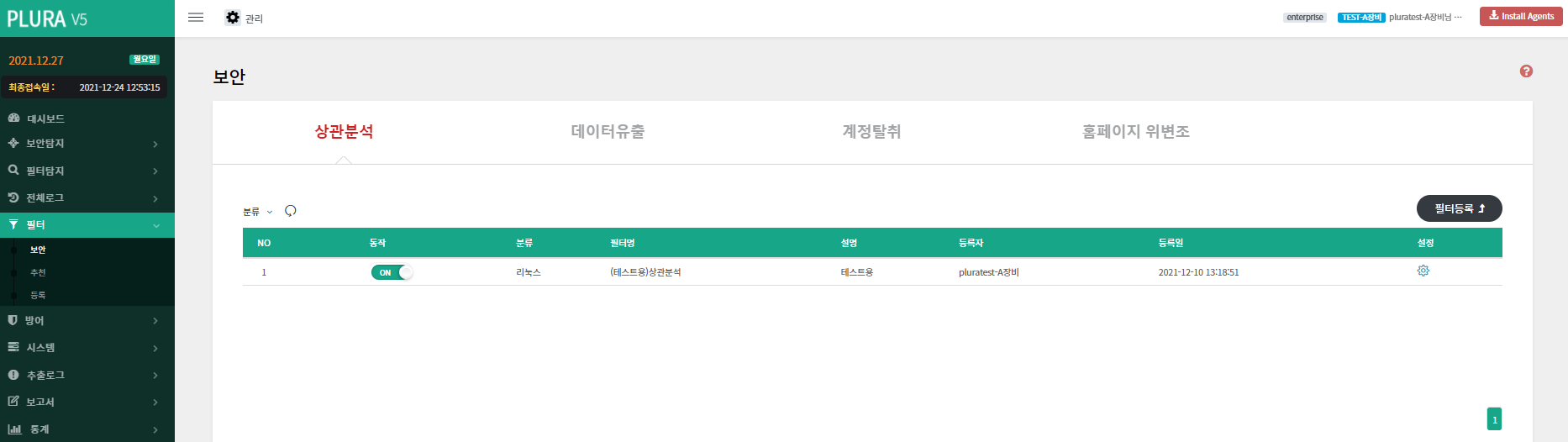

필터

고객 시스템에 취합되고 있는 모든 이벤트 로그에서 해킹이나 위험도가 높은 로그가 발생되면 실시간으로 알려주는 기능을 제공하며, 이를 위해 필터 등록은 필수입니다. 서비스 설치 후 자동으로 등록되는 추천필터와 원하는 필터를 등록할 수 있는 보안/등록필터 기능이 있습니다. 필터 보안필터 : http://blog.plura.io/?p=12051 상관분석 : http://blog.plura.io/?p=12055 데이터 유출 : http://blog.plura.io/?p=12058 계정탈취 : http://blog.plura.io/?p=12060 홈페이지 위변조 : http://blog.plura.io/?p=11772 추천필터 :