Column

요청본문을 로그로 남기면 용량 증가 몇 %일까 with ChatGPT

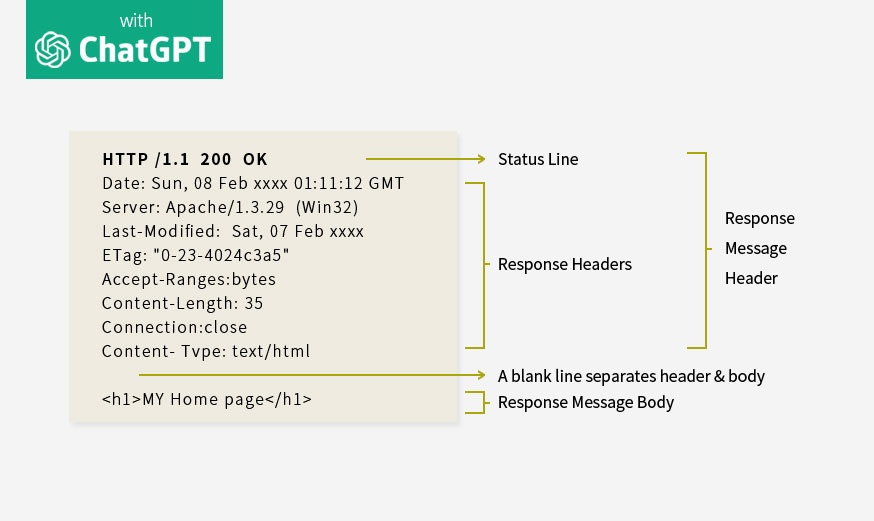

전통적으로 웹 서버의 액세스 로그(access.log)에 본문 로그가 없는 이유는 기본 설정에 본문이 포함되어 있지 않으며, 웹 서버 프로그램 설정에서도 제공하지 않기 때문입니다. 또한, 본문 로그를 남기면 로그량이 증가되는 것을 우려하는 것도 한가지입니다. 하지만, 본문 로그 없이 액세스 로그만으로는 대응 방안이 없다는 것과 같을 것입니다. 우리는 반드시 본문을 로그로 남겨 웹방화벽(WAF) 우회 공격에 대응해야 합니다. [1]